Localizzazione accurata mediante tecnologia Ultra-WideBand

Riuscire a localizzare praticamente qualsiasi cosa in tempo reale, qualunque sia la sua dimensione, diventa ogni giorno più importante. Lo

In questa sezione troverai tutti i numeri della rivista pubblicati finora. Scorrendo nella pagina troverai tutti gli articoli di Firmware 2.0 da leggere direttamente sul blog.

Riuscire a localizzare praticamente qualsiasi cosa in tempo reale, qualunque sia la sua dimensione, diventa ogni giorno più importante. Lo

La quinta generazione (5G) di tecnologia wireless per le comunicazioni sta trasformando l’industria delle telecomunicazioni. L’evoluzione delle applicazioni wireless e

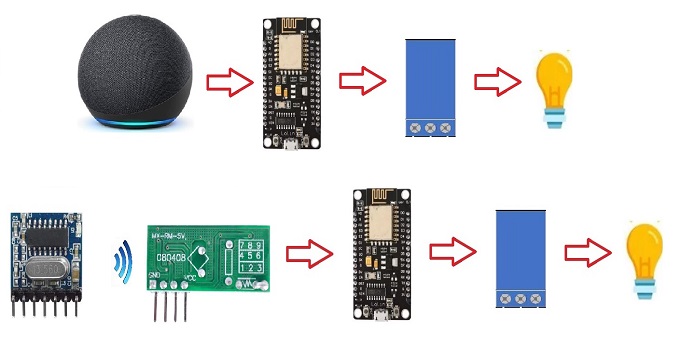

Il precedente articolo “Controllo IoT dell’illuminazione con Alexa e il microcontrollore Wi-Fi ESP8266 – Parte 2” è stato dedicato completamente

Nonostante siano da poco arrivati sul mercato i primi dispositivi Wi-Fi 6, già si parla di Wi-Fi 6E e (forse)

In questo progetto/tutorial vedremo come inviare e ricevere a lunga distanza pacchetti di dati tra due dispositivi LoRa32 “TTGO ESP32-Paxcounter

Il bisogno di maggiore capacità di canale continua ad aumentare per i sistemi di comunicazione wireless. Sempre più persone ed

L’interferometro è definito lo strumento utilizzato per misurare distanze, basato sulle proprietà di interferenza delle onde luminose. Quello realizzato da

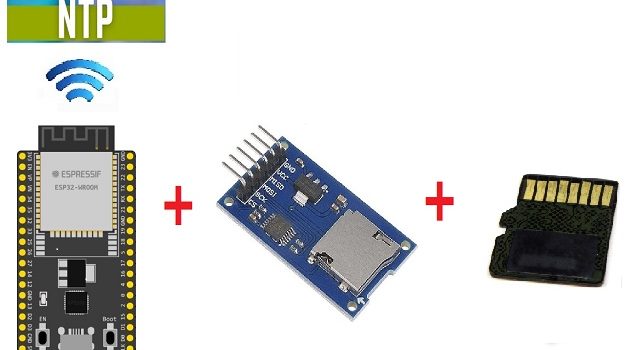

In questa terza parte del progetto di un Data Logger descriveremo dettagliatamente il codice del progetto e lo caricheremo nell’ESP32.

Nel precedente articolo “Controllo IoT dell’illuminazione con Alexa e il microcontrollore Wi-Fi ESP8266 – Parte 1” abbiamo introdotto il progetto

In questo articolo presentiamo il modulo multisensore wireless InvenSense SmartBug della TDK, un prodotto multisensoriale wireless compatto e pronto all’uso,

Questo articolo, dal carattere prettamente pratico, ha lo scopo di guidare il lettore nella realizzazione di un sintonizzatore FM digitale

L’idea di trasmettere energia elettrica attraverso l’aria era già alla base di esperimenti condotti dall’inventore, fisico e ingegnere Nikola Tesla

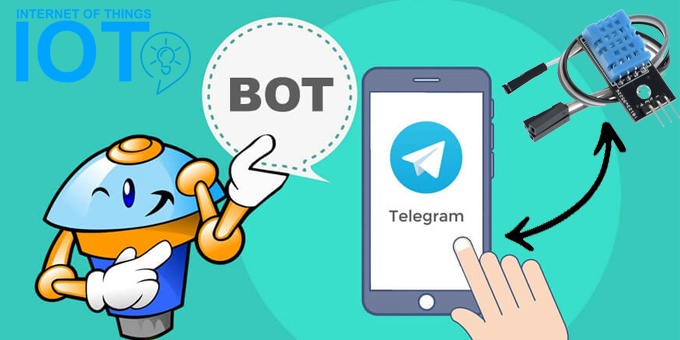

La domotica si sta sempre più diffondendo grazie ai numerosi vantaggi che ne derivano. Attualmente, il sistema domotico è maggiormente

Oggi esce il nuovo numero della rivista di elettronica Firmware 2.0 dedicata a Makers, Professionisti e Appassionati. In questo numero

L’articolo conclude la mini serie sui sensori per sistemi embedded, con focus legato ad Arduino e Raspberry Pi. In questa

Send this to a friend