Firmware 2.0 #35: IoT/Voice Assistant – Chatbot Projects

E’ online il nuovo numero della rivista digitale di elettronica Firmware 2.0. In questo numero della rivista ci

In questa sezione troverai tutti i numeri della rivista pubblicati finora. Scorrendo nella pagina troverai tutti gli articoli di Firmware 2.0 da leggere direttamente sul blog.

E’ online il nuovo numero della rivista digitale di elettronica Firmware 2.0. In questo numero della rivista ci

E’ online a partire da oggi il nuovo numero della rivista di elettronica Firmware 2.0. In questo numero

E’ online a partire da oggi il nuovo numero della rivista di elettronica Firmware 2.0. In questo numero

ESPHome è un potente e versatile strumento che consente di configurare dispositivi per l’Internet of Things (IoT) basati su ESP8266

E’ online il nuovo numero della rivista di elettronica Firmware 2.0. All’interno del magazine potrete leggere articoli esclusivi sulle energie

I sistemi integrati di energia rinnovabile stanno diventando un’opzione promettente per l’elettrificazione nelle comunità remote. L’integrazione di più fonti di

Sempre più applicazioni richiedono che l’elettronica possa continuare a funzionare dove sorgenti di alimentazione convenzionali non sono disponibili o non durano per un tempo prolungato. Basti pensare a tutte quelle applicazioni dove non è possibile andare a sostituire o ricaricare batterie, oppure dove non è disponibile una fonte di alimentazione. Per questi semplici motivi la tematica dell’utilizzo delle fonti di energia non convenzionali è sempre più al centro dell’attenzione dei progettisti elettronici e dei produttori di componentistica. In questo articolo affronteremo dunque gli aspetti cruciali del design di soluzioni di energy harvesting introducendo le principali fonti di energia, le tecnologie di conversione e stoccaggio, e le innovazioni ingegneristiche che rendono possibile questa trasformazione. Introdurremo inoltre anche alcune soluzioni tecnologiche disponibili sul mercato a supporto dei progettisti.

Le fonti di energia rinnovabile disponibili in abbondanza intorno a noi, fornite dal sole, dal vento, dall’acqua, dai rifiuti e

L’industria dell’elettronica sta subendo una trasformazione significativa grazie all’adozione delle energie rinnovabili. Le innovazioni nei semiconduttori, come il carburo di

L’energia solare è una fonte rinnovabile promettente per fornire energia pulita e sostenibile. Questo articolo guida alla costruzione di un

Con il progetto e la simulazione dell’amplificatore differenziale per strumentazione, nella precedente puntata abbiamo completato la fase introduttiva dello studio

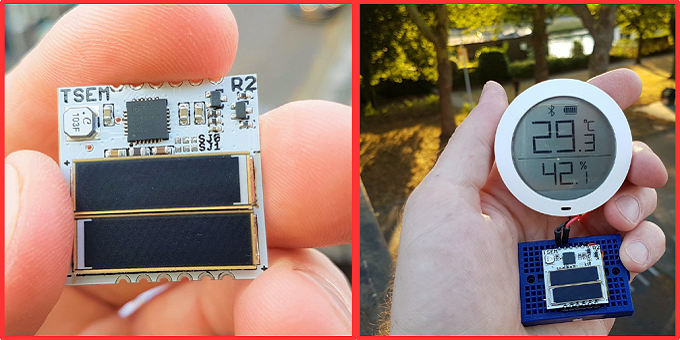

L’ingegnere hardware Jasper Sikken ha progettato il Tiny Solar Energy Module (TSEM), un PCB quadrato da un pollice ad energia

Nell’epoca contemporanea, il progresso tecnologico e lo sviluppo sostenibile si intrecciano in una sinergia fondamentale per il nostro pianeta. L’industria elettronica, essendo uno dei settori trainanti dell’innovazione, si trova ad affrontare una sfida cruciale: come sviluppare e produrre dispositivi elettronici in modo che siano ecologici e sostenibili senza compromettere le prestazioni e l’efficienza? Il trend della green technology, applicato allo sviluppo e alla produzione di schede elettroniche e circuiti stampati, rappresenta una risposta significativa a questa domanda. Contesti normativi sempre più sensibili alla tematica, innovazione tecnologica nei materiali, ottimizzazione e miglioramento dei processi e un approccio ecosostenibili a partire dalle attività di progettazione, il cosiddetto eco-design, sono i diversi aspetti e le fasi che scandiscono questo trend per un mondo sempre più sostenibile.

Negli ultimi anni, la ricerca sulla produzione di energia da fonti rinnovabili ha portato a numerosi sviluppi tecnologici e scientifici,

Nel costante sforzo per sfruttare al massimo le risorse energetiche a nostra disposizione, un’innovazione che sta guadagnando terreno è un

La potenza massima erogabile dai pannelli fotovoltaici non rimane fissa nel tempo, ma varia a seconda delle condizioni meteorologiche. Per

In un sistema di energia solare fotovoltaico, il regolatore di carica è una delle parti fondamentali, progettato per proteggere e

E’ online da oggi il nuovo numero della rivista di elettronica Firmware 2.0. All’interno del magazine potrete leggere articoli esclusivi

Send this to a friend