Con il proliferare del numero e dei tipi di dispositivi connessi, la frammentazione del mercato e le vulnerabilità in termini di sicurezza presenti nell'Internet of Things (IoT), si sono create sfide significative per gli sviluppatori. La sicurezza hardware-based è l'unico modo per proteggere le chiavi segrete dagli attacchi fisici e dall'estrazione remota, ma per configurare e predisporre ciascun dispositivo sono necessarie vaste competenze in sicurezza, oltre a tempi rilevanti di sviluppo e costi. Per rispondere a queste esigenza del mercato, soprattutto per distribuzioni di bassi volumi, Microchip Technology Inc. ha lanciato le prime soluzioni di pre-provisioning oggi disponibili per implementazioni di qualsiasi dimensione.

Introduzione

Oggi le aziende producono in tutto il mondo da centinaia a milioni di dispositivi connessi ogni anno, la scalabilità dell'architettura può rappresentare un grave ostacolo alle implementazioni. I produttori in genere sono stati in grado di supportare la configurazione e il provisioning solo per ordini di volume elevato, lasciando le aziende con implementazioni di dimensioni medio-piccole con opzioni di performance basse. Microchip Technology Inc. ha cercato di rispondere a queste mancanze grazie a delle soluzioni di pre-provisioning che forniscono l'archiviazione sicura delle chiavi grazie all'elemento di sicurezza ATECC608A.

Queste soluzioni di pre-provisioning prendono il nome di Trust Platform. Trust Platform di Microchip per la sua famiglia di dispositivi CryptoAuthentication consente alle aziende di ogni dimensione di implementare facilmente l'autenticazione sicura.

Tre elementi fondamentali contribuiscono al modello progettato per guidare le politiche per la sicurezza delle informazioni all'interno di un'organizzazione:

- Riservatezza: i dati, memorizzati o in transito in un messaggio, devono essere visibili solo da persone autorizzate;

- Integrità: un messaggio inviato non deve cambiare verso la sua destinazione; vuol dire garantire l'autenticità dell'informazione, ossia che tale informazione non venga alterata e che la sorgente dell'informazione sia autentica.

- Disponibilità: significa che l'informazione è accessibile agli utenti autorizzati.

In questo contesto, la riservatezza è un insieme di regole che limita l'accesso alle informazioni, l'integrità è la garanzia che le informazioni siano affidabili e accurate e la disponibilità è una garanzia di accesso affidabile alle informazioni da parte di persone autorizzate.

Tecnologie diverse contribuiscono a questi elementi, ma è comune tra loro l'uso di chiavi segrete o private che fanno parte di un tag di identificazione unico e verificabile. La modalità di gestione di tali chiavi, la loro memorizzazione e comunicazione, determina la sicurezza di un sistema. Il problema della sicurezza quindi sta tutto nella segretezza delle chiavi. Un sistema crittografico è sicuro nel momento in cui ogni cosa del sistema è di pubblico dominio tranne che per le chiavi.

Le chiavi devono essere quindi ben nascoste e protette in un elemento di sicurezza che assicuri che esse non siano mai visibili. Un elemento di sicurezza è in sostanza una cassaforte che protegge i segreti. Per un microcontrollore tale cassaforte è rappresentata da un dispositivo compagno (ATECC608A). I segreti sono invece le chiavi. Dentro a questa cassaforte i segreti (chiavi) vengono generati durante la fabbricazione dell'elemento, nelle fabbriche sicure di Microchip. I segreti (chiavi, certificati) non vengono mai pubblicamente esposti e vengono maneggiati grazie al servizio di provisioning sicuro di Microchip.

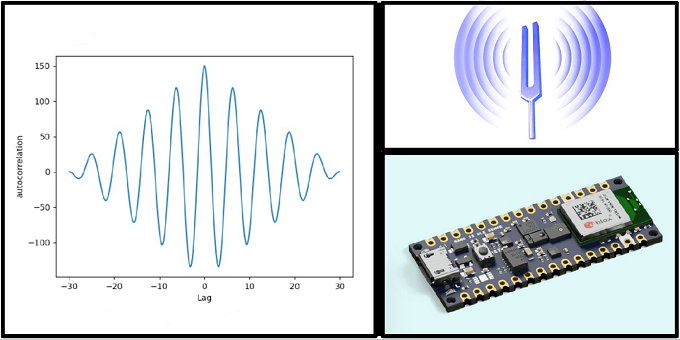

ATECC608A

L'ATECC608A è un dispositivo di sicurezza progettato per supportare un'unità MCU host con una serie di sofisticate funzioni di sicurezza complementari attraverso una semplice interfaccia seriale. ATECC608A offre una archiviazione sicura delle chiavi, valutata "high" secondo i criteri comuni della Joint Interpretation Library (JIL), fornendo ai clienti la certezza che i dispositivi implementino pratiche di sicurezza comprovate nel settore ed il massimo livello di sicurezza nell’archiviazione delle chiavi. Con l'archiviazione root of trust basata su hardware e le contromisure crittografiche, il dispositivo protegge dalle classi più varie di attacchi fisici noti. Le strutture di produzione sicure di Microchip forniscono chiavi in modo sicuro, garantendo che le chiavi non vengano mai esposte a terzi durante il provisioning o la vita del dispositivo.

I componenti della famiglia CryptoAuthentication di Microchip, di cui ATECC608A fa parte, rafforzano ulteriormente i meccanismi basati su hardware a protezione delle chiavi private e di altri dati che devono rimanere segreti. Il dispositivo vanta, fra le sue caratteristiche, l'accelerazione hardware per numerosi algoritmi, fra cui:

- Algoritmi di crittografia asimmetrica:

- Algoritmo di firma digitale a curva ellittica (ECDSA) FIPS186-3

- Diffie-Hellman a curva ellittica (ECDH) FIPS SP800-56A

- Crittografia a curva ellittica (ECC) P256 standard NIST

- Algoritmi di crittografia simmetrica:

- Crittografia hash SHA-256

- Crittografia con codice di autenticazione basato su hash (HMAC)

- Crittografia AES-128

- Crittografia AES-GCM (moltiplicazione del campo di Galois)

- Funzioni di derivazione della chiave (KDF):

- Funzione pseudocasuale KDF (PRF)

- KDF a estrazione ed espansione basata su HMAC (HKDF)

Queste funzionalità crittografiche rappresentano un elenco completo dei meccanismi richiesti per supportare protocolli di sicurezza di livello superiore per l'autenticazione e lo scambio sicuro di dati, come ad esempio per il protocollo TLS (Transport Layer Security). Il protocollo di autenticazione TLS è fondamentale per la sicurezza Internet. Per supportare questa componente fondamentale delle comunicazioni sicure è nata un'intera industria di provider di certificati, chiamati autorità certificative (CA). Le aziende acquisiscono dalle CA certificati attendibili da installare sui propri server a supporto del protocollo di autenticazione del server TLS standard.

Trust Platform

La sfida nello sviluppo di un sistema di sicurezza sta nella personalizzazione. L'elemento di sicurezza necessità di essere "cucito" rispetto alle necessità del cliente, ma come? In figura 1 vengono riportati i passi da effettuare [...]

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 1998 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.