Consentire ai dispositivi di connettersi a Internet li espone a una serie di gravi vulnerabilità se non sono adeguatamente protetti. La sicurezza IoT comprende tecniche, strategie e protocolli. In questo articolo parleremo di come l'IoT sia un punto debole per i cybercriminali, quali sono le vulnerabilità e gli errori e come la blockchain può essere considerata una contromisura.

Introduzione

Lo scambio continuo di dati che avviene attraverso gli oggetti connessi rappresenta un vantaggio tecnologico ma anche un problema di sicurezza e di privacy. Nei prossimi decenni la crescita dell’Internet of Things (IoT) sarà esponenziale e aumenteranno ulteriormente i rischi connessi. A questo va aggiunto un ulteriore aspetto affatto trascurabile. L'IoT non è una tecnologia singola ma è la convergenza di più tecnologie che pur essendo eterogenee appartengono ad ambiti ingegneristici differenti. Tecnologie che includono l'identificazione a radiofrequenza (RFID), il networking e la comunicazione, le reti di sensori wireless (WSN), i sistemi in tempo reale (RTS) ma anche edge e cloud computing, ad esempio. Tutto questo amplifica gli sforzi per rendere i sistemi più sicuri e al riparo da attacchi. Solo nell'ultimo anno sono stati segnalati oltre 1,5 miliardi di attacchi informatici ai dispositivi IoT e se si considera che solo per il prossimo anno, il numero di dispositivi connessi alle reti sarà tre volte superiore alla popolazione mondiale, la sicurezza va vista come un aspetto centrale. In questo articolo parleremo di come l'IoT sia un punto debole per i cybercriminali, quali sono le vulnerabilità e gli errori e come la blockchain può essere considerata una contromisura.

Cosa è accaduto negli anni

La prima forma importante di un attacco IoT viene legata al virus Stuxnet. La particolarità di questo virus molto sofisticato è la sua capacità di danneggiare direttamente le strutture fisiche tramite dei drive USB infetti. Il primo bersaglio del virus (qualcuno suppone sia stato creato dagli americani in accordo con lo stato di Israele) è stato l'impianto iraniano di Natazan. Una struttura per il nucleare di 100mila metri quadrati costruita otto metri sotto terra di cui si è parlato anche di recente dopo un tentativo di attacco cyber alle reti elettriche. Nel 2010 subì un attacco, orchestrato e partito l'anno prima nonostante l'impianto nucleare fosse stato completamente air gap (niente internet, niente cavi di rete). Il virus doveva disabilitare gli apparecchi centrifughi impedendo la rilevazione dei malfunzionamenti e, naturalmente, nascondendo la stessa presenza del virus. Stuxnet ha preso così di mira il controllo di supervisione e i sistemi di acquisizione dati (SCADA) nel sistema di controllo industriale (ICS), utilizzando malware per infettare le istruzioni inviate dai controllori logici programmabili (PLC). L'infezione viene fatta risalire ad alcuni fornitori iraniani che producevano componenti che erano a loro volta parte dei macchinari della centrale. Nel 2013 è stata scoperta da un ricercatore la prima botnet IoT costituita per oltre il 25% da dispositivi diversi dai computer, tra cui oltre a smart TV ed elettrodomestici comparivano anche i baby monitor. Ma la rete più grande di dispositivi infettati legati all'IoT si chiama Mirai, che ha prodotto attacchi che hanno raggiunto chiunque e che si sono infiltrati nella rete attraverso dispositivi IoT di consumo come telecamere IP e router.

Mirai si autopropaga. Il codice sorgente è stato reso pubblico da chi l'ha creato e ha prodotto numerose varianti. Il codice della botnet Mirai infetta i dispositivi poco protetti utilizzando il protocollo di rete telnet per trovare quelli che stanno ancora utilizzando il nome utente e la password predefiniti di fabbrica. L'efficacia di Mirai è dovuta alla sua capacità di infettare decine di migliaia di questi dispositivi insicuri e di coordinarli per sferrare un attacco DDOS contro chiunque. In sostanza, una volta parte della botnet, l'hardware dirottato viene cooptato per commettere altri attacchi. Utilizzato per campagne di phishing e di spam, colpisce in modo particolare siti Web o server. Infatti, lo sviluppo iniziale era diretto contro i server di gioco Minecraft ad opera di due studenti indiani (Paras Jha e Josiah White) che hanno fatto trapelare il codice online nel tentativo di oscurare le origini dei loro attacchi botnet. Gli esempi di violazioni in tutto il mondo sono tantissimi. Una società di telecamere di sicurezza ha visto hackerare 150.000 feed delle telecamere live da un gruppo di hacker svizzeri. Queste telecamere hanno monitorato l'attività all'interno di scuole, carceri, ospedali e strutture di aziende private, tra cui Tesla. L'azienda di dispositivi medici St. Jude Medical ha creato dispositivi cardiaci i cui sistemi incorporati si sono dimostrati vulnerabili e molto pericolosi. Settori come quello automobilistico e sanitario hanno ampliato la loro selezione di sensori e dispositivi IoT. Questo ha anche portato a rischi maggiori soprattutto perché la sicurezza è stata spesso trascurata a fronte di una produzione poco attenta alle diverse fasi di progettazione o votata a creare soluzioni il più possibile economiche. Il primo grande errore legato alla sicurezza dei dispositivi parte proprio dalla loro nascita.

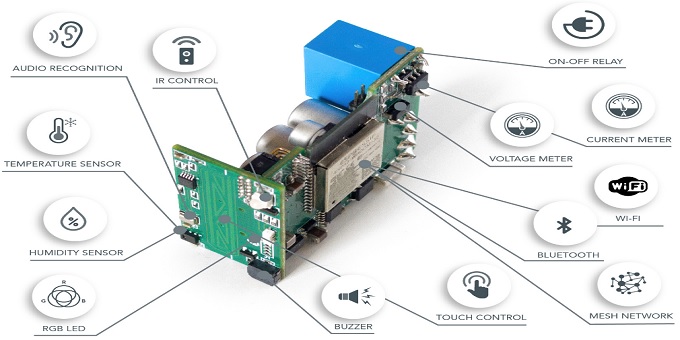

Ecosistema IoT

La gestione e la creazione delle soluzioni IoT coinvolge più ambiti e persone: sviluppatori del software che eseguono i dispositivi IoT e ingegneri dell'hardware, che oltre ai dispositivi hardware creano anche processori e microcontrollori. Analisti di dati che elaborano i dati dai dispositivi IoT e li trasformano in informazioni utili e fruibili. I responsabili della manutenzione dell'infrastruttura IoT, inclusa la gestione degli endpoint e del traffico di rete IoT durante tutto il ciclo di vita del dispositivo. I responsabili dell'applicazione dei controlli di sicurezza IoT, della gestione delle minacce informatiche e dell'abilitazione di schemi di protezione dei dati. Tra gli ambiti, invece, le piattaforme/servizi cloud-based che raccolgono ed elaborano i terabyte, i petabyte e gli exabyte di dati generati dai dispositivi IoT. L'Intelligenza Artificiale intesa ed estesa a tutti gli aspetti e servizi legati ai dati IoT e ICS (Industrial Control System) per automatizzare il funzionamento dei dispositivi, la raccolta dei dati e l'elaborazione dei dati in informazioni. Naturalmente, a queste occorre aggiungere riguardo alla connettività di rete i fornitori di servizi, LAN locali e reti mobili (inclusi 4G e 5G) che sono responsabili del trasporto dei dati e della connettività.

Gli standard di sicurezza legati all'IoT

Esistono molti framework di sicurezza IoT ma ad oggi non esiste un unico standard universalmente riconosciuto. I framework di sicurezza IoT forniscono strumenti ed elenchi di controllo e in questo senso vanno a supportare la creazione e anche la distribuzione dei tanti dispositivi IoT. Sebbene non sia specifico per l'IoT, il Regolamento Generale sulla Protezione dei Dati (GDPR), pubblicato a maggio 2016, unifica le leggi sulla privacy dei dati in tutta l'Unione Europea. Queste protezioni si estendono ai dispositivi IoT e alle loro reti e i produttori di dispositivi IoT dovrebbero tenerne conto. Nel mese di giugno 2022 è uscita la prima versione della ISO/IEC 27400:2022 “Linee Guida per la sicurezza e privacy dei dispositivi IoT”. Si tratta di una linea guida, lungamente attesa, che va ad integrare la ISO/IEC 27000 sulla sicurezza delle informazioni. Il primo standard applicabile a livello globale per la sicurezza IoT dei consumatori è stato rilasciato nel 2019 dall'European Telecommunications Standards. Gli Stati Uniti hanno introdotto l'Internet of Things Cybersecurity Improvement Act nel 2020, ordinando al National Institute of Standards and Technology di creare standard minimi di sicurezza informatica per quegli IoT controllati o di proprietà del governo degli Stati Uniti.

Errori by design più frequenti

La sicurezza informatica nei dispositivi deve partire fin dalla fase di progettazione. La protezione dei dispositivi non dovrebbe mai essere aggiunta in un secondo momento o in seguito ad una criticità. L'obiettivo di uno sviluppatore di soluzioni dovrebbe essere lo sviluppo di software sicuro e l'integrazione sicura. Per coloro che implementano sistemi IoT, la sicurezza e l'autenticazione hardware sono misure critiche. Allo stesso modo, per gli operatori, mantenere aggiornati i sistemi, mitigare il malware, controllare, proteggere l'infrastruttura e salvaguardare le credenziali sono aspetti fondamentali. Tuttavia, con qualsiasi implementazione IoT, è fondamentale soppesare il costo della sicurezza rispetto ai rischi. Investire in dispositivi intelligenti in grado di funzionare su software anche grazie agli aggiornamenti software, permette un maggiore controllo dei dispositivi IoT nel corso della loro vita. Le patch software aiutano a ridurre i rischi informatici.

Gli errori di progettazione più frequenti solitamente riguardano:

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2639 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.