Un ricercatore italiano nel campo della sicurezza informatica, Luigi Auriemma, ha rivelato una lista di "bugs", non ancora corretti, riguardanti sei sistemi SCADA commerciali. I sistemi di controllo adottati dalle principali aziende industriali sono vulnerabili e soggetti a possibili attacchi da parte degli hacker?

Che cos'è uno SCADA

Forse tra i lettori c'è qualcuno che non sa esattamente in cosa consiste uno SCADA, e quale è la sua importanza nel campo dei sistemi di automazione e controllo industriali. Vediamo allora brevemente qualche concetto introduttivo. Il termine SCADA è l'acronimo di Supervisory Control And Data Acquisition, ed il nome stesso ben sintetizza le tre principali funzionalità comuni ad ogni sistema di questo tipo:

- acquisizione - questa funzione consiste nell'acquisizione (tramite appositi sensori collocati in opportuni punti del sistema) delle grandezze fisiche utili ai fine del controllo e della supervisione del sistema, e nella loro conversione, ove necessario, in formato digitale. In un forno industriale, ad esempio, può essere conveniente disporre della misura della temperatura (anche proveniente da più punti), dello stato di apertura/chiusura dello sportello, ecc.

- controllo - oltre ai sensori, utilizzati per compiere l'acquisizione delle misure, un sistema di controllo industriale dispone anche di attuatori (pompe, motori, elettrovalvole, ecc.) che agendo opportunamente sul sistema sono in grado appunto di "controllarlo", agire cioè sul suo funzionamento in modo tale che segua una legge ben stabilita. Sempre nel caso del forno, gli attuatori potrebbero agire sul sistema di produzione del calore in modo tale da disattivarlo quando la temperatura raggiunge un certo valore, oppure attivare dei ventilatori per distribuire uniformemente il calore nel forno

- supervisione - questa funzionalità permette di monitorare visivamente, tramite i cosiddetti quadri sinottici (oggi sostituiti dai monitor dei computer), lo stato di funzionamento del sistema, gli eventuali allarmi presenti, ecc. Oggi anche una sola persona può essere sufficiente a supervisionare un impianto industriale complesso, ed è altresì possibile eseguire la supervisione a distanza tramite collegamento remoto

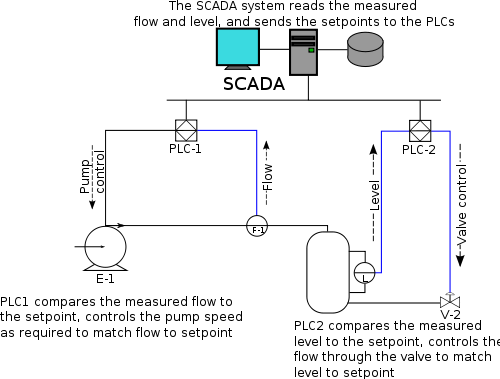

Numerose sono le applicazioni dei sistemi SCADA. Tra queste ricordiamo i sistemi di fabbricazione e produzione industriale, gli impianti per la produzione di energia (centrali elettriche e nucleari, ad esempio), industrie chimiche, raffinerie, impianti di depurazione e per il trattamento delle acque, ecc. Nell'immagine seguente (tratta da Wikipedia) è mostrato un tipico esempio di applicazione SCADA. Abbiamo anzitutto un serbatorio che può essere riempito tramite l'azione svolta da una pompa elettrica (E-1), ed un sensore di flusso che misura la portata con cui viene riempito il serbatorio (F-1). Il PLC PLC-1 confronta il flusso misurato con quello richiesto e agisce di conseguenza sulla pompa per renderli uguali. Sul serbatoio sono presente un sensore di livello (L), ed una valvola V-2, controllati da PLC-2, il quale agisce su V-2 in modo tale che il livello assuma il valore desiderato. In questo contesto, lo SCADA, oltre alle funzioni di acquisizione e supervisione, svolge un'attività di controllo che consiste nell'impostare i set-point opportuni sui due PLC (portata per PLC-1 e livello per PLC-2).

I sistemi SCADA di ultima generazione sono caratterizzati sempre più dall'essere distribuiti ed interconnessi in rete. Ciò è dovuto sia alla larga diffusione dei protocolli di rete, come ad esempio i vari standard racchiusi sotto il "cappello" Ethernet, sia alla praticità e remotizzazione resa disponibile dal mondo Internet. Il rovescio della medaglia è che ogni dispositivo collegato in rete è di per sè potenzialmente vulnerabile, e soggetto a possibili attacchi compiuti da hacker o comunque da persone male intenzionate. Questa vulnerabilità è stata proprio messa in evidenza e dimostrata dal ricercatore italiano. Vediamo più in dettaglio che cosa ha scoperto.

Vulnerabilità degli SCADA

Luigi Auriemma ha svelato sul suo sito una lista dettagliata di difetti ("bug" nella terminologia informatica), al momento non ancora corretti, che interessano sei sistemi SCADA commerciali, tra i quali quello deil gigante statunitense dell'automazione, vale a dire Rockwell Automation. Per ogni bug viene fornita una descrizione dettagliata del difetto, e, ove applicabile, i passi necessari per provocarlo/riprodurlo. Questo punto è fondamentale, in quanto proprio attraverso queste informazioni gli sviluppatori che curano lo specifico prodotto software (o comunque chi è in carico della risoluzione dei difetti) possono apportare le necessarie modifiche e risolvere il problema. Alcuni dei sistemi SCADA interessati sono attualmente utilizzati in impianti per la produzione di energia, per il trattamento delle acque (anche potabili), per lo smaltimento dei rifiuti, e nell'agricoltura. Sorge a questo punto una domanda lecita: e se queste informazioni fossero utilizzate da hacker o da malintenzionati, i principali sistemi di controllo industriale potrebbero essere compromessi?. Occorre infatti tenere presente che le falle individuate dal ricercatore, in grado di minare la vulnerabilità dei sistemi SCADA interessati, possono permettere attacchi condotti tramite connessioni remote, lasciando aperta la porta ad attacchi di tipo DoS (Denial of Service) o addirittura il crash di talune applicazioni. Se sia giusto o meno rivelare queste informazioni rappresenta un argomento controverso, sul quale ognuno di noi ha la propria opinione. Vediamo qual'è l'opinione espressa da una parte del mondo della sicurezza informatica, e qual'è l'opinione del ricercatore italiano.

L'opinione più diffusa manifestata dal settore della sicurezza informatica (soprattutto dalle aziende che vi operano), è quella di non vedere di buon occhio la divulgazione di informazioni di questo tipo, indicate con il termine "0-day disclosure". Questo termine indica la diffusione immediata di un'informazione relativa a un difetto o malfunzionamento software prima ancora che sia disponibile la sua correzione ("patch"). Secondo questa opinione, infatti, si espongono i clienti (chi usa i prodotti incriminati) a possibili attacchi senza che sia ancora disponibile l'opportuna correzione, e questi attacchi potrebbero interessare vari tipi di apparecchiature e sistemi industriali, come ascensori, sistemi per la produzione di energia, ecc.

Luigi Auriemma, come egli stesso afferma sul suo sito, ama la diffusione delle informazioni, e cerca di rendere disponibile anche agli altri, condividendolo, tutto ciò che di utile ha scoperto. Dice anche di avere una particolare predilezione per i computer e per i bug software (ma solo perchè è la cosa che gli riesce meglio di fare in questo momento!). Per quanto riguarda il processo di individuazione e segnalazione dei bug, Luigi ha messo a punto una vera e propria linea di condotta (policy) che ha adottato sino al 2008, per poi modificarla. Una volta individuato un bug, il primo passo da compiere consiste nella preparazione del suo "disclosure", cioè nella sua rivelazione. Il passo successivo consiste nel contattare il venditore del prodotto software, o direttamente gli sviluppatori in carico dello stesso. Questo passo però, a partire dal 2008, viene compiuto o meno a discrezione del ricercatore (quindi in qualche caso Auriemma si limita solo a pubblicare la "responsible disclosure"). Qual'è l'opinione di Auriemma su questo tema? Lo possiamo sapere leggendo le sue parole testuali (traduzione dei contenuti in lingua inglese pubblicati sul suo sito):

"E ricordatevi che io scopro i bug, ma non sono io a crearli, sono gli sviluppatori le sole persone che creano i bug (indirettamente, naturalmente), così sono loro gli unici responsabili".

Ed aggiunge anche:

"Come per qualunque cosa al mondo, non è possibile controllare l'utilizzo di ciò che creiamo (si pensi ai produttori di coltelli, per fare un esempio comprensibile a tutti) - a me importa solo che la mia ricerca sia stata utile o interessante."

Link alla notizia pubblicata su Slashdot

già..secondo me anche la pubblicità è un virus… 🙂

Avevo già sentito parlare di questo pericolo.. mi sa sulla rivista linux & co. ..in cui si trattava proprio la vulnerabilità dei sistemi SCADA.. in particolare ricordo che c’era citato anche in esempio il sistema SCADA di autostrade per l’italia..

In effetti il pericolo è grande…immaginate che mentre siete in autostrade all’improvviso le barre del casello non si aprono e si inizia a inchiodare sul freno come pazzi…!

Anch’io non darei tanto per scontato il fatto che bisogna rivelare o meno facilmente la presenza dei bachi..il pericolo è notevole, poi ovviamente dipende dal sistema che presenta il baco è ovvio..

Ad esempio sarebbe sicuramente opportuno avere sempre un metodo di “sicurezza” che sia ingrado di arrestare i processi in esecuzione, soprattutto per i sistemi SCADA, qualora si verificassero delle anomalie non opportunamente controllate oppure non direttamente generate dal software che gestisce il sistema..ovviamente a dirsi è facile..

Oppure più “semplicemente” (si fa per dire) si dovrebbero crittografare tutti i segnali all’interno del sistema stesso..e quindi aumentare un pò la complessità…

inoltre in alcuni punti del circuito complessivo di diversi sistemi SCADA..si può avere proprio ACCESSO FISICO ai segnali..e quindi anche li..potrebbe essere un rischio da valutare..lo stesso vale anche per le autostrade ! Quindi credo che va sicuramente rivista la parte relativa al terzo p.to ossia quella di SUPERVISIONE..dovrebbe includere anche una parte di SICUREZZA o protezione che dir si voglia..!

Comunque complimenti ad Auriemma..non so adesso penso che lo ingaggieranno in qualce modo (pagando ovviamente) per farsi risolvere i bug che ha trovato..almeno io farei così..poi ovviamente in seguito non credo che si possa fare tanto affidamento sulle policy da rispettare riguardo alla rivelazione dei bug: tutto dipende DA CHI scova il BUG..e soprattutto perchè ha voglia di farlo 🙂

Pensate qui in azienda abbiamo un adetto a fare questo sporco lavoro..non per niente lo chiamiamo baco 🙂

Il problema della sicurezza informatica e che i programmatori non sono in grado di fare prodotti decenti o un minimo protetti, a maggior ragione se si tratta di software che gestiscono servizi come l’energia ecc.. Tutti questi servizi a mio avviso non dovrebbero comunicare con l’esterno ma dovrebbero essere sistemi chiusi. Comunque giusto un piccolo appunto, per condurre un attacchi di tipo DoS (Denial of Service) non serve nessuna porta aperta ma semplicemente un indirizzo IP e stop, e comunque questo attaccato crea solo un interruzione momentanea dei servizi se non è stato fatto in larga scala con PC zombie.

Per chi non sa cosa sia do la definizione (da Wikipedia):

E’ un computer o dispositivo mobile connesso ad internet che, all’insaputa dell’utente, è stato compromesso da un cracker o infettato da un virus in maniera tale da permettere a persone non autorizzate di assumerne in parte o per intero il controllo. Generalmente questo computer diviene parte di una botnet, ossia di una rete composta da numerosi altri computer, tutti infettati, che può venire utilizzata per compiere attacchi verso terze parti, attraverso spam o DDoS, sotto il controllo remoto da parte di malintenzionati.

Un ultimo appunto, non per essere polemico 😉 , gli hacker non fanno queste cose, quelli sono i cracker, questo è giusto, come detto primo, un piccolo appunto per la disinformazione e ignoranza che i giornalisti propagano in giro.

Ciao Stefano, avrei piacere fare due parole con te.. Fa mi avere un tuo recapito. Grazie

Articolo quanto mai interessante,

leggevo dal link che uno dei punti di debolezza e’ dato spesso dal sistema operativo utilizzato ad ospitare alcuni sottosistemi (a volte anche Windows 98!), ma soprattutto dal trasporto dei comandi e informazioni via TCP/IP senza adeguati protocolli di autenticazione.

Forse rimanendo ai vecchi collegamenti in protocollo RS422/RS485, a patto di tenere tutta la catena rigorosamente blindata (incluso il passaggio dei cavi per impedirne intrusioni al bus fisico non autorizzate) tutto sommato si poteva rimanere ancora “sicuri”

Con occhio alla modernita’ tutto ormai passa su un cavo ethernet di solito con protocolli MODBUS su IP , cosi’ di fatto il tallone di achille sembra proprio essere la interconenssione tra i vari sottosistemi, dove spesso chi ne ha progettato la rete non ha pensato alle possibile conseguenze di una intrusione.

Spero vivamente che per un sistema SCAD qualche progettista furbacchione non abbia anche pensato di risparmiare sul cavo ethernet utlilizzando una bella rete Wi-FI, completamente non sicura!

Magari qualche anno fa si sarebbe detto: chi e’ il pazzo che si introdurra’ con uno sniffer IP su una rete, interessato a rilevare dati relativi alla temperatura di un forno per la produzione dell’acciao o al comando verso un PLC che controlla l’apertura di una valvola di un pozzo petrolifero, magari nel mare del Nord?

Mi sembra di ricordare diversi film americani, (capostipite il fantastico Tagliaerbe) che spiegavano come hackerare sistemi che controllavano la luce di un quartiere o di una citta’ i sistemi di riscaldamento o la linea metropolitana creando disastri allucinanti.

La sicurezza come tutte le cose di qualita’ costa, e con questi presupposti molti produttori e implementatori di queste soluzioni hanno sicuramente posto in secondo piano la questione, o semplicemente non ci hanno pensato.

Dopo le esperienze degli ultimi anni su fatti di sabotaggi e terrorismo mondiale, anche un sistema di gestione di una piattaforma petrolifera, di una Metropolitana, di una centrale Idrolelettrica, o peggio, Nucleare (e meno male che in Italia e’ rimasta solo quella sperimentale della Casaccia!) puo’ diventare un cosiddetto obiettivo sensibile per pazzi sconclusionati con qualche piccola nozione di elettronica/informatica.

Certo che dal punto di vista puramente tecnico sarebbe sufficiente avere delle reti completamente isolate da Internet o meglio ancora, anche dalle reti aziendali interne.

Con qualche buon Firewall, comunicazione criptata in VPN privata e sistemi antiintrusione per il controllo accessi, tutta la catena potrebbe ritenersi un po’ piu’ sicura.

Proprio per questo, pur apprezzando il lavoro svolto da Auriemma nel dimostrare queste vulnerabilita’, mi auguro che prima di averne divulgato le informazioni si sia premurato di accertare che le “falle” siano state chiuse con i produttori e i responsabili degli impianti coinvolti.

Un computer può essere contaminato anche se non viene connesso alla rete Internet o/e a nessun’altra rete,

I virus possono contaminare il computer tramite altre vie come le memorie di massa nel caso che specifica il CD o delle pene USB.

I virus esistevano ben prima che i computer fossero tutti collegati ad la rete Internet.

per di più esiste un attacco chiamato ingegneria sociale dove il pirata informatica usa per svolgere l’attacco un utente ingenuo e lo porta a fare cose che non dovrebbe fare.

Concordo pienamente quello che dice telegiangi61, è verissimo molte volte usano solo Windows 98, già l’ultima versione di mamma Microsoft, ossia Windows 7, fa veramente pena, in questione di sicurezza è pieno di bug. Basterebbe già solo usare Linux o il Mac, con le dovute protezioni, per essere più sicuri, comunque il problema rimarrebbe sempre lo stesso, nessun sistema è inattaccabile. Continuo però a ribadire che tutte le centrali elettriche, impianti chimici e via dicendo dovrebbero essere progettate per essere un sistema chiuso senza comunicazioni con l’esterno, questo dal mio punto di vista, così se qualcuno vuole creare danni deve andare direttamente sul posto a farlo e non comodo da casa.

Nelle ferrovie lo SCADA è usatissimo per quanto riguarda la Diagnostica e la Manutenzione, si raccolgono gli allarmi e si visualizzano da remoto attraverso un’interfaccia HMI. Per fare tutto cio’ le linee seriali che servono per la raccolta allarmi devono viaggiare a distanze molto piu’ grandi dei 15m dell 232 o dei 1200 della 485 o della 422, si ricorre adei dispositivi (chiamiamoli convertitori seriali/ ethernet) che trasportano le informazioni attraverso la rete, in questo modo la distanza non è piu’ un problema ma un esperto della rete puo’ riuscire a “bucare” i Firewall che la proteggono ed entrare nel sistema manomettendolo.

L’altra minaccia che alcuni di voi hanno evidenziato è appunto quella delle chiavette USB infette che introducono virus nei sistemi operativi dei calcolatori presenti negli armadi RACK (sempre riferendomi al caso del ferrroviario). Per la raccolta allarmi oggi non si usano quasi piu’ PLC proprietari o commerciali ma si preferiscono dei concentratori multiseriali che poi sono collegati a dei pc embedded industriali, proprio a questi chi ha accesso ai locali puo’ collegaresi con l’usb e fare danni.

ma secondo te ..sarebbe tanto difficile sostituire (almeno un pò alla volta partendo da piccole tratte di prova) tutto l’ambaradan delle seriali..con delle “stupide” fibre ottiche..? Opportunamente rinforzate è logico..altrimenti basta spezzare il cavo..comunque quelle certo non ci puoi entrare e sniffare il segnale..!! Ovviamente è un’idea buttata là…ma secondo me con l’attuale tecnologia ottica nn sarebbe na soluzione così drammatica..

Guarda qui ad esempio cosa ho trovato ..convertitore fibra_optic/seriale:

http://www.directindustry.it/prod/moxa-europe/convertitori-fibra-ottica-seriali-19677-393291.html

Se noti tra i vari dati c e un bel 40km in singol mode e 5 km in multi mode … non so quanto costi ma i vantaggi sarebbero notevoli..e poi se a comprare è lo stato.. 🙂

Questi convertitori che citi vanno bene per lunghe tratte quindi da evitare se è necessario breve distanza,

Su 1 km di rete ferroviaria sicuramente sarà sparsi tantissimi semafori e una moltitudine di sensori, quindi il numero di convertitore servirebbe molto velocemente.

ricorda che che si paga lo Stato in realtà sono tutti contribuenti che pagano, evitiamo di sprecare i soldi dello Stato che già siamo molto grati in questa materia.

In realtà di fatti che la fibra ottica è molto adatta dove la molla dei dati è molto importante e su lunghe distanze e in una sola tratta,

In realtà le linee seriali di tipo RS 485 hanno molti più vantaggi che si pensa,

Il primo sicuramente uno dei più importanti è come effettuare un nodo tra cinque o sei dispositivi, con una linea RS 485 è sufficiente che tutti si mettono in parallelo sud i due cari.

Se si usa della fibra ottica è necessario stendere una linea dal dispositivo a un hub,

Semplicemente perché non è possibile saldare direttamente tra di loro tre o più fibre ottiche.

inoltre spesso si pensa che la fibra ottica sia più adatta per la sua banda passante quindi la quantità di dati possibili da scambiare, nella realtà dei fatti spesso i dati da scambiare non superano pochi 1 kb e facendo il calcolo del costo per bit rimane più conveniente usare delle linee seriali.

Secondo me una delle cose più importanti è la facilità di manutenzione dei cavi in rame,

quando si rompe un cavo in rame è sufficiente uscire Salvatore a Spagna è così si può dire la linea molto facilmente così si possono ottenere tempi di riparazione molto più brevi.

La fibra ottica necessita di apparecchiature speciali per effettuare la saldatura è molto più costosi e è necessario avere manodopera molto più qualificata.

in fine dei conti i treni devono trasmettere poche informazioni, a differenza di un’utenza Internet domestica dove il traffico si può definire anche diversi giga giornalieri.

Personalmente vedrei una minaccia più importante sui treni.

Spesso nei treni quelli a doppio piano andando nel bagno si vede tutto il quadro elettrico aperto,

è in mezzo si vede un PLC con una collegamento RS232,

Da lì si potrebbe con un computer connettersi e vedere i dati che vengono scambiati e la ciliegina sulla torta è il fatto che essendo situato nel bagno una volta chiusa la porta uno può fare tutto tranquillamente senza elevare sospetti.

Ciao fabrizio, vabbè non è ke volevo scherzare sui soldi che butta lo stato..so bene qual’è la situazione di oggi figurati, ma se al posto di spendere tutti quei soldi per le auto blu, li spendessero anche per rendere una rete più sicura(come quella di cui stiamo parlando) non sarebbe poi tanto malaccio no?

Ovviamente tutte le cose che dici sono coerenti..ma se ci limitiamo alla possibilità di poter fare o meno saldature..sottovalutiamo troppo il potere della fibra..che oggi poi nn costa più come una volta !

E’ vero che le info da trasmettere sono poche..ma c e sicuramente meno rischio di intercettare il segnale in p.ti morti..e non solo nel bagno del treno come diceva stefano..li c e da fare manutenzione per rendere i panelli sicuri nient’altro..

Ma comunque il problema non è tanto semplice ne tanto meno da sottovalutare..bisognerebbe aprire un topic su qualche sito in cui ci sono esperti di sistemi scada…veri e propri..!

Cavolo, non è il massimo della sicurezza, questa cosa non la sapevo, va be che magari se la lasciano così incustodita non credo minino la sicurezza dei passeggeri no?

In realtà il punto debole della sinottica è sempre stato le saldature e i convertitori da mettere da tutte le due parti della linea, complicano molto di più l’infrastruttura, in realtà il costo della fibra ottica al kilometro è molto inferiore a quello del cavo in rame visto il prezzo del rame sul mercato internazionale a loro attuale.

Ma il freno della fibra ottica è sempre stato il convertitori e la possibilità di non poterli con i carri facilmente tra di loro.

per cosa riguarda l’intercettazione dei dati sulla fibra ottica sicuramente è molto più difficile che connettersi spellando la guaina di plastica del filo in rame e mettendoci un oscilloscopio digitale collegato al computer,

ma anche gli la cosa è perfettamente fattibile e anche in questo ambiente i prezzi hanno calato moltissimo.

è sicuramente se uno va a intercettare i dati che circolano sulla rete delle ferrovie dello Stato si metterà a livello di un ripetitore dove i dati vengono trasformati da ottica a rame per essere rigenerati.

per cosa riguardaLa sicurezza dei sistemi SCADA ormai è un problema più che esiste,

È già stato fatto un attacco proprio su questo tipo di sistema su delle centrali nucleari irachene usando un virus mi sembra che si chiamava stuxnet che si attaccava alle centrifughe che servono per arricchire l’uranio destinato a le centrali nucleari.

Questo virus ha infetto la metà dei computer industriali del pianeta, e per di più con il metodo di contaminazione era su chiavi USB.

Secondo quanto letto, e come già si sapeva un po’, i sistemi SCADA non sono affidabili al 100%, ma solo da quando si sono reumatizzati, per controllarli/monitorarli a distanza, compromettendone la sicurezza, e quindi dandoli “in pasto” ai maniaci dell’informatica, comunemente chiamati hacker.

Se si riflette a fondo, questo non è un piccolo problema, ma si pensi cosa accadrebbe se l’efficienza dei sistemi SCADA dovesse venire meno: Arresto istantaneo delle industrie o servizi (I sistemi SCADA controllano i trasformatori di tensione delle centrali elettriche, e un sovraccarico per non controllo, potrebbe bruciare il nostro amatissimo computer!), o addirittura il danno a persone o cose (un incendio a causa di un mancato controllo di temperatura su apparati infiammabili), provocando feriti se non morti!

Infatti gli hacker, sfruttano proprio questi bug, per accedere all’interno del sistema, per vedere le informazioni da esso misurate, e per modificare tali informazioni, compromettendo quella che è la realtà delle cose, facendo credere che stia filando tutto liscio. è un po’ la filosofia della modifica su le console di videogaming per farle partire con dei dischi di backup dei giochi, e non con gli originali.

Infondo, non vedo cosa ci trovino questi hacker a recare tutti questi danni, ma comunque sono cose che vanno evitate, e per fare ciò bisogna risolvere tutti i bug presenti, e scoprire se ce ne sono degli altri, o potrebbero accadere incidenti seri!.

gli hacker non sono maniaci dell’informatica ne criminali…quelli sono criminali… il vero hacker non agisce in questo modo…stai informato male…

Vuoi conoscere i veri hacker…? Cerca anonymous su twitter…e occhio…quelli ci sanno fare veramente 😉

Io personalmente il mondo dei hacker lo vedrei un pochino più articolato,

prima di tutto ci sono i due grossi gruppi per questi mi piace spesso fare l’analogia della flotta inglese nel 18º secolo esistevano esistevano delle persone chiamate corsare,

queste erano navi che facevano pirateria su l’oceano Atlantico, ma a differenza dei pirati i corsari riversavano una parte dei loro guadagni allo Stato inglese.

secondo me una parte di hacker sono persone pagate dallo Stato per effettuare questi attacchi piuttosto spettacolari ad esempio Stuxnet è un perfetto esempio, ha attaccato gli impianti nucleari iraniani,

È dall’inchiesta i presunti autori sarebbero il Mossad i servizi segreti israeliani, ma da altre fonti o letto che sarebbe stato scritto da parte dello Stato americano ma comunque sia questo è stato scritto da una indicazione che affondi più che limitati e una grande determinazione.

Dopo ci sono i pirati veri e proprie questi all’epoca della pirateria lavoravano per accumulare ricchezza personale. è tuttavia ancora attualmente questa specie di parassiti non è stata ancora debellata.

Queste persone o parassite passano il loro tempo a rubare i numeri di carta di credito o bucare sistemi di sicurezza come le banche o perfino ricattare le aziende di non rivelare alcuni dati sensibili o portare un blocco su tutte le infrastrutture gestite tramite informatica.

Dopo c’è l’ hacker che fa un lavoro nobile,

Questi sono pochi e hanno come unico obiettivo di rendere il mondo migliore,

ad esempio anonymous bloccando alcuni siti governativi fanno vedere un modo di protesta come un altro.

chiaramente le persone hanno tendenza a poco a poco a specializzarsi nelle diverse sottospecie dove possono facilmente lucrare con le loro conoscenze,

in realtà non è legato solo alla pirateria ma è proprio dell’uomo.

conosco persone che sono partite con le migliori intenzioni del mondo, a lottare contro ingiustizie,

adesso che ormai saranno passati più di 10 anni mi rendo conto che loro sono i peggiori che i loro predecessori.

giusto…alla fine è sempre l’animo umano che muove le cose..e la buona volontà che si mette nel farlo..

Io credo che il problema che nasce nel momento in cui si pensa di riuscir ad aver conquistato “un tesoro” o qualcosa altrettanto di prezioso…che siano pirati, politici o hacker..il problema sta sempre nell’avarizia..nel non accontentarsi e nel volere sempre di più…ed è per questo che poi, cm dici tu, le persone che vengono dopo alcune conquiste fatte dai loro predecessori, tendono a diventare peggio di loro..talvolta senza neanche accorgersene…o facendolo troppo tardi !

Spero che almeno nel mondo degli hacker le cose tendano ad equivalersi e quindi a compensarsi..senza che il lavoro di quei pochi buoni possa essere disfatto dai tanti ,ai mè, cattivi…ma quando imparerà l’uomo ad accontenarsi di quello che ha?

Io penso di essere avaro in una sola cosa…nella voglia di sapere e conoscere sempre di più della vita e delle cose belle che la circondono…e forse è l’unica cosa di cui si può essere avari.. è la curiosità! non credete?

Le persone sono colpite per natura,

anche gente che può essere considerata intelligente o almeno istruite con cultura,

e con un’ottima morale possono fare cose tremendamente brutte.

Tira contro cosa mi è capitato,

un po’ di anni fa un gruppo di studiosi si era interessato le dislessia,

è per eseguire le loro ricerche in questo caso non è possibile usare animali visto che per definizione non sanno leggere.

Da questo hanno considerato che era più utile usare i bimbi per i loro sperimenti,

io personalmente mi ricordo una bruttissima esperienza vissuta molto male per quasi una decina di anni di cosa era successo.

altri bimbi hanno avuti molto più problemi di me.

Quando è venuto fuori di cosa era successo visto che non avevano nemmeno il permesso dei nostri genitori per di più, hanno semplicemente spiegato che se queste cose non venissero fatte la scienza non potrebbe andare avanti, e che è meglio che pochi soffrono per un beneficio di tanti.

in questo caso anche la sofferti nei benefici non sono stati per nessuno.

Dopo chiaramente siamo andati in giustizia e gli si è ottenuto nulla visto che erano gente influente.

Il peggio che non hanno rinunciato al loro lavoro di primario in neuropsichiatria infantile e e altri reparti.

Quindi non so dirti se tutto il sapere è giusto ottenerlo a tutti i costi.

La realtà dei fatti un po’ più complessa,

il sistema operativo che viene usato in azienda non è scelto mai imposto da diversi fattori,

spesso volentieri le macchine che si usano in azienda sono state concepito con sistemi operativi piuttosto di tosti ad esempio io visto perfino macchine CNC funzionante sotto Windows 3.11 e loro non erano di per niente intenzionati a cambiare il computer visto che voleva dire cambiare la macchina, e li chiamavo tecnica riesce a collegare un monito LCD al posto del vecchio monito che si era guastato.

dopo la scelta del sistema operativo anch’egli e tentato dai fabbricanti Linux e comincia a svilupparsi poco a poco, Mac non è mai stato usato in automazione industriale perché non può reggere sistemi real time o pressappoco.

Creare un’azienda dove sia tutto chiuso dall’esterno ormai è più che un’illusione passata.

tutte le aziende e incompreso quelle che gestiscono reti di comunicazione rete elettrica hanno una tendenza di lasciare la possibilità ai propri impiegati di lavorare da casa, personalmente trovo che sia del lavoro nascosto in modo da far lavorare anche impiegati oltre e ora di lavoro senza salario.

Per di più si è già visto nel passato che era stato infetto delle centrali idriche e centrale nucleare usando come cavallo di Troia delle pene USB, e non c’era stato bisogno di usare una rete aperto verso l’esterno,

È per di più ormai esistono il virus per tutti i sistemi operativi e per tutte le architetture di processore,

e per estensione anche ai sistemi scada

Certo che non è giusto ottenrlo così diamine !!ne ho sentite anch’io di storie del genere…e credimi..la giustizia prima o poi sarà fatta…nn so tu come la pensi..ma io ti dico..Dio vede e provvede quindi..nn ti preoccupare..continua a fare cm hai fatto fin ora a testa alta a lottare per i tuoi diritti..col tempo vedrai..avrai le tue soddisfazioni te l’assicuro..!

Cmq io nn parlavo di ottenere il sapere a tutti i costi… ma essere curioso ..e credo sia tt altra cosa..pensaci ;)..ci sono modi e modi per trovare le risposte..ma la dignità va al primo posto su tt..cmq è un argomento complesso..nn andiamo off topic dai..

Attenzione, non volevo dire che sono dei CRIMINALI, questa mi sembra una parola molto grossa!, e infondo noi tutti siamo un po’ maniaci dell’informatica, dico solo che molte volte, recano dei danni irreparabili, danneggiando delle aziende(Che magari se lo meritano, ma non è questo il modo).