sicurezza:

La crescente interconnessione degli impianti industriali ha notevolmente aumentato nel tempo l’esposizione delle infrastrutture di automazione a rischi informatici. Le reti OT, fondamentali per la continuità produttiva, sono oggi bersaglio primario di attacchi mirati e malware sofisticati. Proteggere PLC, sistemi …

L’evoluzione dell’Industria 4.0 ha modificato le modalità di scambio dei dati tra macchine, sistemi di controllo e piattaforme cloud. Parallelamente, assistiamo ad un'integrazione tra Information Technology e Operational Technology, che richiede protocolli di comunicazione industriale capaci di garantire interoperabilità, scalabilità …

La digitalizzazione della manifattura richiede un approccio rigoroso alla sicurezza funzionale, dal momento che la convergenza tra sistemi informatici e automazione industriale aumenta la complessità dei rischi. Standard come IEC 61508, ISO 13849 e IEC 62443 definiscono criteri fondamentali per …

Con il rapido sviluppo delle applicazioni IA in vari campi, le imprese fanno sempre più affidamento sui dati. Le questioni relative alla sicurezza delle informazioni, ad esempio come garantire che i dati non vengano persi o utilizzati in modo improprio, …

I reati informatici rappresentano una minaccia crescente e sempre più pervasiva nel mondo digitale odierno. Con l'avanzamento della tecnologia, il numero di attacchi informatici continua a salire, colpendo milioni di persone e causando danni economici significativi. Nel 2023, i crimini …

Arduino Portenta X8 ottiene la conformità al Cyber Resilience Act (CRA) dell'UE. Foundries.io, in collaborazione con Arduino, ha integrato il suo software di sicurezza nel Portenta X8, rendendolo il primo System-on-Module (SoM) a ottenere la conformità CRA al Cyber Resilience …

Mouser Electronics, Inc., rinomato e specializzato leader nella ricerca e realizzazione di nuovi prodotti per stimolare l'innovazione, nonché distributore autorizzato di semiconduttori e componenti elettronici, è lieta di annunciare un innovativo eBook sviluppato in collaborazione con Analog Devices, Inc. (ADI), il …

La collaborazione sui documenti è il punto chiave dell'infrastruttura di ogni attività moderna, che si tratti di una piccola startup o di un'impresa internazionale multi-ramo. Ci sono varie soluzioni tra cui scegliere, per non parlare delle potentissime suite Google e …

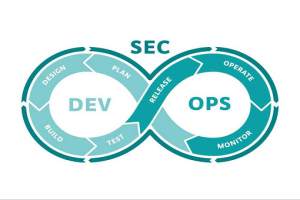

Arduino abbraccia la sicurezza come parte integrante del ciclo di vita dello sviluppo al fine di fornire ai propri clienti, hardware, software e servizi digitali sicuri. I principi della sicurezza vengono applicati in Arduino nelle diverse aree inerenti prodotti e …

Arduino Cloud è certificato ISO 27001. Il team Arduino, da sempre, ha abbracciato la sicurezza come parte integrante del ciclo di vita dello sviluppo al fine di fornire hardware, software e servizi digitali sicuri per i propri clienti. Stiamo tutti …

Gli assistenti vocali come Amazon Alexa, Google Assistant e Apple Siri hanno guadagnato popolarità negli ultimi anni, offrendo comodità e interazione con la tecnologia attraverso comandi vocali. Tuttavia, è importante essere consapevoli dei rischi per la privacy e la sicurezza …

In questo articolo viene descritto un approccio al progetto di un sistema embedded utilizzato come host citofonico e server chatbot. Il server chatbot controlla le serrature elettriche delle porte, telecamere, cicalini e dispositivi correlati, attraverso i servizi Web sul Web …

E' online il nuovo numero della rivista di elettronica Firmware 2.0, l'unico magazine in Italia dedicato a Makers, Professionisti e Appassionati di elettronica. Questo numero della rivista è focalizzato sul tema IoT-Cyber Security. All'interno del magazine potrete leggere contenuti esclusivi …

Consentire ai dispositivi di connettersi a Internet li espone a una serie di gravi vulnerabilità se non sono adeguatamente protetti. La sicurezza IoT comprende tecniche, strategie e protocolli. In questo articolo parleremo di come l'IoT sia un punto debole per …

La gestione della sicurezza dei dati e dei dispositivi elettronici è divenuta molto più critica e delicata dal momento in cui sono state integrate funzioni di interconnessione con il mondo esterno. Ogni nuovo progetto deve sempre fare i conti con …

Le reti neurali profonde (DNN) hanno permesso scoperte in molti campi, come la classificazione delle immagini e il riconoscimento vocale. Nell'eseguire questi compiti, la struttura di una DNN assomiglia alla percezione umana: combinare rappresentazioni semplici, come i bordi, in rappresentazioni …

Negli ultimi 20 anni, la maggior parte dei cyber-attacchi sono stati attacchi remoti dal cloud effettuati da individui con obiettivi semplici, per vedere se possono farlo, o per accedere a qualche informazione protetta. Ma negli ultimi quattro o cinque anni, …

Sul blog di Elettronica Open Source puoi leggere non solo tutti gli articoli Premium riservati agli abbonati Platinum 2.0 e inseriti nella rivista Firmware 2.0 (insieme ad articoli tecnici, progetti, approfondimenti sulle tecnologie emergenti, news, tutorial a puntate, e molto …

Oggigiorno le aziende sono al corrente del rischio di attacchi informatici. I crimini informatici sono sempre in agguato. Oltre ai rischi diretti ai sistemi proprietari, ci sono quelli legati ai soggetti terzi che operano all'interno della supply chain. Maggiore è …

Al giorno d’oggi, grandi quantità di dati personali girano sul web: si va dalle nostre preferenze in fatto di vestiario, che service provider come Amazon o Google usano per indirizzare le loro pubblicità, ai nostri dati biometrici, ovviamente estremamente più …