La ricarica wireless sta diventando una soluzione sempre più popolare nei prodotti elettronici portatili, in forza della comodità e sicurezza rispetto al cavo tradizionale. Tuttavia, una recente ricerca ha identificato nuove vulnerabilità nei sistemi di ricarica wireless. Queste vulnerabilità possono facilitare una serie di attacchi, che consentono agli hacker di manipolare il caricatore. In questo articolo, viene descritto VoltSchemer, un insieme di innovativi attacchi che garantiscono agli aggressori di prendere il controllo sui caricabatterie wireless commerciali semplicemente modulando la tensione di alimentazione. Questi attacchi, che sfruttano i disturbi di tensione provenienti dall'alimentatore per manipolare il caricabatterie wireless, rappresentano i primi di questo genere.

Introduzione

Considerato l'uso diffuso di dispositivi mobili che richiedono quotidianamente l'operazione di ricarica delle batterie, garantire la sicurezza della ricarica è di fondamentale importanza. Sono stati esplorati numerosi attacchi per prendere di mira il processo di ricarica cablato, consentendo agli aggressori di controllare dispositivi, installare malware, indurre eventi, inserire comandi vocali e compromettere la privacy dell'utente. La maggior parte degli attacchi colpiscono soprattutto i sistemi di ricarica cablata perché sfruttano la vulnerabilità dei dati nei cavi di ricarica USB per condurre trasmissioni non autorizzate di dati potenzialmente dannosi.

La ricarica wireless, oltre ad essere comoda, è anche intrinsecamente resistente agli attacchi verso i sistemi di ricarica cablati. Essa utilizza l'accoppiamento magnetico del campo vicino per il trasferimento della potenza, prevenendo così gli attacchi da parte di malintenzionati. Si nega così l'accesso diretto ai dati nel dispositivo, anche se l'alimentazione viene compromessa. Inoltre, i processi di trasferimento di energia wireless sono protetti imponendo l'aderenza agli standard Qi sviluppati dal Wireless Power Consortium (WPC). Gli standard Qi incorporano robusti meccanismi di sicurezza per proteggere sia il dispositivo sotto carica che altri oggetti da potenziali danni dovuti all'intenso campo magnetico.

Tuttavia, una recente ricerca ha identificato nuove vulnerabilità critiche che possono essere sfruttate per invalidare le caratteristiche di sicurezza dei sistemi di ricarica wireless. In questo articolo, presentiamo gli attacchi VoltSchemer descritti nella ricerca, che sfruttano le vulnerabilità identificate. Le minacce significative provocate da VoltSchemer si possono sostanziare in tre casistiche:

- Un caricatore può essere manipolato per controllare la voce degli assistenti tramite comandi vocali non udibili.

- Un caricatore può essere manipolato per danneggiare i dispositivi sotto carica tramite sovraccarico o surriscaldamento.

- Un caricatore può essere manipolato per bypassare il meccanismo di rilevamento di oggetti estranei dello standard Qi e danneggiare oggetti di valore esposti a intensi campi magnetici.

La ricarica wireless Qi

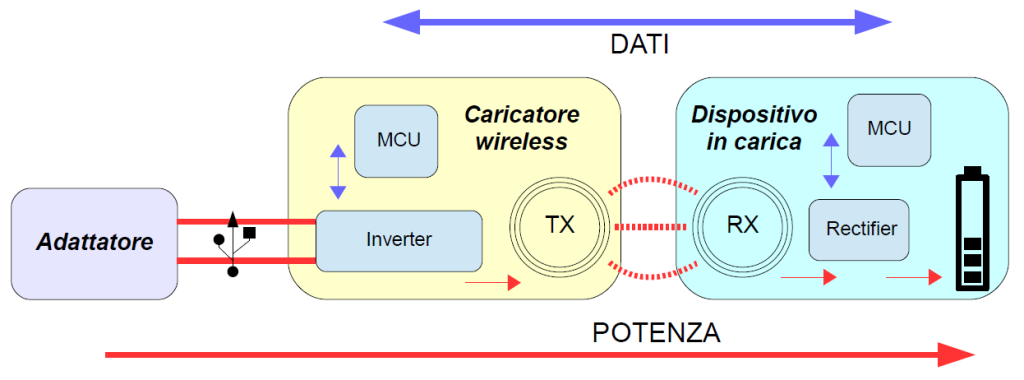

Un sistema di ricarica wireless Qi, raffigurato nella Figura 1, comprende tre dispositivi principali: un adattatore di alimentazione, un caricabatterie wireless, e un dispositivo di ricarica.

Figura 1: Schema a blocchi di un sistema di ricarica wireless Qi

La funzione principale dell'adattatore di alimentazione è fornire tensione CC al caricabatterie wireless tramite un cavo di alimentazione, ad esempio un cavo USB. Il caricabatterie wireless, noto anche come trasmettitore di potenza (dispositivo TX), utilizza un inverter per convertire la tensione CC dall'adattatore in tensione CA sulla bobina TX. L'unità microcontrollore (MCU) nel caricabatterie controlla l'ampiezza e la frequenza di questa tensione CA, generando un forte campo magnetico alternato noto come segnale di potenza. Il ricevitore di potenza (dispositivo RX), nel dispositivo sotto carica, cattura questo campo attraverso la bobina RX, inducendo una tensione CA. Il raddrizzatore (rectifier) converte quindi questa tensione CA in tensione CC e fornisce energia al carico (batteria).

La ricarica wireless Qi offre anche una solida comunicazione in banda, dove i dispositivi RX e TX si scambiano dati modulando e demodulando i segnali di potenza utilizzando schemi diversi. I dispositivi RX modulano i segnali di potenza dal lato carico con Amplitude-Shift Keying (ASK), mentre i dispositivi TX applicano Frequency Shift Keying (FSK) per modulare i segnali dal lato caricatore. Numerose tecniche vengono specificate per garantire una comunicazione robusta. Ad esempio, la ricarica wireless Qi utilizza la tecnica di codifica Biphase Mark Coding (BMC) nota per la sua resilienza alle interferenze. Inoltre, bit di rilevamento degli errori e byte di checksum sono incorporati per garantire l'integrità dei dati. La robustezza della comunicazione Qi è fondamentale per le caratteristiche di sicurezza chiave dello standard, come il controllo della ricarica con feedback e il rilevamento di oggetti estranei, così da garantire un processo di ricarica sicuro.

Controllo della ricarica con feedback - Durante la ricarica, il ricevitore invia regolarmente pacchetti di controllo errore (CE) per ordinare al trasmettitore di regolare la potenza di carica. In risposta, il trasmettitore dà in pasto il valore CE a un controller PID per l'aggiornamento del segnale di controllo dell'inverter. Questo controllo in retroazione è essenziale per garantire che la potenza di ricarica sia regolata dinamicamente per soddisfare le esigenze del ricevitore di potenza. Inoltre, quando il ricevitore rileva uno stato di carica anomalo oppure quando è completamente carico, invia il pacchetto End Power Transfer (EPT) per ordinare al trasmettitore di terminare la ricarica.

Rilevamento di oggetti estranei - Gli standard Qi definiscono il rilevamento di oggetti estranei (FOD) per evitare surriscaldamenti e danni ad oggetti estranei ma sensibili al campo magnetico ed esposti ad esso. Il FOD può essere eseguito prima e durante il trasferimento di potenza. Il FOD prima del trasferimento di potenza è obbligatorio quando il ricevitore richiede un alto livello di potenza di ricarica utilizzando il protocollo di alimentazione esteso. Durante questo processo, il ricevitore di potenza invia un pacchetto FOD contenente il valore di riferimento delle proprietà di risonanza al trasmettitore. Il trasmettitore confronta questo valore di riferimento con il valore misurato per determinare se un oggetto estraneo è presente. Il FOD durante il trasferimento di potenza è impiegato in entrambi i protocolli base ed esteso. Durante la ricarica, il ricevitore deve aggiornare il trasmettitore con pacchetti della potenza ricevuta (RP). Il trasmettitore confronta la potenza trasmessa misurata con la potenza riportata dal ricevitore per calcolare la quantità di trasferimento di potenza non intenzionale verso oggetti estranei. Se la differenza supera una soglia predefinita, il caricabatterie identifica il trasferimento di potenza come non sicuro e lo termina.

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2129 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.