L’autenticazione a due fattori, nota anche con il termine 2FA (two-factors authentication), è una tecnica che si pone l’obiettivo di incrementare il livello di protezione dei dati sensibili e personali. Vediamo in questo articolo in cosa consiste questa tecnica, adottata dai più diffusi social network e gruppi di utenti (ricordiamo, tra gli altri, Facebook, Twitter, e Google), suggerendo anche qualche piccolo accorgimento per poterne sfruttare appieno l’efficacia.

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2032 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.

Innanzitutto devo dire che l’articolo è davvero interessante ed ha evidenziato delle cose che abbiamo davanti ai nostri occhi, e a volte si danno per scontate e a cui non viene data l’importanza che meritano.

Certamente la 2FA è fondamentale in particolare per acquisti online, oppure per i social network qualora vi vengano mantenuti dati sensibili (non è il mio caso…), o caselle e-mail, e in generale per tutto ciò che ognuno ritiene di dover tutelare. Sono perfettamente d’accordo con te quando dici “L’approccio ideale da seguire sarebbe quello di utilizzare questa tecnica in tutti i servizi online in cui è resa disponibile, non soltanto dove essa è un requisito obbligatorio”, forse però quello che manca, in generale, è dare una corretta informazione (cosa che invece tu in questo articolo fai) dell’importanza dell’utilizzo di questo sistema di sicurezza.

Gli articoli di slovati si confermano di grandissimo spessore.

Sono particolarmente d’accordo con la necessità di spiegare che questo metodo ha dei vantaggi indubbi sia per la nostra sicurezza sia per la sicurezza dei dati che transitano in generale sulla rete.

Come faceva notare qualcuno qualche tempo fa, su Internet ormai esiste un pezzo della nostra vita e della nostra identità che noi stiamo consegnando a qualcun altro.

A chi ci offre un servizio oppure ci permette di comunicare con altri.

In ogni caso noi stiamo concedendo loro un pezzo di noi stessi ed è giusto essere sicuri.

Adesso però vi racconto qualcosa che mi successo qualche tempo fa e che secondo me è stata l’incarnazione del Processo di Kafka 2.0.

Avevo bisogno di accedere ad un indirizzo di posta elettronica che non utilizzavo da tanto tempo e che mi è stato concesso all’atto dell’iscrizione presso un ente pubblico.

Avevo dimenticato la password per il semplice fatto che non usavo mai quel servizio sebbene io fossi assolutamente certo di non averla mai modificata. L’avevo, invece, resa identica a quella di un servizio connesso in maniera tale da essere sicuro di poterla recuperare facilmente.

Il risultato è stato che la password era sbagliata, irrecuperabile e nonostante i miei tentativi, non riuscivo ad avere accesso.

Allora ho compilato un modulo, prestabilito della Microsoft, azienda che offriva il servizio, in cui dovevo indicare alcune cose.

Dal momento che esiste il profilo “Live”, la Microsoft supponeva che l’indirizzo e-mail fosse utilizzato quotidianamente. Nulla di tutto questo poteva essere più sbagliato di così: nessuna carta di credito, nessun messaggio e-mail scambiato con nessuno mai da quando l’account era attivo per il semplice fatto che lo scopo di quell’account non era quello di far comunicare bensì avere accesso ad altri servizi.

Serviva semplicemente che fosse attivo, come appoggio.

A quel punto è andato in scena un teatrino in cui prima la Microsoft poi l’ente pubblico di cui sopra poi alcuni responsabili della sicurezza si sono rimpallati la responsabilità di dovermi sbloccare questa situazione fino al punto che mi è stato detto “dei suoi documenti d’identità non sappiamo che cosa farcene”.

Capite bene che non poter comprovare la propria identità tramite dei documenti d’identità è peggio che essere il protagonista dell’universo di Kafka…

Insomma, in questo caso particolare la sicurezza ha fatto cilecca ed io stavo rischiando di non poter più avere accesso a determinati servizi per me vitali.

Come si è risolto tutto questo? Non lo indovinate?

Alla vecchia maniera: essendo costretti ad alzare la voce e dovendo minacciare una denuncia.

Insomma, venendo dalla spersonalizzata tecnologia che trascende le differenze culturali e che si propone come arbitro super partes delle nostre vite sono stato costretto a fare le cose come si facevano una volta.

Ma non è finita, potrebbe succedere a chiunque, in realtà se ci pensate bene. Pensate alla domanda di sicurezza: come si chiamava il primo animale domestico che avete avuto… Oppure il vostro insegnante preferito.

Io per primo sono fortunato perché ne ho avuto uno solo (di entrambi). Altri come me certamente avranno avuto questa fortuna.

C’è un amico che dall’età di otto anni ha cominciato ad avere tanti cani, gatti, canarini, criceti, tartarughe, pappagalli e così via dicendo… Siamo davvero sicuri che a quarant’anni in un momento in cui è trafelato perché è sotto pressione per il lavoro si ricorderà esattamente di “trottolinolinolino” il cricetino? 🙂

E se sbagliasse a scrivere e utilizzasse una maiuscola? In quel momento, con il capo che gli sta col fiato sul collo, il mio amico probabilmente avrebbe un esaurimento nervoso perché sta preparando una riunione, è il ritardo con una consegna, ha litigato con la moglie la sera prima, deve andare a prendere i bambini dalla lezione di calcio uno e di danza l’altra…

La soluzione?

Io continuo ad usare carta e penna… 😀

Intendi dire che dovrebbero essere gli stessi siti Internet a spiegare perché questo sistema loro rappresenta una fonte di sicurezza?

Sebbene la soluzione carta e penna sia stata per anni la migliore, ora, per lo meno tra le mie mani, sarebbe fallimentare. Troppe password, troppi siti in cui ci si registra, troppe schede telefoniche di cui ricordarsi il pin … i miei foglietti farebbero davvero una brutta fine. Senza considerare che difficilmente poi uno si porta dietro tutta questa carta! In realtà io ho trovato la soluzione che fa per me, e secondo me utilizzata correttamente, adatta a tutti, e rientra nel concetto di 2 fattori.

Non so quante ne esistano di app di questo tipo, ma io utilizzo un’ app davvero utile e gratuita (Pocket) per Android, che permette di salvare tutte le password che vogliamo, con una comoda interfaccia, possibilità di separare per argomenti (Login internet, Carte di Credito, etc) e per ognuno dei campi adatti all’area di riferimento. Possono anche essere aggiunti dei campi personalizzati. L’utilizzo di quest’app è possibile solo da chi ha il tuo telefono (1° fattore) e tramite password (2° fattore). Ogni volta che lo schermo si oscura, viene richiesta la password (quindi anche se vi rubano il telefono dalla tasca o ve lo perdete si presume che sia perlomeno andato in standby quando qualcuno ne viene in possesso). Tra l’altro il backup delle password può a scelta essere salvato, opportunamente crittografato, su Dropbox.

Questo link può aiutarvi:

https://play.google.com/store/apps/details?id=com.citc.wallet&hl=it

Ovviamente il prerequisito è “avere uno smartphone con Android” .

Si, o meglio quei siti in cui non esiste l’obbligo, potrebbero/dovrebbero pubblicizzarne l’utilizzo, informando sull’importanza di tale sistema qualora si abbia interesse a proteggere i propri dati.

Carissimi, sto per risolvere questo problema.

Presto il mio contributo per risolvere questo problema sará pubblicato sul blog 🙂

Cioè?! 😀

Sento odore di progetto per il Review4U 2.0… 😀

Ebbene si 😀

Mmmm… il nome progetto Aurora ti ricorda qualcosa?

Attendo con ansia il tuo nuovo lampo di genio 🙂

Allora Spero che venga pubblicato presto 🙂

Salve a tutti,

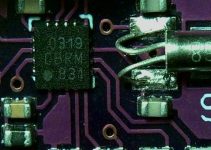

Come preannunciato, è stato pubblicato il mio progetto Locuz Project Password board, atto a risolvere alcuni problemi di sicurezza di autenticazione

http://it.emcelettronica.com/progetto-locuz-password-board

Fatemi sapere cosa ne pensate.

Saluti,

Ivan