Un’indagine condotta da due ricercatori ha portato alla luce una grave vulnerabilità nei chip ESP32, presenti in miliardi di dispositivi connessi. La scoperta riguarda comandi nascosti nel firmware, capaci di aprire le porte a intrusioni sofisticate via Bluetooth. Il rischio non si limita a singoli dispositivi ma interessa l’intero ecosistema IoT globale, inclusi settori critici come l’automazione industriale e la domotica. Le implicazioni per la sicurezza informatica sono potenzialmente devastanti.

Il chip ESP32, realizzato da Espressif Systems, è stato determinante nell’evoluzione delle soluzioni embedded per il mondo IoT. Grazie alla sua integrazione di funzionalità WiFi e Bluetooth, unita a prestazioni elevate e consumo energetico ridotto, è stato adottato in massa per applicazioni che spaziano dalla domotica all’industria automatizzata, fino al settore medico. La sua presenza si estende oggi a oltre un miliardo di dispositivi a livello globale.

Una recente analisi condotta da due esperti di sicurezza informatica di Tarlogic Security, Miguel Tarascó Acuña e Antonio Vázquez Blanco, ha però sollevato una seria preoccupazione riguardo alla sicurezza di questi chip. I ricercatori hanno individuato comandi interni non documentati nel firmware Bluetooth degli ESP32, in grado di compromettere in modo profondo la sicurezza dei dispositivi che li utilizzano. Le funzionalità nascoste non risultano nei documenti ufficiali forniti dal produttore. Tuttavia, tramite un’analisi condotta con strumenti indipendenti, è stato possibile identificare ben 29 comandi non pubblicamente noti. Tali comandi, riconoscibili tramite un opcode identificato come 0x3F, permettono operazioni ad alto rischio, tra cui la lettura e scrittura diretta della memoria RAM e Flash del dispositivo, la manipolazione degli indirizzi MAC e l’iniezione di pacchetti a basso livello nella comunicazione Bluetooth.

Una delle implicazioni più gravi di questa scoperta riguarda la possibilità di impersonare dispositivi legittimi, facilitando l’accesso non autorizzato a reti protette. Gli attacchi possono estendersi anche a livello di rete interna sfruttando le vulnerabilità per spostarsi lateralmente e ottenere una presenza persistente all’interno dell’infrastruttura. Il controllo può avvenire tramite interfacce USB o UART, bypassando le protezioni previste a livello software.

Figura 1: MCU ESP32

Il difetto in questione è stato registrato con il codice CVE-2025-27840. Secondo quanto emerso, il problema potrebbe essere sfruttato in diverse modalità, tra cui gli attacchi alla supply chain. In questi scenari, un firmware modificato prima della distribuzione potrebbe contenere malware già operativo al primo avvio del dispositivo. Allo stesso tempo, l’accesso non regolamentato ai comandi HCI (Host-Controller Interface) via Bluetooth espone i dispositivi a rischi anche durante l’uso quotidiano, soprattutto se non vengono adottate restrizioni specifiche a livello di firmware.

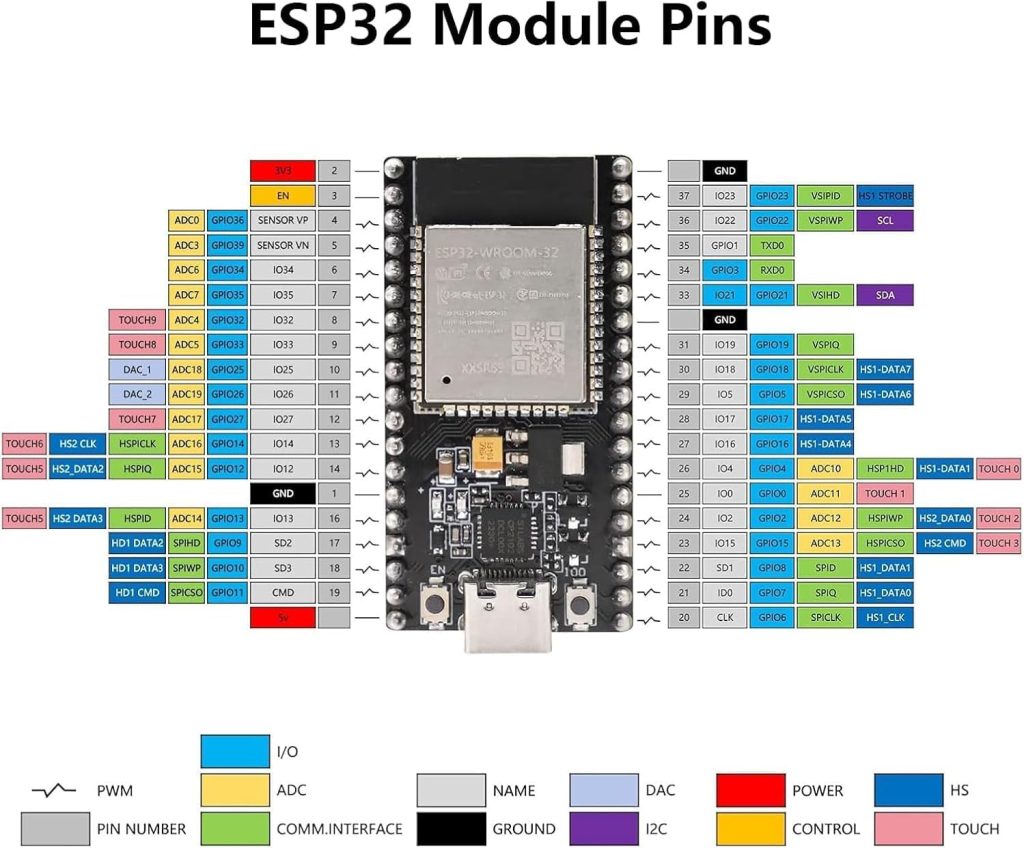

Figura 2: Pin dell'ESP32

L’indagine è stata possibile grazie allo sviluppo di un driver Bluetooth USB scritto in linguaggio C, privo di dipendenze dall’hardware sottostante, il che ha permesso ai ricercatori di analizzare il traffico Bluetooth in modo diretto e neutrale superando i limiti imposti dalle API dei vari sistemi operativi. I risultati hanno evidenziato quanto l’assenza di trasparenza nella documentazione possa diventare un fattore critico nel campo della sicurezza informatica. L’impatto della vulnerabilità si estende ben oltre i dispositivi consumer. Anche ambienti professionali come quelli legati all’automazione degli edifici, ai sistemi sanitari connessi e ai macchinari industriali intelligenti, risultano esposti. Ogni componente basato su ESP32 diventa potenzialmente un punto d’accesso per attori malevoli capaci di sfruttare le funzioni nascoste per compromettere l’integrità dell’intero sistema.

Alla luce di questi sviluppi, gli esperti suggeriscono ai produttori e agli integratori di soluzioni IoT di esaminare attentamente i firmware utilizzati, verificando la presenza di eventuali punti di accesso non autorizzati. L’attesa è ora rivolta verso Espressif Systems, chiamata a fornire aggiornamenti e chiarimenti ufficiali per mitigare il rischio. Una risposta tempestiva appare fondamentale per evitare che la falla venga sfruttata su larga scala. La scoperta evidenzia un aspetto interessante: nel mondo dell’Internet of Things, la sicurezza deve essere progettata in modo trasparente fin dalle fondamenta. La fiducia nella tecnologia dipende anche dalla capacità dei produttori di garantire che ogni funzione implementata sia nota, documentata e adeguatamente protetta.

Riferimenti

https://www.espressif.com/en/news/Response_ESP32_Bluetooth