I veicoli a guida autonoma basati sull’Intelligenza Artificiale utilizzano reti aperte e la tecnologia ICT basata sull’Intelligenza Artificiale su piattaforme informatiche. Tuttavia, poiché gli attacchi hacker ai sistemi di controllo elettronico dei veicoli a guida autonoma sono diventati possibili, si sono verificati diversi casi di hacking, come attacchi ai sistemi di controllo del veicolo e attacchi al controllo remoto. I casi di tali attacchi stanno aumentando la minaccia di hacking da parte di aggressori esterni e, se le auto a guida autonoma si diffonderanno, il numero dei casi di hacking aumenterà ulteriormente. In questo articolo, faremo un’analisi sulle vulnerabilità dei veicoli a guida autonoma e sulle contromisure per contrastare gli attacchi di hacker in termini di sistemi e tecnologie di sicurezza informatica.

Introduzione

Il coinvolgimento distinto della tecnologia e delle misure di miglioramento della sicurezza, incentrato sulle istituzioni relative alla sicurezza informatica, contribuisce alla costruzione della sicurezza per i veicoli a guida autonoma e allo sviluppo della cybersecurity di difesa per i veicoli senza pilota. Poiché si prevede che le falle di sicurezza della tecnologia di guida autonoma possano far trapelare informazioni personali o causare lesioni, la necessità di ricerca sulla sicurezza delle auto a guida autonoma è in aumento ed è necessaria una ricerca mirata agli attacchi di hacker e sulle misure di sicurezza per le auto a guida autonoma. Come ulteriore compito di ricerca, è necessario studiare lo sviluppo di chiavi intelligenti utilizzando metodi di comunicazione NFC (Near Field Communication), crittografia e metodi di programmazione per l'autenticazione di sicurezza per veicoli a guida autonoma.

I veicoli a guida autonoma sono dotati di sistemi di controllo elettronico integrati e software specializzato per la comunicazione tra dispositivi interni; gli scenari di attacco e le contromisure sono studiati dal punto di vista dei sistemi interni dei veicoli autonomi attraverso vari metodi di comunicazione. Trasmettendo e scambiando dati tramite apparati Wi-Fi e RF (radiofrequenza) presenti nella maggior parte dei veicoli, i dispositivi elettronici della rete interna del veicolo sono controllati e il veicolo viene guidato eseguendo i comandi secondo la situazione. Ciò consente agli aggressori informatici di accedere e manipolare i sistemi interni di veicoli autonomi, robot e droni attraverso messaggi contraffatti in grado di controllare i principali sistemi interni dei veicoli. Inoltre, le versioni del software integrato nei veicoli rilasciate di recente presentano una vulnerabilità che consente ad un utente malintenzionato di assumere il controllo del veicolo. Un aggressore che è penetrato nel sistema interno può prenderne il controllo ed eseguire un attacco che può compromettere direttamente la sicurezza, come ad esempio un guasto ai freni di un veicolo.

Un veicolo autonomo può essere controllato tramite uno smartphone o un PC, e per la comunicazione viene utilizzato il Wi-Fi, RF e Bluetooth. Pertanto, ogni processo di attacco passo-passo della comunicazione viene verificato attraverso un test di sicurezza. Sulla base dei test e dei risultati della ricerca sono studiate le misure di sicurezza per identificare le vulnerabilità che compaiono negli attacchi ai veicoli autonomi e rispondere ad esse mediante soluzioni di contromisure.

La tecnologia dei veicoli autonomi

I test di vulnerabilità consistono nell’eseguire attacchi informatici al software e alla rete di comunicazione dei veicoli autonomi con funzioni di Intelligenza Artificiale (IA). Sulla base dei risultati dell'attacco informatico, viene impostato il metodo di sicurezza per risolvere la vulnerabilità individuata e confermare che la sicurezza contro l'attacco viene rafforzata dopo l'adozione delle misure di sicurezza.

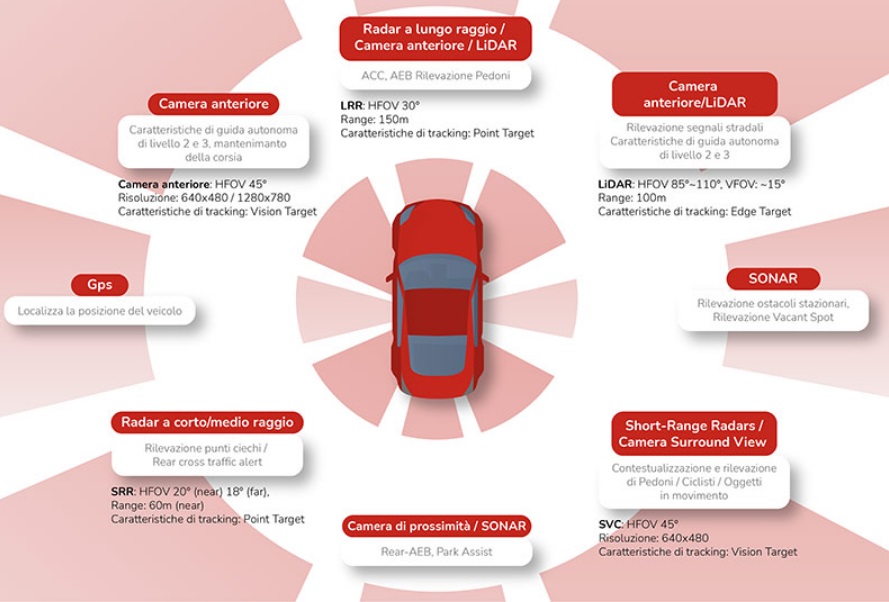

Con l’introduzione della tecnologia dei veicoli autonomi basata sull’Intelligenza Artificiale, vengono analizzati la tecnologia di apprendimento automatico del veicolo autonomo, il software del veicolo autonomo e il metodo di attacco alla rete. Analizzando i metodi di attacco software e di rete per le funzioni di Intelligenza Artificiale e gli attacchi informatici, vengono dedotte le relative misure di sicurezza per le vulnerabilità. In Figura 1 sono illustrate le varie tecnologie e sensori a bordo dei veicoli a guida autonoma.

Figura 1: Tecnologie e sensori a bordo dei veicoli a guida autonoma

Per realizzare un alto livello di sicurezza della guida autonoma, è necessaria una guida autonoma di tipo cooperativo che combini guida autonoma e guida cooperativa. La tendenza della tecnologia automobilistica per la guida autonoma può essere definita come l’espansione della connettività e dell’efficienza della rete all’interno del veicolo. In ambiente autostradale, il servizio che combina i sistemi autonomi e cooperativi prevede il mantenimento della distanza dal veicolo che precede e durante la guida lungo la corsia (sistema autonomo), ma il conducente può ricevere il controllo in qualsiasi momento, secondo necessità (sistema cooperativo).

L’attuale tecnologia dei veicoli autonomi utilizza i sistemi Lidar e il GPS (Global Positioning System) per riconoscere l’ambiente stradale circostante e localizzare il veicolo. Inoltre, l'elaborazione distribuita viene eseguita utilizzando una pluralità di cluster di computer per l’analisi delle informazioni di riconoscimento. Per controllare il funzionamento, la velocità, la marcia e le funzioni sono controllate attraverso l’adozione di attuatori e sensori.

Per una guida autonoma sicura, è importante essere consapevoli dell’ambiente stradale circostante. Queste tecnologie cognitive sono riconosciute integrando servizi di assistenza alla guida come l’ADAS (Advanced Driver Assistance System), il V2X (Vehicle to Everything) e le mappe. L'ADAS consiste nel determinare l'ambiente stradale circostante utilizzando apparecchiature come radar, telecamere e lidar. V2X è una tecnologia che riconosce l'ambiente di traffico circostante con un ampio campo visivo attraverso la comunicazione tra l’unità di bordo OBU (OnBoard Unit) e l’RSU (Road Side Unit) applicati su ogni veicolo, infine, ci sono il GPS e le mappe di precisione.

Quando le informazioni sono acquisite da queste apparecchiature, vengono raccolte e il risultato viene determinato utilizzando l'Intelligenza Artificiale, l'algoritmo IA viene trasmesso a ciascun dispositivo del veicolo autonomo per il controllo.

La consapevolezza, l’analisi e il controllo della situazione devono funzionare in modo convergente poichè la guida può essere pericolosa se un problema si verifica in una parte del veicolo a causa di un hacker. Ad esempio, se un hacker attacca i sistemi LiDAR e le telecamere installate nelle automobili, dato che la telecamera agisce come gli occhi di un veicolo autonomo, il Deep Learning utilizzato per il riconoscimento delle immagini può essere violato e di conseguenza può succedere che il computer di bordo consideri sconosciute le informazioni ricevute, il che può portare a risultati pericolosi per la sicurezza della guida.

Il primo attacco alla telecamera può essere attuato iniettando un fascio laser nella telecamera, che paralizza la sua funzione. L'attacco deve essere eseguito dopo aver trovato l'intensità luminosa adeguata in base all'intensità luminosa dell'ambiente circostante. In secondo luogo, questo tipo di attacco è un metodo per compromettere la funzione di regolazione automatica al fine di interferire con la stabilizzazione del sistema. [...]

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2086 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.