Proseguiamo il nostro viaggio nell'universo dell'HackRF One. In questa seconda ed ultima parte dell’articolo, ci immergeremo in dettagli affascinanti e pratici, esplorando casi studio che evidenziano la potenza e la versatilità di questo dispositivo nella manipolazione dei segnali wireless. Nella seconda parte di questo approfondimento, ci concentreremo su tre ambiti chiave: Manipolazione GPS, Analisi RFID e Sniffing Bluetooth.

La Manipolazione GPS ci porterà nel cuore delle vulnerabilità legate alla geo localizzazione, rivelando come l'HackRF One possa essere utilizzato per alterare i dati GPS e, di conseguenza, influenzare la precisione e l'affidabilità dei dispositivi di navigazione satellitare. Successivamente, ci addentreremo nell'Analisi RFID, esaminando come l'HackRF One si riveli un alleato potente nella decodifica e manipolazione delle informazioni trasmesse dai sistemi RFID. Analizzeremo casi studio in cui la sua flessibilità apre nuove prospettive nella sicurezza degli accessi e nella gestione delle identità, svelando potenziali rischi e strategie di difesa. Infine, esploreremo il mondo dello Sniffing Bluetooth con l'HackRF One, rivelando come questo strumento consenta di scrutare le comunicazioni Bluetooth, aprendo scenari di potenziale vulnerabilità e dimostrando come possa essere utilizzato per migliorare la sicurezza di tali protocolli. Un'immersione approfondita in questi casi studio rivelerà la portata delle capacità dell'HackRF One nel contesto di sicurezza informatica, offrendo una prospettiva chiara su come questo dispositivo open-source continui a ridefinire il panorama della sicurezza wireless. Siate pronti a esplorare l'intricato intreccio tra sicurezza e sperimentazione, mentre ci addentriamo nella seconda parte di questo affascinante viaggio attraverso l'HackRF One.

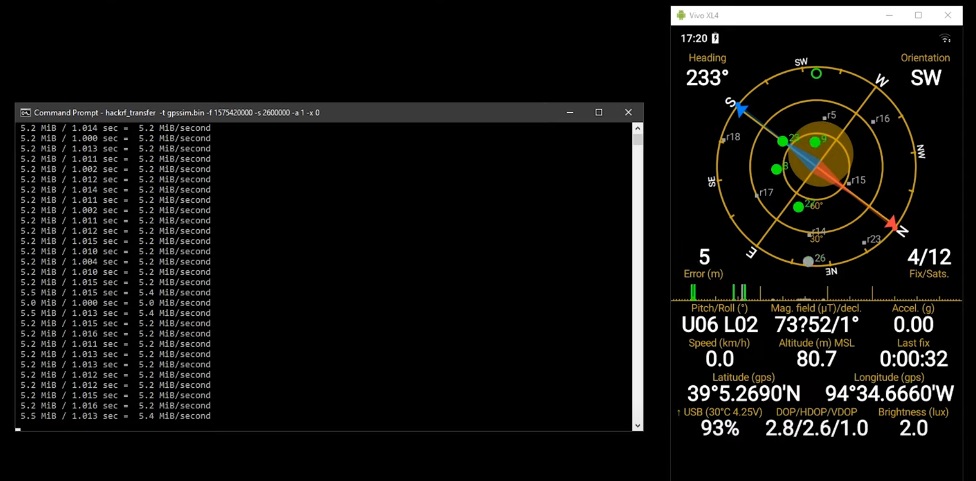

Caso Studio 1: Manipolazione GPS con l'HackRF One

Un esempio concreto e rivelatore delle potenziali implicazioni della manipolazione dei segnali GPS tramite l'HackRF One, è rappresentato dalla sua applicazione nell'analisi dei sistemi di navigazione veicolare, come abbiamo accennato in un precedente paragrafo. Immaginiamo un contesto in cui un ricercatore utilizza questo strumento per esaminare il traffico GPS di un veicolo. Attraverso l'interazione con i segnali GPS, l'HackRF One potrebbe consentire al ricercatore di individuare il segnale responsabile del blocco del sistema di navigazione del veicolo. Questa analisi approfondita potrebbe rivelare eventuali problemi di sicurezza nel sistema di navigazione o fornire informazioni preziose sulle modalità con cui potrebbe essere manipolato.

Da un punto di vista più critico, l'HackRF One potrebbe anche essere utilizzato malevolmente da un hacker per manipolare il segnale GPS di un dispositivo di localizzazione. Immaginiamo una situazione in cui un individuo malintenzionato utilizza lo strumento per alterare il segnale GPS di un veicolo o di un dispositivo di tracciamento personale. Questo potrebbe causare la scomparsa del dispositivo dal sistema di monitoraggio, nascondendo efficacemente la posizione del veicolo o dell'individuo. Un tale scenario solleva gravi preoccupazioni per la sicurezza, poiché potrebbe essere sfruttato per attività illegali, come il furto di veicoli o il monitoraggio non autorizzato delle persone.

Figura 1: Esempio GPS SPoofing

La capacità dell'HackRF One di bloccare, manipolare o regolare i segnali GPS mette in luce la delicata intersezione tra la tecnologia e la sicurezza, richiamando l'attenzione sulla necessità di implementare misure robuste per proteggere i sistemi basati su GPS da potenziali minacce. Questi scenari illustrano chiaramente come l'utilizzo responsabile ed etico di strumenti quali l'HackRF One, sia essenziale per evitare abusi che potrebbero compromettere la sicurezza e la privacy delle persone.

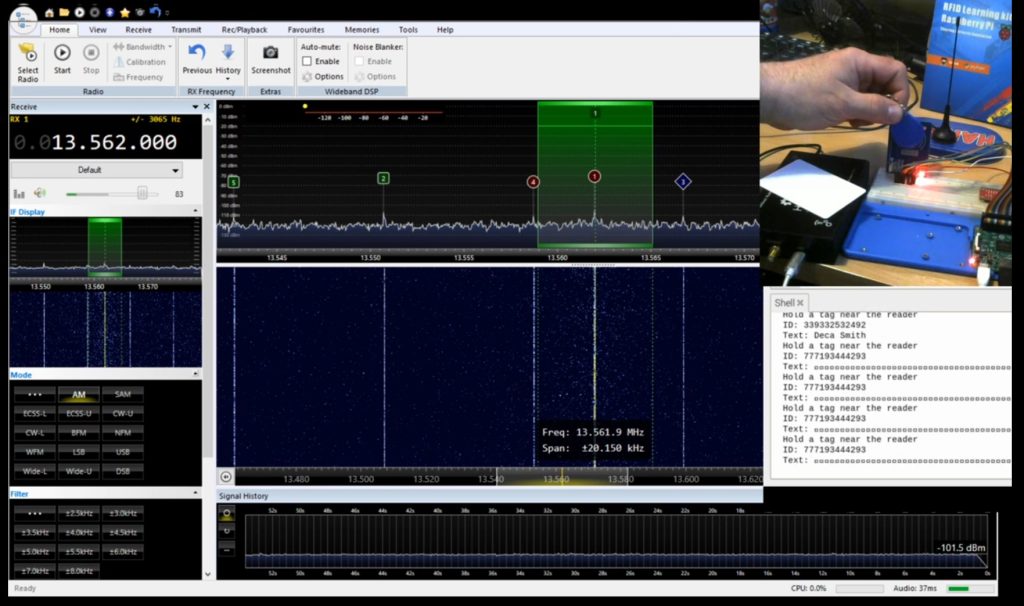

Caso Studio 2: Analisi RFID con l'HackRF One

Un ulteriore scenario di studio cruciale per l'HackRF One è l'approfondita analisi dei tag RFID, dispositivi ampiamente utilizzati nei contesti della sicurezza, della logistica e del Retail. La capacità di questo strumento di interagire con i tag RFID, offre una prospettiva dettagliata sul funzionamento di tali dispositivi, aprendo nuove vie di esplorazione e analisi nei settori in cui i tag RFID sono fondamentali.

Immaginiamo un contesto in cui un ricercatore sfrutta l'HackRF One per analizzare un tag RFID impiegato in un sistema di controllo dell'accesso. Come abbiamo accennato in un precedente paragrafo, attraverso l'interazione con il tag, il ricercatore può identificare potenziali vulnerabilità che, se sfruttate, potrebbero consentire l'accesso non autorizzato a un'area protetta. Questa analisi dettagliata diventa essenziale per la valutazione e il potenziamento della sicurezza dei sistemi di controllo dell'accesso basati su RFID.

Figura 2: RFID test build plus HackRF

Parallelamente, la versatilità dell'HackRF One rende possibile anche uno scenario meno etico, in cui un hacker potrebbe utilizzare lo strumento per manipolare i dati su un tag RFID. Questa manipolazione potrebbe determinare la scomparsa del dispositivo dal sistema di monitoraggio, permettendo all'hacker di nascondere la posizione di un veicolo o di un individuo. Tale potenziale minaccia solleva gravi preoccupazioni per la sicurezza, evidenziando la necessità di implementare misure di protezione avanzate per prevenire usi impropri e abusi di tali tecnologie.

La capacità dell'HackRF One di analizzare e comunicare con i tag RFID sottolinea l'importanza di esplorare la sicurezza di tali dispositivi in modo completo e responsabile. Gli scenari descritti mettono in risalto la duplice natura di questa tecnologia: uno strumento di indagine e miglioramento della sicurezza, ma anche un potenziale veicolo per minacce e attività malevole se utilizzato in modo scorretto. La consapevolezza di questi aspetti è essenziale per promuovere un utilizzo etico e sicuro delle tecnologie basate su RFID.

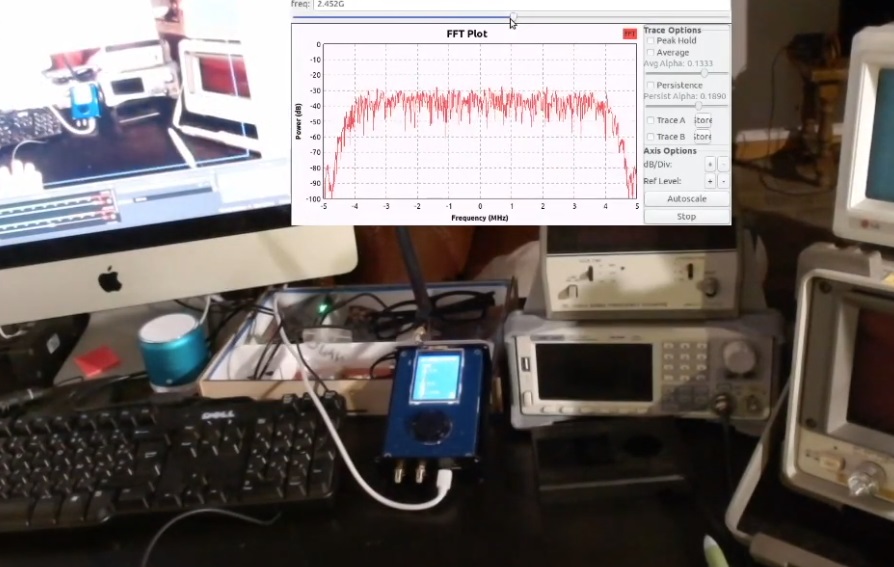

Caso Studio 3: Sniffing Bluetooth e Wi-Fi con l'HackRF One

Oltre alle sue notevoli capacità nell'analisi di segnali GPS e nella manipolazione dei tag RFID, l'HackRF One emerge come uno strumento indispensabile anche per la cattura e l'analisi del traffico Bluetooth e BLE (Bluetooth Low Energy) ed i segnali Wi-Fi. Questa funzione aggiuntiva fornisce agli esperti di sicurezza un mezzo cruciale per esplorare le dinamiche dei dispositivi Bluetooth, individuare possibili vulnerabilità e avanzare nella creazione di misure di sicurezza più robuste.

Figura 3: Jamming Wi-Fi/Bluetooth con HackRF

Immaginiamo un contesto in cui un ricercatore impiega l'HackRF One per analizzare il traffico Bluetooth di un dispositivo specifico. Attraverso questa interazione, il ricercatore può individuare eventuali vulnerabilità presenti nella comunicazione Bluetooth, fornendo così una panoramica dettagliata dei punti di debolezza potenziali. Questo approccio analitico è fondamentale per la valutazione della sicurezza di un sistema Bluetooth, poiché permette di identificare e comprendere le possibili minacce alla riservatezza e all'integrità dei dati trasmessi.

La capacità di intercettare e analizzare il traffico Bluetooth con l'HackRF One può anche essere sfruttata per testare la sicurezza di un sistema Bluetooth specifico. Attraverso la simulazione di scenari di attacco e l'analisi delle risposte del sistema, gli esperti possono valutare l'efficacia delle attuali misure di sicurezza e sviluppare nuove contromisure per mitigare potenziali rischi.

L'HackRF One, con la sua capacità di analizzare il traffico Bluetooth e BLE, contribuisce significativamente allo sviluppo di tecnologie di comunicazione più sicure. La sua versatilità nell'esplorare le vulnerabilità dei dispositivi Bluetooth rappresenta un passo avanti nella promozione di una connettività più sicura e protetta. La consapevolezza delle potenziali minacce e l'utilizzo responsabile di strumenti come l'HackRF One sono essenziali per avanzare nella costruzione di un ambiente digitale sempre più sicuro.

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2246 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.