hacker:

La gestione della sicurezza dei dati e dei dispositivi elettronici è divenuta molto più critica e delicata dal momento in cui sono state integrate funzioni di interconnessione con il mondo esterno. Ogni nuovo progetto deve sempre fare i conti con …

Le tecnologie delle Blockchain sono tra le vittime preferite degli hacker per due principali motivi: prima di tutto contengono valore in forma di criptovalute o di smart contract (contratti intelligenti) ed in secondo luogo presentano molte vulnerabilità vista la giovane …

Lo standard RS232 identifica una metodologia asincrona di comunicazione attraverso quelli che noi definiamo DTE, ovvero Data Terminal Equipment (che possono essere computer, stampanti ma anche tastiere, e così via), ed i DCE, ovvero Data Communication Equipment (router, modem, etc.). …

Negli ultimi anni le agenzie delle forze armate, dell'intelligence e governative sono diventate consapevoli di una nuova minaccia in rapida evoluzione, guidata dai cambiamenti tecnologici, e che assume forme tali da risultare difficile da identificare e contrastare. Queste nuove tecnologie …

È illegale accedere ai sistemi di computer di cui non si è proprietari o danneggiare proprietà altrui. Nel continuare il dibattito pubblico sulle normative dei droni, è fondamentale capire il più possibile che molti aspetti del problema comprendono l'impatto sociale, …

Tutti noi, nella vita, abbiamo a che fare con persone più o meno gradevoli. Persone che ci rispettano, altre che invece no. Per alcuni di noi queste esperienze possono non essere piacevoli ed alcuni le vivono più di frequentemente di …

La materia dell'Open Source è certamente molto affascinante, variegata e stimolante. Tra tutti gli aspetti per i quali risulta interessante, ce n'è uno che certamente li sovrasta tutti: l'Open Source è una filosofia di vita e come tale merita di …

Anche se non tutti i lettori sono a conoscenza delle azioni svolte dai principali gruppi hacker, tra i quali, i più famosi e attivi sono Anonymous e LulzSec, avranno sicuramente sentito parlare degli attacchi condotti a numerosi siti e servizi …

È stato creato prima il virus o l’antivirus? Prima l'influenza o il vaccino? Mentre per la seconda domanda ci sono in rete numerose ricerche, supposizioni, teorie più o meno realistiche, complotti e quant’altro, per la prima la letteratura è piuttosto …

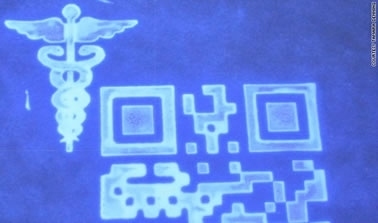

Qual è il livello di sicurezza dei dispositivi medici? E’ possibile che un hacker modifichi un pacemaker o un defibrillatore causando danni potenzialmente gravissimi? A quanto pare sì. L’uso della tecnologia wireless e la maggiore connessione dei dispositivi medici tra …

Già da alcuni giorni circola sul web la notizia secondo cui George Hotz, meglio noto in realtà nel mondo della tecnologia con lo pseudonimo di Geohot, ovvero l’hacker balzato in passato agli “onori” della cronaca per essere riuscito a sbloccare …