Le tecnologie delle blockchain sono tra le vittime preferite dagli hacker per due principali motivi: prima di tutto contengono valore in forma di criptovalute o di smart contracts (contratti intelligenti) ed in secondo luogo presentano molte vulnerabilità vista la giovane età della tecnologia e delle applicazioni. In questo articolo andremo ad osservare quali sono i principali attacchi che può subire una generica rete basata sulla blockchain. Per affrontare i dettagli delle tecniche di attacco saranno ribadite le caratteristiche fondamentali che sono alla base della tecnologia delle blockchain in quanto, a partire da questi concetti fondamentali, si possono comprendere le vulnerabilità della rete sfruttate durante gli attacchi.

Introduzione

La blockchain è sempre stata pubblicizzata per la sua tecnologia robusta e infallibile. Questo perché è stata concepita con tecniche avanzate di consenso distribuito, fiducia consolidata e informazioni sempre verificabili. Oltretutto, con l’esponenziale crescita delle criptovalute come il Bitcoin o Etherum, la blockchain è stata portata alla ribalta ed al centro dell'attenzione di tutto il mondo tecnologico e innovativo. Ovviamente, dove c’è valore o, ancora peggio, valuta monetaria (seppur elettronica), ci sarà qualcuno che tenterà di accaparrarsi il tutto. Questo ha reso gli attacchi alla blockchain una moda aumentandone la frequenza e l'entità, avvantaggiati anche dal fatto che la tecnologia è emergente e non presenta ancora un solido processo dal punto di vista della risposta alle possibili vulnerabilità. Oltretutto, anche dal punto di vista normativo esiste un vuoto da definire, con le forze dell’ordine ancora in fase di affinamento per il tracciamento delle operazioni e delle azioni da parte di malintenzionati. Come già detto, essendo la tecnologia ancora emergente, non esiste ancora un elenco completo ed esaustivo di tutti i punti deboli. A livello globale si sta cercando di realizzare un database delle vulnerabilità della blockchain sponsorizzato dagli enti governativi, in quanto solo in questo modo è possibile catalogare le debolezze e i punti critici in modo da poter intervenire con soluzioni ad hoc in fase di progettazione e manutenzione delle reti. La Cloud Security Alliance è tra i principali enti che sta lavorando a questo problema aggiornando un elenco, seppur ancora approssimativo, di tutti i punti deboli applicabili sia alle tecnologie blockchain che alla gestione degli smart contracts.

Fondamenti della Blockchain: un breve ripasso

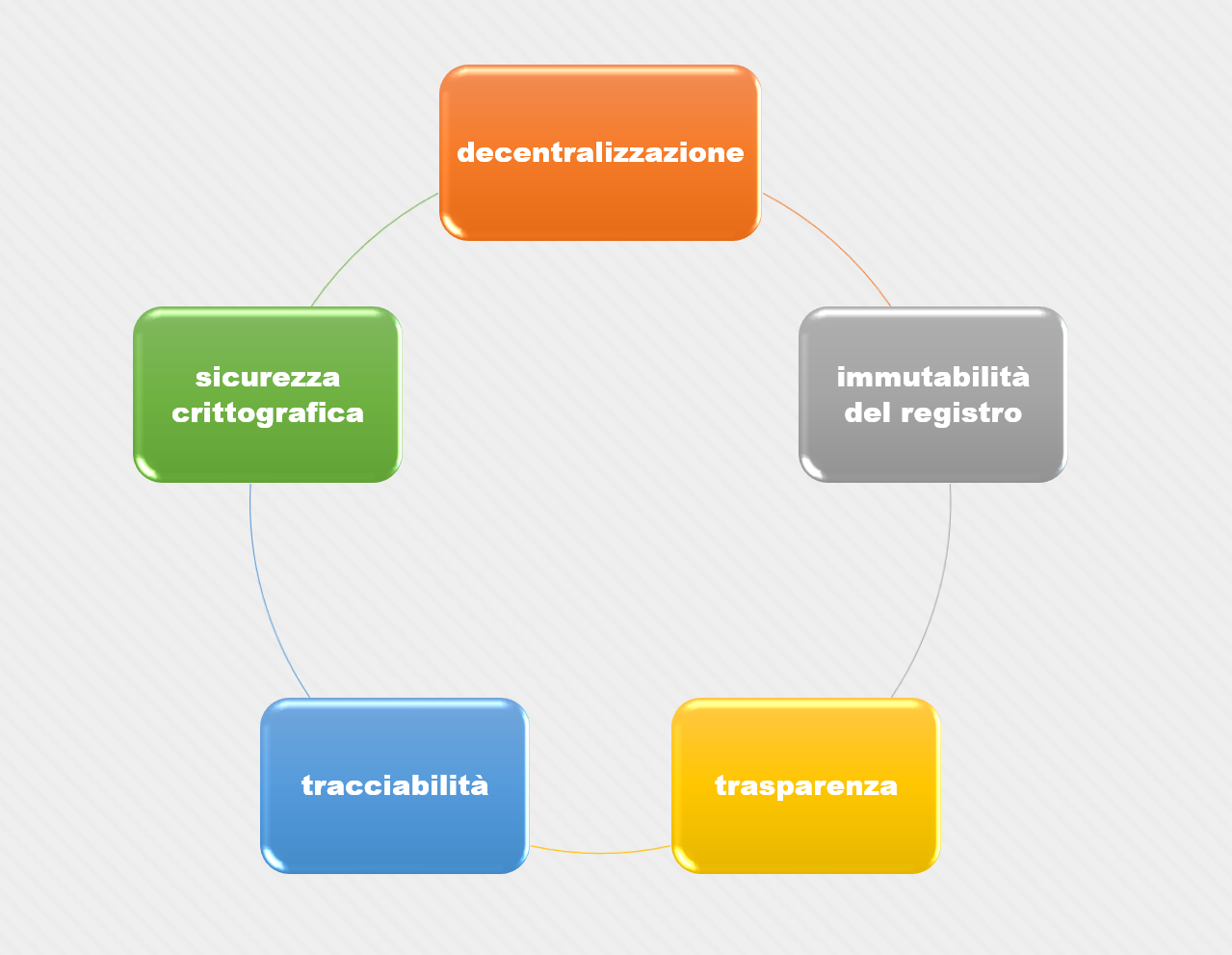

Solo attraverso la comprensione dei sistemi che si celano dietro le quinte della blockchain e delle tecniche di attacco attualmente conosciute, è possibile attuare le giuste misure di protezione della propria rete e garantire la cybersecurity delle informazioni e del valore contenuto all'interno del registro. Come largamente discusso negli ultimi anni all’interno di innumerevoli articoli del blog, la definizione di blockchain non è univoca in quanto come tecnologia presenta molte sfaccettature che poi si materializzano in differenti modi nei diversi sistemi che utilizzano la blockchain stessa. In linea di principio, qualsiasi blockchain si basa su un registro realizzato attraverso una “catena di blocchi”, da cui il nome stesso della tecnologia. Ogni blocco della catena contiene le transazioni effettuate. Passiamo dunque al primo aspetto fondamentale: la validazione delle transazioni. All’interno della blockchain tutte le transazioni sono validate attraverso un meccanismo di consenso, ossia un algoritmo distribuito tra tutti i nodi della rete. A seconda della tipologia di rete (pubblica o privata) i nodi che partecipano al consenso possono essere autorizzati tutti o solo alcuni.

Da questo aspetto derivano le principali caratteristiche della tecnologia (Figura 1):

- decentralizzazione

- immutabilità del registro

- trasparenza

- tracciabilità

- sicurezza crittografica

Figura 1: Principali caratteristiche della tecnologia blockchain

Dunque, attraverso la tecnologia è possibile creare degli asset digitali (database contenenti il registro mastro) del tutto unici che possono essere trasferiti ma mai duplicati. Questo concetto è alla base della tecnica di “double spending” ossia doppia spesa. Il registro su cui operano i nodi della rete è di tipo distribuito (Distributed Ledger Technology) e qualsiasi transazione e modifica è sottoposta dunque al consenso (anche esso distribuito) nonché alla crittografia legata alle chiavi crittografiche offerte dal servizio ai nodi abilitati.

I 10 possibili attacchi alla rete

Nei seguenti paragrafi affronteremo una panoramica generale sui 10 possibili attacchi che una generica rete blockchain può subire. In genere questi attacchi sono realizzati non dal singolo, ma da un gruppo di hacker in grado di sfruttare le vulnerabilità della tecnologia. Tutti gli attacchi riportati di seguito sono ben noti in quanto hanno causato, in differenti momenti, ingenti danni anche economici alle reti vittime. Ad esempio, osserveremo l'attacco "THE DOE" che ha portato a perdite per milioni di euro.

1. Attacco ECLIPSE

Uno tra gli attacchi più diffusi è detto ECLIPSE ed è basato sulla rete peer-to-peer della blockchain (Figura 2). Sfrutta le caratteristiche di dipendenza che il generico nodo presenta rispetto agli altri nodi che lo circondano, e l’attacco si focalizza sul creare una vasta rete di nodi "dannosi" che possano in qualche modo isolare ed influenzare il nodo designato come vittima dell’attacco. Quando questo risultato viene raggiunto, il nodo vittima dipenderà dai nodi malevoli che lo circondano e avrà quindi una visione distorta del registro della blockchain. Infatti, il nodo vittima avrà a disposizione un registro generato dai nodi dannosi e lo riterrà valido a tal punto da immetterlo sulla rete.

Si dice infatti che l’attacco ECLISSA la visione del registro originale, da cui il nome di Eclipse Attack

Figura 2: Rappresentazione dell'attacco ECLIPSE

2. Attacco Sybil

L’attacco Sybil si basa sulla stessa vulnerabilità dell’attacco ECLIPSE (il consenso e la fiducia dei nodi prossimi al nodo vittima) ma agisce su un’intera rete anziché sul singolo nodo. Sempre grazie all’ausilio di innumerevoli nodi dannosi, attraverso questa tipologia di attacco si mira a influenzare la rete attraverso pseudonimi, ossia identità di nodi simili a quelle valide. Grazie ad una rete estesa di nodi è possibile attaccare congiuntamente un certo numero di nodi e dunque poter manipolare o forzare voci nel registro principale della blockchain.

3. Attacco Mining

In genere, un generico nodo della rete blockchain considera la catena più lunga come l’ultima versione più aggiornata del registro. Questa peculiarità è utilizzata dai “minatori” per realizzare un attacco alla rete. In particolar modo, il nodo controllato dai minatori è un nodo valido della rete e partecipa alla costruzione dei blocchi del registro ma, durante l'attacco, mantiene il risultato delle elaborazioni invisibile aspettando l’istante in cui è in grado di costruire e pubblicare velocemente una catena più lunga di almeno un paio di blocchi rispetto a quella presente nella rete. Questa catena, una volta pubblicata, sarà accettata dagli altri nodi della rete rispetto alle altre catene pubblicate in quanto è la più lunga. Gli attacchi di tipo mining richiedono potenze di calcolo molto elevate per poter essere in grado di velocizzare i calcoli e la creazione di registri, tanto che questa tipologia di attacco ha portato anche ad altri attacchi di tipo “mining malware” ossia dei malware distribuiti per acquisire potenza di calcolo dai computer delle vittime.

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2129 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.

La blockchain è una tecnologia robusta e la prima vera minaccia sono gli utenti stessi che la animano. Nonostante questo come descritto nell’articolo gli attacchi ci sono ed è sicuramente necessario proteggere l’infrastruttura e l’ambiente su cui viene eseguito il codice blockchain, adottare best practice per la sua implementazione e non sottovalutare la sicurezza informatica soprattutto considerato che è una tecnologia non ancora matura. Sarebbe molto interessante riuscire a fare dei confronti su attacchi reali a partire dai più frequenti attacchi DDoS per paralizzare i nodi blockchain.

Roberta grazie per il commento. Hai fatto un’ottima puntualizzazione: la principale vulnerabilità di ogni rete (blockchain o meno) è la vulnerabilità degli utenti stessi (password troppo semplici, poca attenzione ad individuare attacchi pishing, installazione di malware, e tanti altri). Per la blockchain, ma in genere per qualsiasi altra tecnologia e/o sistema (lo stesso sistema operativo dei nostri pc), ci sono poi vulnerabilità dovute a bugs di programmazione o specificazione. La blockchain, contenendo di fatto valore come criptovalute, smart contract e i recentissimi “token digitali”, è diventato un esercizio per la stragrande maggioranza dei team di hacker. Realizzare un’analsi di crosscheck dei reali attacchi che susseguono un attacco DDoS è qualcosa di molto complesso soprattutto perchè il numero di differenti tipologie di attacchi DDoS è estremamente notevole (di fatto è definita come tecnica ma l’attacco vero e proprio può avvenire con innumerevoli varianti in funzione della creatività del team di hacker). Ciò che si può affermare è che la tecnica di attacco DDoS in genere è studiata per creare le condizioni favorevoli al successivo attacco.

Roberta grazie per il commento. Hai fatto un’ottima puntualizzazione: la principale vulnerabilità di ogni rete (blockchain o meno) è la vulnerabilità degli utenti stessi (password troppo semplici, poca attenzione ad individuare attacchi pishing, installazione di malware, e tanti altri). Per la blockchain, ma in genere per qualsiasi altra tecnologia e/o sistema (lo stesso sistema operativo dei nostri pc), ci sono poi vulnerabilità dovute a bugs di programmazione o specificazione. La blockchain, contenendo di fatto valore come criptovalute, smart contract e i recentissimi “token digitali”, è diventato un esercizio per la stragrande maggioranza dei team di hacker. Realizzare un’analsi di crosscheck dei reali attacchi che susseguono un attacco DDoS è qualcosa di molto complesso soprattutto perchè il numero di differenti tipologie di attacchi DDoS è estremamente notevole (di fatto è definita come tecnica ma l’attacco vero e proprio può avvenire con innumerevoli varianti in funzione della creatività del team di hacker). Ciò che si può affermare è che la tecnica di attacco DDoS in genere è studiata per creare le condizioni favorevoli al successivo attacco.