Economica, sicura ed efficace, la tecnologia RFID è uno standard adottato per l’identificazione di persone, cose o animali tramite l’invio di apposite informazioni mediante onde radio. La Radio Frequency IDentification comincia ad espandersi in applicazioni di svariato tipo, analizzeremo, quindi, come funziona realmente e come avviene il riconoscimento della card.

Uno degli scopi della tecnologia è rendere più facile le nostre azioni quotidiane: alleggerendo i lavori pesanti, eseguendo operazioni complesse e occupandosi dell’autenticazione delle informazioni. Spesso non ce accorgiamo, ma quasi tutte le azioni compiute giornalmente, e che interessano qualcosa di tecnologico, impongono l’accesso.

Digitiamo combinazioni alfanumeriche, facciamo la scansione delle impronte digitali e strisciamo tessere magnetiche, tutto questo per informare un sistema computerizzato della nostra presenza ed autorizzarci a compiere le operazioni interessate (figura 1). Ognuno di questi metodi risulta idoneo per alcuni campi d’utilizzo, ma in qualunque caso si avrà sempre la necessità di avvicinare la “chiave” al lettore per avviare la procedura. In alcuni ambiti risulta impensabile poter eseguire una procedura del genere, in altri la comodità ne fa da padrona e la possibilità di non dover cercare all’interno della borsa la tessera identificativa probabilmente pone fine anche a qualsiasi discussione.

Figura 1: Reader RFID per la gestione dei biglietti della società ACTV.

LA TECNOLOGIA

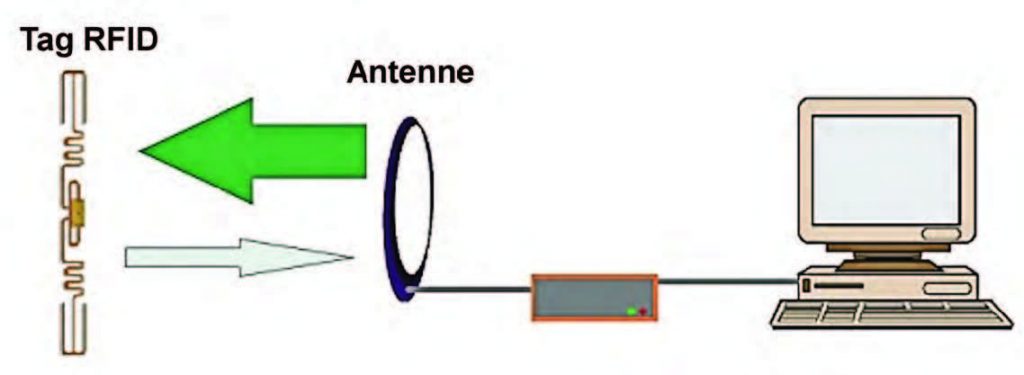

L’IDentificazione a Radio Frequenza è quell’insieme di direttive e di standard che permettono a speciali ricetrasmettitori di scambiare informazioni tra loro, all’interno del proprio campo d’azione. Il metodo più facile per riuscire ad interpretare il funzionamento di un dispositivo RFID, è quello di associarlo ad un codice a barre: i valori rappresentati dalle singole barre sono salvati all’interno di una memoria, mentre le informazioni, invece di essere lette da un sensore ottico, vengono inviate mezzo etere al ricevitore. La tecnologia non è complessa, anzi nel suo piccolo è molto semplice da inserire in un contesto lavorativo, ma allo stesso tempo richiede accorgimenti e opportune verifiche. Lo scambio dei dati avviene solitamente tra una stazione fissa, reader, e una interfaccia mobile, tag. Il reader interroga il tag riguardo le informazioni al suo interno e quest’ultimo provvede a rispondere con i dati appropriati.

Figura 2: Tag RFID passivo, notare le spire avvolte per l’alimentazione e la gestione del segnale.

I READER RFID

Il reader, o lettore di chip RFID, è quella porzione di sistema che ha il compito di dialogare con i transponder che si presentino nel suo raggio d’azione. È progettato per garantire al tag una tensione di alimentazione indotta e può essere compatibile per operare con frequenze di trasmissione differenti (vedi figura 5). Il reader è un ricetrasmettitore gestito da una apposita elettronica di controllo, spesso connesso ad una rete aziendale in grado di condividere i dati all’interno del database centrale. Le tecniche usate per comunicare e trasferire dati sono molto differenti tra le applicazioni, ma sostanzialmente dipendono molto dal tipo di tag utilizzato. È importante dividere le due categorie di reader in portatili e fissi. I portatili, simili a “pistole per la lettura dei codici a barre”, ma implementabili tranquillamente anche all’interno di cellulari e smartphone, sono destinati al riconoscimento dei singoli pezzi, censendo un numero ristretto di tag. I reader fissi invece, solitamente collocati nei varchi d’accesso dove il tag transita per entrare nell’edificio, permettono in un singolo passaggio di individuare tutti i pezzi, anche se contenuti all’interno di imballaggi.

Figura 3: Tag RFID attivo per il pagamento del casello autostradale.

IL TAG RFID

Il mercato mette a disposizione una miriade di tag differenti, interpellabili da altrettanti reader. Range superiori ai cento metri, modulazione con portante digitale, dimensioni ridotte, provvisto di sorgente di alimentazioni, auto-alimentati, sono le peculiarità che maggiormente vengono offerte con il fine di far utilizzare una determinata gamma di prodotti. Ma a fronte delle svariate potenzialità, qualsiasi tag RFID farà sempre parte di una delle seguenti famiglie: attivi, passivi e semi-attivi.

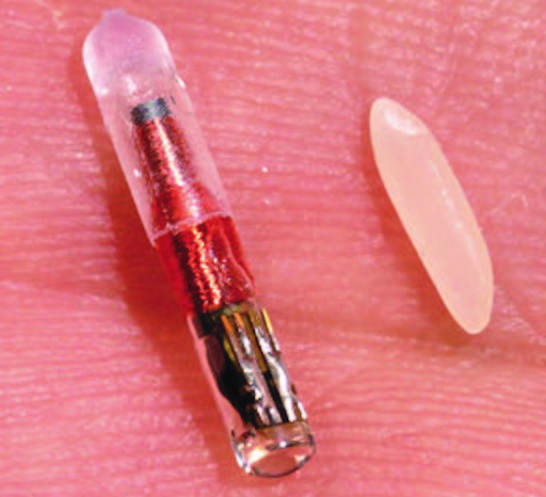

Figura 4: Tag RFID sottocutaneo per l’identificazione bovina o animale, si punta ad inserire uno di questi chip anche nell’uomo.

I TAG PASSIVI

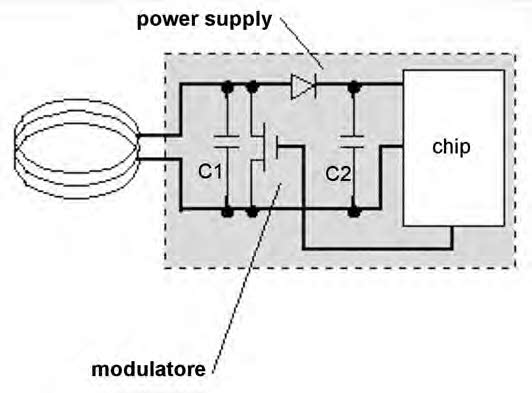

I tag passivi, i veri cavalli di battaglia della tecnologia RFID, usano il campo generato dal segnale del reader come fonte di alimentazione per la propria circuiteria interna (vedi figura 2). Ovviamente, la potenza ricavata decresce in maniera esponenziale con l’allontanarsi dalla sorgente, lasciando a questa famiglia di transponder circa un metro di campo d’azione. Il basso consumo e la necessità di gestire segnali in radio frequenza affetti da rumore esterno, hanno impegnato la progettazione con le tecniche più moderne, facendo raggiungere al circuito anche dimensioni dell’ordine dei 0,5 mm2. La potenza di calcolo non è elevatissima, ma garantisce di poter effettuare operazioni base: scrittura, lettura e confronto di un valore in memoria. La temporizzazione e l’energia necessaria al funzionamento dell’MCU e delle periferiche annesse, viene estrapolata dal segnale emesso dal reader: maggiore sarà la richiesta di potenza, maggiori saranno le difficoltà nel costruire un circuito compatto. Il transponder, generalmente, non dispone di memorie volatili, ma di E2PROM, in grado di mantenere al proprio interno le informazioni anche se non alimentate. Il sistema sfrutta la tecnologia EPC per l’identificazione universale, offrendo uno spazio di accumulazione dati minimo di 96 bit; l’eventuale presenza di memoria aggiuntiva potrà essere impiegata per l’immagazinamento di informazioni aggiuntive.

Figura 5: schema funzionale di utilizzo, ovviamente raggruppa a blocchi tutta la gestione del sistema.

I TAG ATTIVI

I tag attivi (vedi figura 3) sono di dimensioni leggermente più ampie rispetto ai tag passivi, in quanto, oltre a disporre di una memoria con capacità maggiore, devono lasciare spazio nel case anche per la sorgente di alimentazione. L’alimentazione permette di trasmettere dati ad una distanza superiore rispetto alle altre famiglie, coprendo talvolta anche distanze di qualche km. Il vantaggio di disporre di una sorgente d’alimentazione non è solamente per poter trasferire informazioni coprendo zone anche distanti dal reader, ma per equipaggiare il tag con eventuali sensori o sistemi attuativi. Ovviamente, il costo non sarà contenuto come un transponder passivo, ma si aggirerà attorno alla decina di euro, lasciando nel mercato quella fetta di pregio in cui è possibile riutilizzare il tag più volte.

I TAG SEMI-ATTIVI

I tag semi-attivi, spesso chiamati anche tag semi-passivi, sono quella famiglia di transponder RFID che utilizza il campo generato dal segnale del Reader solo per trasmettere, ma non per alimentare la propria circuiteria interna. Nel dispositivo è presente l’allocazione per una sorgente di alimentazione, consentendo al chip di effettuare operazioni complesse anche se non soggetto al campo d’azione del reader. La distanza resta, comunque, limitata in quanto non dispone di un trasmettitore interno per modulare il segnale. Il vantaggio di un prototipo di questo tipo sta nel fatto che si possono implementare memorie con capacità maggiori o monitorare a intervalli prestabiliti qualsiasi tipo di sensoristica. I costi di un tag semi-attivo sono di qualche euro, anche se la batteria con la sua durata e le problematiche derivanti dall’impiego costituiscono la principale criticità di questo circuito.

L’ALIMENTAZIONE PASSIVA DELL’RFID

Quando da profani ci si avvicina per la prima volta ad un tag RFID ciò che affascina, oltre allo scambio delle informazioni senza fili e alla compattezza del dispositivo, è la totale assenza di una fonte d’alimentazione. Affascina molto vedere una comune tessera magnetica che, avvicinata al lettore, ci permette di autenticarci nel dispositivo. Prima di addentrarci nei dettagli, il modo più facile per comprendere in maniera generale come si riesce a racimolare energia senza fili, è di rappresentare il reader come il primario di un trasformatore mentre il tag come il secondario. Sicuramente l’impiego non è alla stessa frequenza e non fornisce il medesimo rendimento, ma permette di realizzare i sistemi precedentemente citati. Il tag opera con onde radio, ad una frequenza preventivamente determinata, quindi si potrà calcolare la lunghezza d’onda del segnale emesso dal reader, definendola con il classico nome di λ. Si distinguono, quindi, due situazioni generali d’operatività: in prossimità (distanza di lavoro inferiore di λ) o in lontananza (distanza di lavoro superiore a λ).

IN PROSSIMITÀ: MAGNETICO

In campi in cui il tag si trovi entro i limiti di λ, l’antenna del tag risente degli effetti del campo generato dal reader, creando nelle spire del circuito una corrente variabile nel tempo, come definito dalla legge di Lenz. Finché il transponder si trova all’interno di questa zona, il flusso magnetico è sufficiente per mantenere una corrente minima di lavoro, facendo svolgere alla logica di controllo tutte le operazioni in lista. Con i tag di prossimità si utilizza una comunissima antenna a spire avvolte in aria, permettendo di mantenere costi contenuti e quindi alta competitività. Vista l’energia da impiegare e la possibilità di guadagnare qualche decina di centimetri, si tende ad utilizzare la banda di frequenze con maggiore lunghezza d’onda: LF e HF.

IN LONTANANZA: ELETTROMAGNETICO

Per distanze superiori alla lunghezza d’onda del segnale emesso dal reader, dominano gli effetti del campo elettro

magnetico che varia nel tempo: l’antenna del tag riflette al reader parte della potenza emanata, tecnica conosciuta anche con il nome di back-scattering. Raggiungere distanze maggiori con poca potenza è permesso con l’utilizzo di frequenze elevate, per questo motivo la banda di lavoro solitamente si attesta in VHF e UHF. L’elevata frequenza, la poca potenza e la distanza obbligano l’implementazione di antenne a dipolo, più ingombranti ma con un rendimento elettrico maggiore.

LA TRASMISSIONE DELLE INFORMAZIONI

Mentre nei Reader e nei tag attivi trova spazio una interfaccia di modulazione con un apposito circuito trasmettitore, nei tag passivi e nei semi-attivi ciò non compare. A questo punto si può differenziare in due categorie gli apparecchi RFID, in base alla presenza o meno di un sistema trasmittente.

LO SCAMBIO DATI CON TRASMETTITORE INTERNO

Solitamente impiegati nei reader, ma disponibili anche nei transponder attivi, in questa categoria le informazioni vengono inviate come in una comunissima trasmissione radio: l’MCU rende disponibili i dati da condividere, il ricetrasmettitore genera la portante e modula il segnale verso l’antenna. Uno scambio dati con mezzo di trasmissione l’etere obbliga sempre ad una modulazione per essere inviato, nel caso di RFID si preferisce l’impiego di tecniche a portante digitale, più facilmente impiegabili con sistemi ad elettronica programmabile. ASK, FSK, PSK sono le più gettonate, ma non esiste una direttiva che imponga un modello obbligatoriamente impiegabile per l’identificazione senza fili. É sempre richiesta una fonte di alimentazione, quindi, la portabilità viene seriamente messa in discussione.

LO SCAMBIO DATI SENZA TRASMETTITORE

Molto più complesso, ma allo stesso tempo efficace, le interfacce RFID per lo scambio dati senza trasmettitore vengono impiegate nei tag passivi e in quelli semi-attivi, ovvero in tutte quelle applicazioni in cui flessibilità e portabilità ne fanno da padrone. A questo punto si deve fare un piccolo preambolo: cosa si intende per scambio dati senza trasmettitore? Si intendono gli apparecchi che non avendo una alimentazione propria non sono in grado di generare un campo magnetico, ma soltanto di modificare leggermente il valore di uno nelle vicinanze. Si è visto precedentemente che il circuito d’alimentazione dei tag passivi si differenzia sostanzialmente in due tipologie: in prossimità e in lontananza.

- In prossimità: lavorando in regime di prossimità, la comunicazione da tag a reader si realizza tramite accoppiamento induttivo: il transponder varia il proprio carico in base al dato da trasmettere, e come in un trasformatore a cui si varia il carico nel secondario, si ha una variazione di corrente assorbita anche nel primario, ovvero nel reader. Questa variazione, interpretabile anche come un aumento/diminuzione della potenza prelevata, viene a sua volta decodificata dal lettore come un valore binario. La modalità di scambio dati appena descritta è leggermente più complessa e visto la precarietà nelle potenze in gioco, è possibile che eventuali disturbi, o anche la frequenza molto vicina tra segnale del tag e del reader, possa rendere i valori ricevuti inefficaci alla decodifica.

- In lontananza: quando si oltrepassa il limite imposto da e si comincia quindi ad operare in regime di lontananza dal reader, non si può più pensare di riuscire a variare il carico al “secondario del “trasformatore” e riuscire a far percepire l’aumento o la diminuzione della potenza assorbita a quasi cento metri di distanza. L’unico fenomeno fisico che farà in modo di comunicare dati, senza generare segnale, sarà l’effetto Scattering, ovvero il fenomeno per cui l’energia di una onda che si propaga in una direzione viene riflessa a causa della non regolarità del mezzo trasmissivo. Visto che l’intento del tag è comunicare con il reader rilanciando al mittente parte del segnale emesso, il transponder lavorerà in regime di backscatter. Perché ciò avvenga, il tag varierà la propria impedenza d’antenna dosando la quantità di radiazione elettromagnetica riflessa. L’uso di questa tecnica, seppure efficace in termini di potenza emessa rispetto a segnale ricevuto, non è immune da problematiche. Lo scattering viene usato, soprattutto, nelle applicazioni radar, in cui la riflessione del segnale viene interpretata come la presenza di un oggetto nello spazio. Anche nel caso di RFID però, la presenza di oggetti delle stesse dimensioni del tag e con identica impedenza, può creare effetti di backscatter non voluti e, quindi, disturbi nella comunicazione.

LA NECESSARIA PREVENZIONE DEGLI ERRORI NELLA COMUNICAZIONE

Si è analizzato come le potenze in gioco tra reader e tag non siano altissime e come il transponder passivo comunica con il lettore le proprie informazioni (figura 6). Un errore di comunicazione, spesso, può trasformarsi in una tragedia: si prenda in esame un’automobile dotata di telepass che sta entrando nel casello autostradale senza rispettare il limite di velocità, nel caso le informazioni trasmesse dal transponder nella vettura non venissero riconosciute dal reader per un problema di comunicazione, la sbarra non avrà il comando dal sistema di aprirsi e l’incauto automobilista si troverà in una situazione non raccomandabile a nessuno.

CAMPI D’IMPIEGO

I campi d’impiego dell’RFID ormai sono molteplici: si va dal ticketing al pagamento del casello autostradale, dall’identificazione personale a quella animale, dalla tracciatura delle lettere alla gestione delle scorte in magazzino. Ormai, qualsiasi sistema, cosa, persona può essere dotato di un sistema d’IDentificazione a Radio Frequenza. La conoscenza delle persone poco informate nel funzionamento di RFID spesso, quando non avviene l’identificazione o non riescono ad accedere alle informazioni correlate ad un tag, tendono a colpevolizzare l’utilizzo della Radio Frequency IDentification anche se probabilmente non ha nulla a che vedere. Il compito del tag è solo di inviare un cospicuo numero di bit, generalmente novantasei, al reader. Ciò che accade, o dovrebbe accadere, con l’invio delle informazioni però non è compito del tag saperlo, ma della complessa rete informatica che governa il sistema e che ne aggiorna i dati. Per meglio comprendere, si prenda in esame il seguente caso: quando si versa un assegno bancario di una differente filiale, generalmente, si devono aspettare 4/5 giorni per dare modo all’agenzia di riscuotere l’importo indicato. Se in quel periodo ci si reca allo sportello bancomat e si tenta di fare un estratto conto, non compariranno i soldi versati tramite assegno. In quest’occasione, non è che il bancomat non contiene i soldi, ma il sistema deve essere ancora aggiornato al nuovo saldo, visto che “fisicamente” i soldi non risiedono nella tessera magnetica. Alla stessa maniera, RFID gestisce la parte riguardante l’identificazione, riferisce, quindi, al sistema che un preassegnato numero vuole transitare, ha transitato o si trova in una determinata zona.

RFID COME IDENTIFICAZIONE

IDentification, parte della sigla RFID, specifica che si tratta di uno standard per l’identificazione. Questa definizione non sarà in grado di riassumere in poche righe qualsiasi applicazione dove risiede la tecnologia, ma spesso basta guardarsi attorno per capire quanto effettivamente sia diffusa:

- Sistemi antitaccheggio: i varchi d’uscita del supermercato sono dei reader RFID. Ogni prodotto negli scaffali nasconde sotto l’etichetta del codice a barre il tag. Se i prodotti non vengono riconosciuti passandoli dalla cassiera nell’apposito lettore, all’uscita le barriere identificheranno un prodotto non autorizzato, avvisando il personale di sicurezza con un avviso acustico.

- Pagamento autostrada: al casello autostradale, le vetture dotate di Telepass passano l’uscita senza fermarsi allo sportello di Il dispositivo Telepass è un tag RFID attivo in frequenza 2,6Ghz.

- Ticket urbani: MIFARE, Calypso, FeliCa, MIT, imob, sono i sistemi contactless maggiormente conosciute nel mercato metropolitano italiano. Oltre alla gestione della tessera abbonamento e dei biglietti, permettono l’implementazione di servizi accessori, spesso con la concessione dei comuni interessati. Nel caso di imob, la municipalità di Venezia mette a disposizione del cittadino anche il bike-sharing, un servizio in cui l’interessato avvicinando la propria tessera al parcheggio biciclette potrà farsi riconoscere ed usufruire del mezzo a due ruote, lasciandolo in uno qualsiasi degli altri parcheggi abilitati.

- Controllo accessi: al posto delle classiche smart-card o delle tessere magnetiche, la comodità di non dovere estrarre il titolo dal portafoglio ha qualche punticino in più: avvicinata la scheda al sensore questo provvederà a far giungere le nostre credenziali al server centrale.

- Chip sottocutanei: momentaneamente ancora fantascienza, i chip sottocutanei (vedi in figura 4) presto andranno a sostituire tutti i documenti che accompagnano le persone nella vita quotidiana. Passaporto, carta d’identità, bancomat, ognuno di questi mezzi di riconoscimento verrà soppiantato da un semplice cilindretto impiantato tramite una siringa sotto la cute umana. Sarà sufficiente avvicinare il dito al lettore e le operazioni avranno inizio. RFID come contenitore di informazioni Anche se usato nei più svariati ambiti, il tag RFID più semplice consiste in un’antenna, in una logica di controllo ed in una memoria. Agli albori, non si pensava di poter usare tale standard per l’identificazione, ma soltanto per contenere qualche dato riguardante l’individuo, l’animale o la cosa in questione.

- Marchiatura bovina: ancora oggi, la marchiatura dei bovini avviene portando a contatto la pelle degli animali con un ferro arroventato, lasciando nella carne dell’animale il logo del proprie. L’RFID sta cercando di soppiantare questa metodologia, inserendo un cilindretto di pochi millimetri sotto la cute dell’animale. Le informazioni contenute, oltre all’indicazione del proprietario, permetteranno di riconoscere inequivocabilmente l’esemplare, specificando data di nascita e altri dati interessanti al consumatore finale.

- Riconoscimento animale: così come avviene per l’allevamento bovino, anche gli animali domestici da qualche anno a questa parte non hanno più la necessità di sottoporsi alla tatuazione. Un chip sottocutaneo verrà inserito nella coppa dell’animale individuando proprietario, nome, data di nascita ed eventuali patologie note.

- Informazioni sulla provenienza: i rivenditori di verdura, carne e pesce hanno l’obbligo di specificare al consumatore la provenienza della merce Oggi, per comodità, la cosa viene ancora fatta scrivendo nell’etichetta della confezione il paese nel quale la merce è stata allevata/coltivata, ma presto oltre alle informazioni testuali, l’etichetta conterrà un tag con tutte le diciture necessari all’individuazione.

- Gestione magazzino: fino ad ora, la gestione degli articoli in magazzino avviene mediante apposite etichette a codice a Il sistema è efficace e funzionale, solamente che richiede l’acquisizione visuale del prodotto da passare al sensore. Quando si devono contare i colli all’interno di un bancale, la cosa potrebbe risultare macchinosa e lunga e probabilmente obbligare l’utente ad estrarre dall’imballo la merce da censire. Con RFID, e l’utilizzo di un tag per ogni oggetto, ciò non sarà più un problema. Individuato il bancale, con il suo tag, individuato lo scatolone, anch’esso con il suo tag, in maniera rapida il reader potrà apprendere, contare e proporre a video tutti i pezzi rimanenti e nel caso di merce deperibile, indicare anche l’eventuale prodotto scaduto.

IL MONITO ALLA SICUREZZA

Una versatilità e una connettività come quelle di RFID, considerando la sensibilità dei dati in gioco, non può essere immune dall’attacco di malintenzionati con l’intento di sottrarre informazioni sensibili. La possibilità di dover solo avvicinare il tag al reader, quindi poter operare ad una distanza considerevole tra tessera e lettore, è una nota dolente di questa tecnologia; se poi si considera che in un futuro si vorrà estendere il mezzo di comunicazione anche alle tessere bancomat, mettiamo “la ciliegina sulla torta”. I pericoli a cui si va in contro sono:

- Furto degli ID: il furto di identità, è la sottrazione e il riutilizzo di tutte le informazioni legate alla Permette al ladro di immedesimarsi nell’individuo al quale ha rubato i dati, facendo ricadere reati da lui commessi all’ignaro raggirato.

- Violazione privacy: in alcuni ospedali il nuovo sistema di informatizzazione adotta l’RFID per la tracciatura delle analisi da La provetta contenente il sangue vedrà alloggiata al suo esterno un tag contenente i dati anagrafici del paziente, specificando l’eventuale esito dei controlli clinici. Una persona qualsiasi in possesso di un reader compatibile, non dovrà far altro che avvicinarsi all’imballo contenente le analisi e sarà al corrente dei dati medici di un individuo.

- Tracciatura non autorizzata e spionaggio industriale: lo spionaggio industriale è forse uno dei maggiori pericoli a cui vanno in contro le aziende specializzate in determinati settori. Il tag posizionato in un bancale rappresenta un facile bersaglio per l’azienda che intende scoprire la provenienza o il fornitore di una particolare materia prima.

LE TECNICHE DI HACKING

I pericoli citati sono possibili solamente mediante l’impiego di tecniche adatte per il furto e la richiesta dei dati e sono:

- Eavesdropping: il pericolo peggiore per una comunicazione dati è quello di essere L’eavesdropping è quella tecnica che permette al ladro di assistere passivamente ad una trasmissione dati RFID, salvando nei propri mezzi elettronici le informazioni catturate. L’intercettazione, visti i dati in gioco, permette anche di realizzare tag identici a quello a cui sono state sottratte le informazioni, rubando, quindi, anche l’identità altrui.

- Data corruption: il data corruption, o disturbo dei dati, è una tecnica solitamente non molto Consiste nel disturbare una comunicazione senza fili, rendendo i dati trasmessi tra i due “interlocutori” illeggibili. Generalmente non ha effetti invasivi nell’utente e risulta di difficile realizzazione visti gli apparati necessari e le distanze in gioco.

- Data insertion: l’iniezione dati riprende in esame le stesse prerogative del data corruption, ma a differenza di cercare di disturbare la comunicazione, tenta di far analizzare al ricevitore dati definiti dal malintenzionato e quindi non corretti.

- Data modification: l’alterazione dei dati consiste nel modificare le informazioni contenute nel tag. Come visto precedentemente, un reader è in grado di variare i bit all’interno del tag, aggiornando i parametri a variazioni Come può farlo un reader opportunamente programmato, anche un utente con intento di disturbo, analizzato l’algoritmo di salvataggio dei valori, potrà riuscire nell’alterazione dei parametri.

LA NECESSITÀ DI CRIPTARE E L’UTILIZZO DI AUTENTICAZIONI

Tre delle tecniche sopracitate si fondano essenzialmente sulla mancanza di una autenticazione e, quindi, la trasmissione dei dati in chiaro. Senza fili è difficile inviare dati ed essere assolutamente sicuri che i bit trasferiti non siano stati letti anche da intrusi nella rete, condividere dati senza una opportuna protezione è quindi una scelta ulteriormente più rischiosa. Allo stesso tempo però, quando si ha come obiettivo l’utilizzo di tag passivi, la richiesta di criptare non va d’accordo con l’economicità del tag stesso, legata, come precedentemente spiegato, alla semplicità delle operazioni in gioco. Tecniche avanzate come DES e RSA, vista la mole di calcoli richiesti per ottenere un pacchetto “sicuro”, non potranno essere prese come standard di protezione, in quanto l’elettronica di controllo non sarà mai in grado di processare le istruzioni nel tempo richiesto. L’autenticazione prevede che il tag risponda ad una interrogazione solamente previo invio di un apposito codice di sblocco, altrimenti ignori l’inizializzazione della comunicazione. È assolutamente intuitivo che mediante la tecnica eavesdropping non è complesso entrare in possesso della chiave. I tag ora in uso, definiti anche come tag di prima generazione, non offrono un efficace strumento per prevenire furti di informazioni o accessi non autorizzati, in quanto non sono in grado di criptare i dati o di autenticare il dispositivo che li richiede. Per ovviare al problema e riuscire, quindi, ad adottare RFID anche in applicazioni con un grado di sensibilità delle informazioni più elevato, sono allo studio dei transponder passivi di seconda generazione. Oltre a disporre di una procedura di identificazione molto efficace, provvederanno all’utilizzo di un algoritmo per oscurare i dati in chiaro.

Figura 6: schema di massima di un tag RFID passivo, notare il finale collegato in parallelo all’alimentazione, necessario per modulare variando il carico.

CONCLUSIONI

RFID risolve problematiche di ogni tipo e aiuta a compiere in maniera più facile e diretta le azioni che costantemente eseguiamo durante il giorno. L’idea di utilizzare una tecnologia senza fili è sicuramente avanguardistica e in alcuni ambiti avventata, ma un corretto sviluppo e la ricerca di MCU con potenza di calcolo superiori e consumi energetici contenuti faranno sicuramente in modo di migliorare la situazione ad oggi nel mercato.