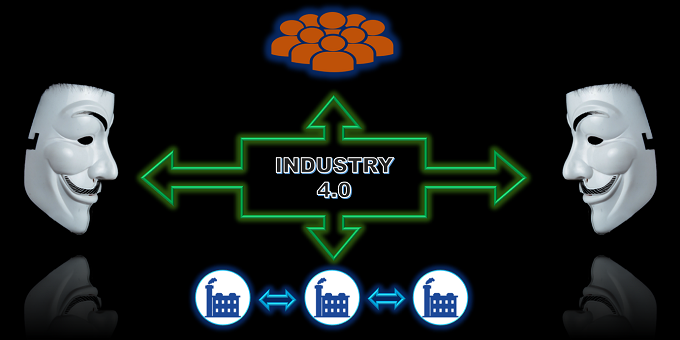

L’evoluzione industriale è ormai in atto! Tutti i rami industriali a livello mondiale sono coinvolti per non rimanere indietro rispetto alla concorrenza del proprio settore, che avanza in maniera sempre più veloce. L’avvento della cosiddetta Industria 4.0 (annunciata concettualmente in maniera futuristica appena nel 2011) sta proiettando le “fabbriche” nel futuro, attraverso il progresso tecnologico e l’interconnessione per rimanere al passo con i tempi ed i leader nei settori di riferimento. L’enorme quantità di macchine presenti nell’industria ha portato alla progettazione di nuove piattaforme IT interconnesse non solo all’interno dello stabilimento ma anche con il mondo esterno, creando di fatto una porta da violare che ha portato all’incremento del numero di attacchi informatici. Di conseguenza, la sicurezza delle informazioni, della produzione e del personale è diventata sempre più delicata e sentita.

Introduzione

In questo momento di trasformazione digitale, a causa delle peculiarità di ogni settore, è necessaria un’attenta valutazione della gestione dei rischi, al fine di garantire la sicurezza del core business e delle informazioni “sensibili” durante e dopo la trasformazione. L’applicazione dei principi della cosiddetta Industria 4.0, in particolar modo con l’IIoT (Industry Internet of Things) e la creazione di fitte reti di sensori e attuatori interconnessi tra loro e con gli impianti industriali, ha portato all’evoluzione del concetto di automazione e Intelligenza Artificiale investendo non solo la produzione, ma anche la supply chain e tutti i processi produttivi e gestionali, introducendo innovazione, riduzione dei costi ed agilità negli adattamenti alle esigenze di business senza precedenti. Tutti i settori si sono affacciati all’immenso mondo della digitalizzazione e della informatizzazione per migliorare i propri processi, velocizzarli e renderli meno costosi. Ma l’enorme quantità di dati da processare, spesso proveniente da contesti geografici diversi, ha portato alla realizzazione di infrastrutture IT per l’elaborazione centralizzata, come ad esempio quelle Cloud, al fine di ottimizzare le risorse computazionali e renderle disponibili in ogni punto dell’infrastruttura quando necessarie. Si capisce, ovviamente, che la disponibilità di una grande quantità di informazioni (big data) in un punto nevralgico dove convergono tutte le comunicazioni comporta una sfida di notevole difficoltà per quanto riguarda la sicurezza di questi dati, sia da un punto di vista strategico (brevetti, prototipi, ricerche) sia da un punto di vista della privacy (dati sensibili dei clienti). L'archiviazione completa dei dati e dei flussi di elaborazione su sistemi cloud non garantisce la sicurezza al 100%. Infatti, i dati fluiscono liberamente attraverso gli end point della rete.

Una delle “industrie” fortemente coinvolte da questa innovazione è quella Finanziaria. Le banche sempre di più stanno automatizzando i processi, con infrastrutture molto complesse e con elevate quantità di dati da dover gestire. Di fatto, per la loro stessa natura di essere il fulcro economico e monetario, le banche sono oggetto di continui attacchi per attività di frode. Dunque, l’introduzione delle nuove tecnologie digitali interconnesse tra loro aumenta di fatto l’esposizione agli attacchi informatici. Se fino ad oggi la maggior parte degli attacchi è stata di tipo truffaldino ed estorsivo (in genere attraverso email o malware), nel prossimo futuro ci si aspetta attacchi evoluti mirati a sfruttare le vulnerabilità delle nuove tecnologie interconnesse alla rete per trarne profitto, o semplicemente mettere in difficoltà le grandi aziende, i grandi marchi. Tra i principali obiettivi ci sono la destabilizzazione dei sistemi di produzione, la creazione di caos con i veicoli connessi, lo spionaggio industriale, etc. Si comprende bene che per l’Industria 4.0 la sicurezza informatica assume un ruolo cruciale.

Sicurezza a tutti i livelli

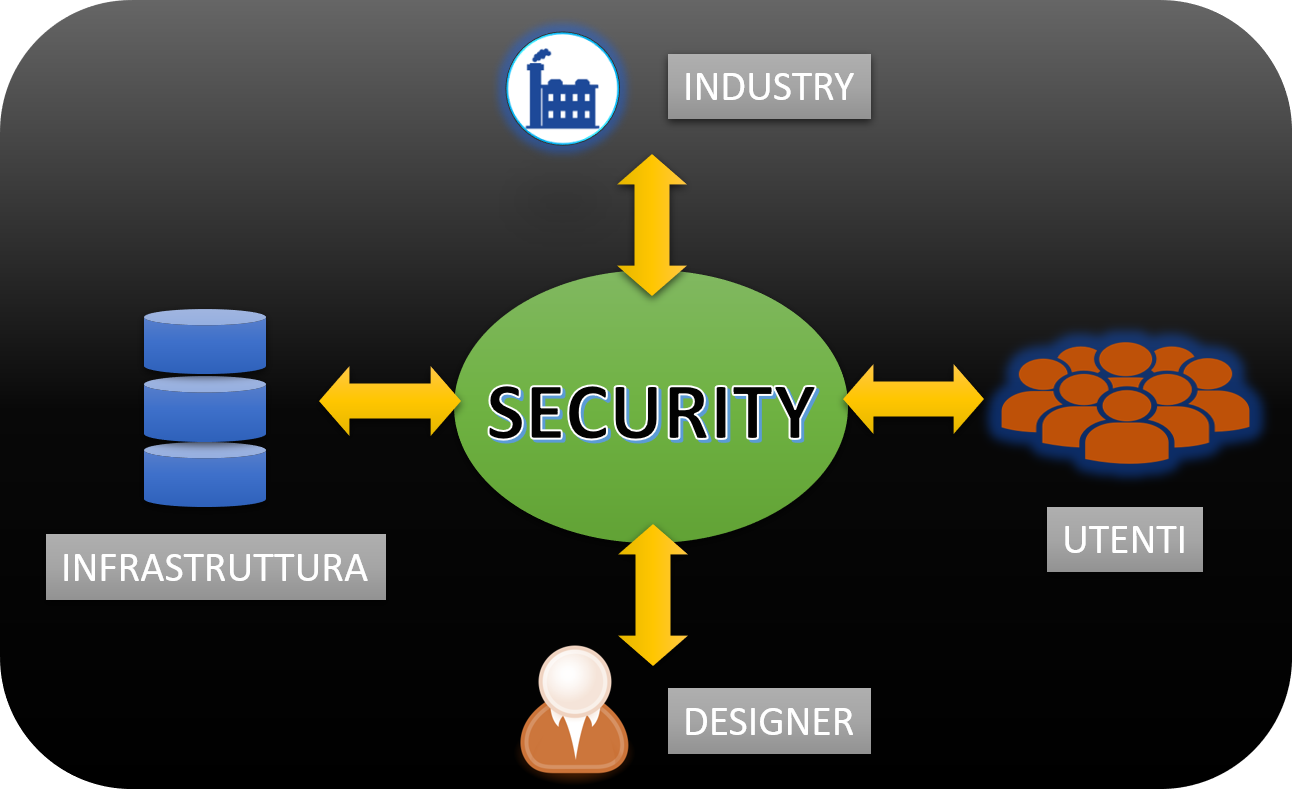

Il problema della sicurezza informatica è sentito praticamente da tutti. Chiunque pensa ai propri account social, al telefono e alla miriade di password che deve ricordarsi per i vari accessi, e sempre più complesse (la maiuscola, i numeri, i caratteri speciali). Pensate ora se un possibile attacco, anziché entrare in un social entra nel nostro conto corrente, beh la cosa si fa alquanto preoccupante! L’evoluzione dell’IoT e soprattutto dell’IoT industriale ha creato delle infrastrutture critiche all’interno dei processi aziendali e delle fabbriche, creando di fatto molti punti di vulnerabilità. Tali punti, se violati, possono portare a conseguenze gravi su molti aspetti aziendali (ad esempio di tipo finanziario, legale, normativo, etc.). Dunque, per far fronte alle nuove sfide di cyber-security, e per ridurre al minimo le conseguenze degli attacchi alle vulnerabilità, è necessario instaurare un processo di sicurezza che coinvolga tutti gli attori legati al processo stesso.

Figura 1. Livelli di partecipazione alla Cyber-Security

Purtroppo, l’aspetto della sicurezza informatica non riguarda solo chi utilizza determinati dispositivi ma anche chi li progetta. Per i progettisti dei dispositivi orientati all’Industry 4.0, come oggetti IoT o IIoT, è fondamentale applicare una logica di “security by design”. Inoltre, le varie figure di progettazione (ingegneri di prodotto, software, di sistema) devono essere capaci di poter affrontare la problematica ad ogni livello, dalla struttura IT fino ai singoli end point. Allo stesso tempo, le aziende produttrici di elettronica e/o software devono prendere sempre in considerazione il rischio di sicurezza informatica in funzione dell’aspetto economico, raggiungendo i giusti compromessi. È ovvio pensare che non tutti i dispositivi possano avere un elevato grado di protezione dagli attacchi, perché questo si tramuterebbe in un costo eccessivo del prodotto, nonché una complessità maggiore dello stesso. In egual modo, è molto importante che gli utenti abbiano consapevolezza dei possibili problemi legati al non corretto utilizzo dei dispositivi, soprattutto in termini di sicurezza e privacy. Non è solo importante investire nei device o sistemi all’avanguardia, ma è anche importante diffondere una cultura della sicurezza informatica attraverso la corretta formazione e informazione degli operatori di tali sistemi.

La sfida della standardizzazione

Al top delle sfide per l’Industry 4.0, soprattutto per garantire la cyber-security, c’è sicuramente la tematica della standardizzazione, ancora molto indietro e in alcuni casi con leggi e regolamenti che si contraddicono. Avere uno standard a livello comunitario (e quindi non solo nazionale) risulta necessario per la globalizzazione delle aziende multinazionali che hanno esigenze di mettere a sistema i dati delle proprie attività in territori dislocati sul globo, e quindi afferenti a diverse normative nazionali. Superare tale frammentazione deve essere visto come una priorità ma allo stesso tempo come un’opportunità, in quanto dalla fase di standardizzazione possono nascere ottime opportunità di sviluppi futuri di piattaforme di Industry 4.0 applicabili su scala globale.

Figura 2. Agenzia europea ENISA

A livello comunitario dell’area europea, questo lavoro di standardizzazione è svolto dall’agenzia ENISA (European Union Agency for Cyber-security), ossia l'Agenzia dell'Unione Europea per la sicurezza delle reti e dell'informazione. Negli ultimi anni l’agenzia ENISA ha pubblicato diverse linee guida per la sicurezza informatica nel settore IoT, smart manufacturing e Industria 4.0. L’obiettivo dell’agenzia è sollecitare le aziende ad adottare soluzioni tecnologiche con adeguate protezioni di cyber-security quali:

- capacità di sicurezza operativa;

- capacità di monitorare, prevenire e rilevare anomalie causate da violazioni della sicurezza;

- conoscenza dei nuovi protocolli di sicurezza utilizzati dalle soluzioni Industry 4.0 e Industry IoT;

- formazione per quanto riguarda le caratteristiche di sicurezza dei nuovi impianti;

- sicurezza dei sistemi informativi della supply-chain.

Crittografia

La crittografia è alla base della maggior parte delle funzionalità di protezione dei dati, sia durante lo storage, ma soprattutto durante lo scambio di informazioni sulle reti aperte (come rappresentato in maniera schematica in Figura 3). La sicurezza è garantita solo quando si riesce a garantire la segretezza delle chiavi crittografiche. Per implementare questa soluzione, nella maggior parte dei casi i progettisti sono supportati da soluzioni hardware create ad hoc, ossia moduli all’interno di microcontrollori capaci di garantire delle protezioni hardware alle chiavi di crittografia. Infine, per ottenere una maggior protezione bisogna prendere in considerazione anche le altre tipologie di attacchi e considerare soprattutto gli elementi periferici di una rete, che in genere sono quelli più a basso costo e consumo, e quindi senza la potenza di calcolo sufficiente per supportare i protocolli di sicurezza basilari delle reti. [...]

ATTENZIONE: quello che hai appena letto è solo un estratto, l'Articolo Tecnico completo è composto da ben 2125 parole ed è riservato agli ABBONATI. Con l'Abbonamento avrai anche accesso a tutti gli altri Articoli Tecnici che potrai leggere in formato PDF per un anno. ABBONATI ORA, è semplice e sicuro.