Fulvio De Santis

Progettista elettronico da circa 40 anni. In Selenia SpA , attuale Leonardo, ha progettato nel settore della produzione di Radar e Missili: nella Divisione progettazione e sviluppo Ricevitori Radar per la realizzazione di ricevitori dei radar militari ARGOS-10 e Radar 3D; nella Divisione Missili per la realizzazione dei missili Terra-Aria e Aria-Aria ASPIDE e IDRA MK2 e del sistema H.P.S. (HIGH POWER SOURCE) Trasmettitore di potenza ad impulsi con MAGNETRON, realizzato per il collaudo delle antenne degli aerei TORNADO. Ha svolto attività di progettazione in un'azienda di Ingegneria Ferroviaria del gruppo Ferrovie dello Stato nel settore Radio-Telecomunicazioni GSM-R per il sistema di segnalamento di sicurezza della circolazione treni Alta Velocità.

Il profilo completo su Linkedin.

Fulvio De Santis Blog

Nella precedente puntata, abbiamo fatto un ripasso sulla giunzione p-n polarizzata direttamente e inversamente, e abbiamo descritto il funzionamento del diodo a giunzione polarizzato direttamente di cui abbiamo spiegato il significato dell’equazione del diodo, ossia la relazione corrente-tensione. Infine, abbiamo …

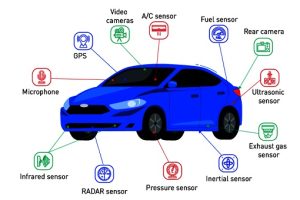

Con il passare del tempo, i veicoli diventano più sofisticati e incorporano sistemi avanzati di assistenza alla guida per consentire loro di aiutare il conducente e, in ultima analisi, di diventare autonomi, quindi hanno bisogno di dati per prendere la …

Nella precedente puntata del corso abbiamo continuato a trattare il diodo a semiconduttore, descrivendo il funzionamento della giunzione p-n a circuito aperto, il processo di diffusione dei portatori maggioritari e minoritari, e la formazione della regione di carica spaziale. Inoltre, …

In questo articolo, faremo una panoramica introduttiva sui microcontrollori ESP32 e, successivamente, ne tratteremo la progettazione descrivendo i linguaggi di programmazione e gli ambienti di sviluppo. Introduzione Nata nel 2008, l’azienda cinese Espressif Systems specializzata nella produzione di dispositivi di …

La programmazione dei microcontrollori è una procedura fondamentale nel campo dello sviluppo dei sistemi embedded. Questo articolo vuole essere una panoramica sulla programmazione dei microcontrollori, rivolta a piattaforme, linguaggi di programmazione, strumenti e tecniche. Acquisendo competenza nella programmazione dei microcontrollori, …

I progettisti di circuiti di alimentazione utilizzano soluzioni flessibili di monitoraggio, sequenziamento e regolazione dell'alimentazione per gestire al meglio i sistemi. L'articolo descrive i vantaggi di queste metodologie e come realizzarle. Introduzione Il monitoraggio ed il controllo di un numero …

Nel precedente articolo “Corso di Elettronica per ragazzi - Puntata 23” abbiamo iniziato lo studio del diodo a semiconduttore spiegando la fisica della giunzione p-n, la struttura atomica del semiconduttore di silicio, l’importanza delle lacune nella conduttività del semiconduttore, infine, …

La progettazione del layout di una scheda destinata ad applicazioni ad alta velocità richiede un'attenta pianificazione del design del footprint, del posizionamento dei componenti, e del routing delle tracce di collegamento. Questo articolo descrive alcune direttive essenziali per la progettazione …

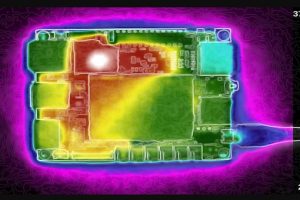

Il processo di fornire tensione e corrente ad un dispositivo tramite un sistema di alimentazione, comporta dissipazione del calore e radiazioni elettromagnetiche, che i produttori ed i progettisti di PCB devono prendere in considerazione nella progettazione dei PCB di alimentazione. …

Nei dispositivi elettronici, i componenti attivi richiedono un’alimentazione adeguata per funzionare correttamente. Tuttavia, garantire un'erogazione efficiente dell’alimentazione rappresenta una sfida complessa e costosa nella progettazione elettronica, in particolare nella progettazione di circuiti stampati (PCB). In questo articolo, descriveremo i concetti …

Gli attuali strumenti di progettazione dei circuiti stampati (PCB) sono ben lontani dagli strumenti rudimentali che si usavano qualche decennio fa, ma anche se gli algoritmi sono ora piuttosto intelligenti, risultano ancora basilari per quanto riguarda l'intelligenza. È possibile stabilire …

Nella precedente puntata del corso di elettronica abbiamo concluso la prima parte dell’argomento sugli Amplificatori Operazionali eseguendo alcune esercitazioni teoriche sull’amplificatore invertente e non invertente. Poi, abbiamo descritto sinteticamente gli amplificatori operazionali in cascata di cui è stata fatta un’esercitazione …

Per un progettista elettronico, tecnico di laboratorio o appassionato di elettronica sperimentale, scegliere l'oscilloscopio giusto può fare la differenza tra un progetto di successo e un frustrante insuccesso. Ma, con così tante opzioni sul mercato, non è un'impresa facile sapere …

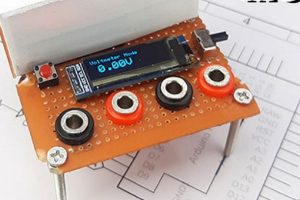

In questo articolo, descriveremo come realizzare un multimetro digitale, semplice ed a basso costo, per misurare tensioni, diodi, resistenze e continuità ohmica. Nel corso del progetto sarà utilizzata la scheda di sviluppo Arduino Nano come controllore ed elaboratore delle misure, …

Vent’anni dopo aver rivoluzionato l’elettronica con il suo approccio open-source, Arduino è molto più di un circuito stampato basato su microcontrollore a 8 bit e di un ambiente di sviluppo software essenziale. Oggi il progetto è in prima linea per …

L'impedenza è un parametro importante utilizzato per caratterizzare i circuiti elettronici, i componenti ed i materiali utilizzati per realizzare i componenti. Questo articolo si concentra sugli effetti degli elementi parassiti e di vari fattori che influenzano la misurazione dell’impedenza. Introduzione …

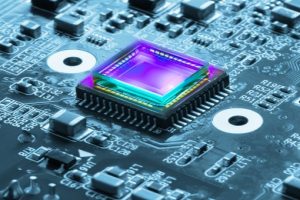

Questo articolo, oltre ad essere una panoramica sulla digitalizzazione dei segnali analogici, può essere considerato come una guida generale per progettisti, ingegneri e tecnici elettronici, una risorsa tecnica di riferimento per comprendere e migliorare la qualità delle misurazioni analogiche. Introduzione …

In questa puntata, ci occuperemo ancora di amplificatori operazionali eseguendo il calcolo di alcuni circuiti in cui, in un caso l’operazionale è configurato come amplificatore non invertente, e in un altro caso come amplificatore invertente. In questi esercizi, vedremo che …

Negli scorsi anni della pandemia Covid-19, le industrie manifatturiere hanno dovuto affrontare problemi dovuti alla mancanza di un sistema di accesso remoto per le operazioni di produzione, mentre il settore IT (Information Technology) ha avuto un enorme incremento sfruttando il …

In questo articolo, viene descritto il progetto/tutorial di un controllo accessi da remoto basato sulla verifica delle impronte digitali controllate dal lettore di impronte di uno smartphone. Lo smartphone funge da sottosistema biometrico di autorizzazione all’accesso. L’impronta digitale viene acquisita …