Se stai seguendo le iniziative di Arm, nei prossimi anni andremo verso un trilione di dispositivi connessi. Tuttavia, molti esperti del settore hanno notato che centinaia di milioni di dispositivi connessi a Internet potrebbero subire un attacco. Perché le misure di sicurezza sono in ritardo?

Molti progettisti ritengono che alcuni miti "pericolosi" sull'implementazione della sicurezza siano costosi, dispendiosi in termini di tempo e complicati. Ma cosa sappiamo riguardo i costi derivanti da una violazione della sicurezza? La reputazione del marchio macchiata, la perdita della fiducia dei consumatori, un calo delle entrate o, peggio, un danno personale, sono tutti "sul tavolo".

Esistono varie metodologie che gli ingegneri progettisti possono utilizzare per proteggere i loro prodotti. La crittografia software è considerata economica e relativamente facile da implementare ed aggiornare. Tuttavia, anche la sicurezza del software è facile da modificare e il malware può infiltrarsi o penetrare all'interno del software. La sicurezza basata sull'hardware è davvero l'opzione più efficace. La sicurezza hardware rende un sistema difficile da hackerare perché è difficile modificare il livello fisico e non è possibile modificare i circuiti integrati sicuri con un "root of trust". Il root of trust, il codice di avvio archiviato nella ROM del microcontrollore sicuro, è essenzialmente un software affidabile che può essere utilizzato per verificare ed autenticare la firma del software di un'applicazione. Implementando un root of trust basato sull'hardware dal basso verso l'alto, i progettisti possono sostanzialmente bloccare più potenziali punti di ingresso nella loro progettazione.

Physically Unclonable Function: un approccio più robusto

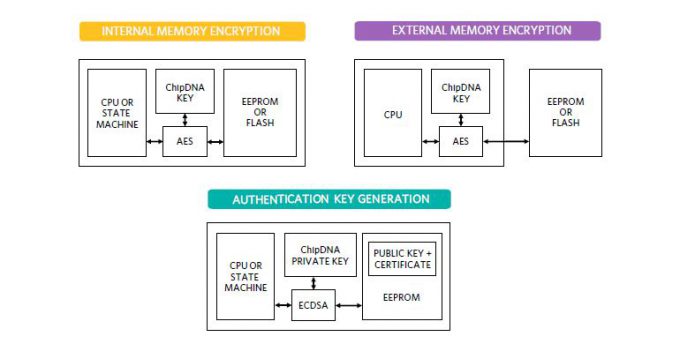

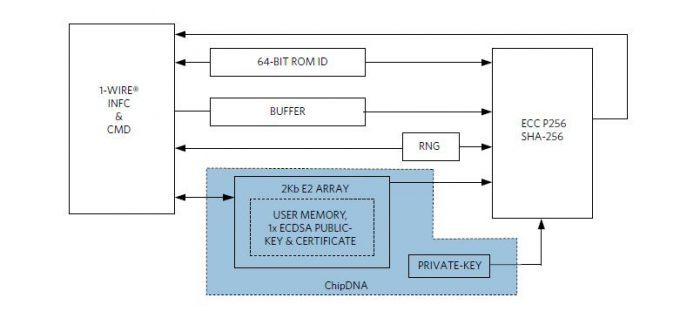

Attualmente c'è un'opzione di sicurezza hardware ancora più solida: autenticatori sicuri con una Physically Unclonable Function (PUF). Quando gli attacchi hardware hanno esito positivo, la causa è spesso un livello debole di casualità. Un circuito PUF è implementato usando le proprietà elettriche casuali dei dispositivi IC. Genera un'unica e ripetibile radice di chiave crittografica per ciascun circuito integrato e non esistono due chip uguali. Se un cybercriminal tenta di sondare un dispositivo basato su PUF, l'attacco stesso modifica effettivamente le caratteristiche elettriche del circuito PUF, impedendo ulteriormente questo tipo di attacco invasivo.

La prima offerta PUF di Maxim è il suo autenticatore sicuro DeepCover® DS28E38 con tecnologia ChipDNA ™. Facendo uso di profonde variazioni di processo sub-micron, la tecnologia ChipDNA stabilisce una chiave crittografica unica e robusta per ciascun circuito integrato. La chiave viene generata solo quando necessario e non viene mai memorizzata. I progettisti che desiderano utilizzare il DS28E38 non devono disporre di competenze di crittografia, né devono utilizzare alcuna fase di programmazione o fabbricazione speciale.

"Sicurezza hardware: questo è davvero il modo di implementare la sicurezza", afferma Scott Jones, amministratore delegato di embedded security di Maxim. "Il nostro circuito PUF di prossima generazione è il massimo in termini di ancoraggio hardware."

Dettagli del white paper sul funzionamento dei circuiti PUF

MicroNet Solutions, specializzata nel reverse-engineering di circuiti complessi, di recente ha esaminato in modo completo e indipendente il DS28E38. La società ha stabilito che il circuito è "altamente efficace e resistente agli attacchi fisici di reverse-engineering". Nel suo report, MicroNet ha descritto l'IC come un "circuito di generazione PUF ideale" basato sulla casualità della sua generazione di chiavi. La società di analisi di sicurezza ha osservato anche che il circuito è progettato in modo tale da rendere "impossibili gli attacchi fisici data l'estrema sensibilità di questi circuiti alle correnti di dispersione o al carico capacitivo".

Scopri di più su come la tecnologia ChipDNA protegge dagli attacchi invasivi leggendo il white paper di Jones, “How Unclonable Turnkey Embedded Security Protects Designs from the Ground Up.”

Articolo pubblicato da Christine Young per EBV - versione originale in inglese sul sito EBV Blog.

Nel caso vogliate approfondire l’argomento contattateci per email all'indirizzo: [email protected]

Curioso come argomento. Mi risulta difficile pensare la generazione di circuiti in modalità random e poi, funzionanti anche. Sarebbe interessante approfondire per comprendere meglio questa tecnica.

Grazie,

veramente interessante; ovviamente richiede approfondimenti, ma mi affascina l’idea di sfruttare in qualche modo la ‘caoticità’ che resta incontrollabile anche nei prodotti più altamente tecnologici che realizziamo e incanalarla verso un fine di controllo, in qualche modo opposto appunto alla dimensione ‘non controllabile’. Sfruttare in qualche modo gli aspetti che sappiamo non domabili, che in certi contesti sono fastidiosi, volgerli ad avere un fine utile: non è in sé una cosa affascinante?

Saluti.

Se non aumenterà la sicurezza credo che tornerà d’attualità la massima del Comandante Adamo di Battlestar Galactica per non farsi battere dai cyloni: “La mia nave è piena di tecnologia e computer, solo che non sono connessi tra di loro”.