crittografia:

E' online il nuovo numero della rivista di elettronica Firmware 2.0, l'unico magazine in Italia dedicato a Makers, Professionisti e Appassionati di elettronica. Questo numero della rivista è focalizzato sul tema IoT-Cyber Security. All'interno del magazine potrete leggere contenuti esclusivi …

La gestione della sicurezza dei dati e dei dispositivi elettronici è divenuta molto più critica e delicata dal momento in cui sono state integrate funzioni di interconnessione con il mondo esterno. Ogni nuovo progetto deve sempre fare i conti con …

Al giorno d’oggi, grandi quantità di dati personali girano sul web: si va dalle nostre preferenze in fatto di vestiario, che service provider come Amazon o Google usano per indirizzare le loro pubblicità, ai nostri dati biometrici, ovviamente estremamente più …

Le soluzioni di autenticazione sicura offerte da Maxim consentono agli sviluppatori di proteggere i loro sistemi dagli inevitabili tentativi di contraffazione che prendono di mira accessori e sottosistemi. La disponibilità di una memoria utente a prova di manomissione, inoltre, fornisce …

Quali sono i principali trend del 2021 nel campo della sicurezza IoT? element14.com, community di Avnet - fornitore globale di soluzioni tecnologiche con un vasto ecosistema in materia di progettazione, sviluppo del prodotto, marketing e supply chain - ha da …

Già da un pò di tempo si sente parlare di blockchain, soprattutto con la gran volata del Bitcoin degli ultimi anni, la cui piattaforma è basata proprio su questa tecnologia. La capacità di decentralizzazione e l’assenza di intermediari fanno della …

L’evoluzione industriale è ormai in atto! Tutti i rami industriali a livello mondiale sono coinvolti per non rimanere indietro rispetto alla concorrenza del proprio settore, che avanza in maniera sempre più veloce. L’avvento della cosiddetta Industria 4.0 (annunciata concettualmente in …

SHA-3, la versione più recente del Secure Hash Algorithm le cui specifiche sono state ufficialmente rilasciate nel 2015, si differenzia in modo significativo rispetto alle precedenti versioni di algoritmi della stessa famiglia (SHA-1 e SHA-2). Scopriamo in questo articolo quali …

Se stai seguendo le iniziative di Arm, nei prossimi anni andremo verso un trilione di dispositivi connessi. Tuttavia, molti esperti del settore hanno notato che centinaia di milioni di dispositivi connessi a Internet potrebbero subire un attacco. Perché le misure …

Sappiamo che i sistemi embedded non brillano per potere computazionale e memoria, al contrario sono molto limitati. In certe situazioni tuttavia, non possiamo fare a meno di rendere sicure quanto più possibile le nostre comunicazioni. Pur avendo questi limiti strutturali, …

Qual è il valore della Blockchain? E perché ti dovrebbe interessare quanto un bit? Il mondo sta vivendo una grande rivoluzione tecnologica; quando vengono create ed adottate delle tecnologie innovative, alcune di esse sono in grado di influenzare il cambiamento …

Se pensavate di aver visto tutte le serie di film di fantascienza, avete commesso un clamoroso errore. Ciò di cui stiamo per parlarvi, infatti, è a metà tra una notizia (non banale) e un film di fantascienza vero e proprio. …

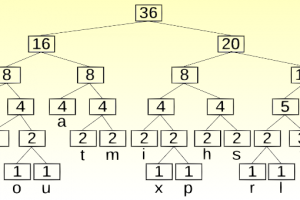

Nulla si crea e nulla si distrugge; in effetti, per trasferire contenuti di tipo multimediale si fa riferimento a politiche di compressione al fine di ottimizzare l’enorme carico di lavoro richiesto dall’applicazione in gioco. Audio e grafica: due campi abbastanza variegati con caratteristiche …

Perché si dovrebbe realizzare un nuovo sistema di sicurezza, quanto in commercio esiste già una grande varietà di hardware e di software di crittografia? La ragione è semplice: non si può fare totale affidamento a tali dispositivi perché nella maggioranza …

La criptazione dei dati è un’elaborazione algoritmica a seguito della quale il contenuto di un file diviene illeggibile. Il file tornerà nelle condizioni originarie solo conoscendo un’apposita password (o chiave) di decriptazione. Analizziamo in questa prima parte le caratteristiche principali della criptazione dei dati. Non occorrono investimenti per difendere i dati …

La casa costruttrice Microchip ha proposto tempo fa una libreria software per supportare algoritmi di data encryption quali: il Triple DES (TDES) e l’Advanced Encryption Standard (AES). Il Data Encryption Standard (DES) è un algoritmo di cifratura con chiave a 56 bit ed è diventato …

Diversi standard sono emersi per proteggere la segretezza delle chiavi e per facilitare lo scambio di queste chiavi su un canale insicuro in sicurezza. L’algoritmo di scambio Diffie-Hellman implementa lo scambio delle chiavi senza che sul canale insicuro vengano realmente scambiate le chiavi. …

Denominato S32R274, il microcontrollore combina l'accelerazione di elaborazione del segnale con un'architettura multi-core ed è rivolto ai sistemi radar con modulazione beam-forming e fast chirp. In combinazione con le tecnologie RF front-end in RF CMOS o BiCMOS, S32R274 offre ai …

IOTA è un protocollo decentralizzato per micro-transazioni e orientato verso l'Internet of Things (IoT). La base di tutto è il Tangle, simile alla blockchain ma molto più versatile, che consente di effettuare transazioni sicure di pagamento machine-to-machine e provvedere ad una conservazione …

IOTA, acronimo di Internet of Things Application, è una moneta decentralizzata nata per facilitare le transazioni tra i dispositivi appartenenti alla rete IoT. Scalabilità, efficienza, velocità delle transazioni e assenza di commissioni sono le principali caratteristiche che permettono di supportare non …