Il fatto che l'uomo non sia più sicuro da sguardi indiscreti è risaputo da decenni. Satelliti, telecamere nascoste, microfoni ben mimetizzati e dispositivi a onde radio minano ogni giorno la nostra privacy. Ma la tecnologia sta facendo passi da gigante e anche in questo settore i sistemi di spionaggio e di reperimento informazioni promettono risultati inaspettati. Vediamo cosa ci riserva l'immediato futuro.

Introduzione

Da quando esiste il genere umano, probabilmente, le tecniche per spiare i propri simili sono stati sempre al centro dell'attenzione. Per motivi commerciali, militari o più semplicemente sentimentali, il bisogno di venire a conoscenza d'informazioni altrui, violando la privacy, è stato sempre in primo piano. Ai tempi degli Egiziani e dei Romani esistevano sistemi di spionaggio e, sicuramente, anche prima molte tecniche erano spesso adottate da politici e militari.

Se già molti segreti venivano violati a quei tempi, quando la tecnologia non esisteva neanche, figuriamoci oggi che risultati può raggiungere l'attività di spionaggio.

Gli ultrasuoni

Si tratta di frequenze audio che agiscono al di sopra della soglia dell'udibilità umana. Per cui, di fatto, essi non sono "sentiti" direttamente dalle persone ma con opportuni sensori e captatori il loro tracciamento è un gioco da ragazzi.

Ultrasuoni e app

Alcuni ricercatori hanno scoperto che molte app riescono volutamente a ricevere o emettere ultrasuoni in modo da diventare vere e proprie stazioni di comunicazione. Il concetto di funzionamento è il seguente: in qualsiasi momento, in un negozio, all'interno di un supermercato (vedi figura 1), in un centro commerciale, in un museo o, addirittura, a casa davanti la propria televisione, vengono emessi segnali ultrasonici opportunamente codificati e, ovviamente, non ascoltabili dalle persone. Tutti i dispositivi che riescono a "captare" tali messaggi sono "risvegliati" immediatamente e iniziano a inviare ai server preposti alcune informazioni legate alla posizione geografica o ai gusti del cliente. In altre parole, quando l’utente accede a un luogo "controllato" (negozio, museo, paninoteca o altro), se nel suo dispositivo portatile c'è una particolare applicazione essa, in perenne stato di attesa e di ricezione, risponde ai comandi ultrasonici ricevuti, inviando delle informazioni utili a chi gestisce lo stesso negozio. Il tutto avviene in maniera trasparente. Esiste anche il caso opposto, nel quale è il nostro portatile, con un'opportuna app (magari molto famosa) che in propria autonomia inizi a "colloquiare" con sensori posti in prossimità e trasmettere preziose informazioni.

Una comunicazione invisibile

L'aspetto scioccante è la possibilità che il nostro dispositivo portatile inizi a instaurare una comunicazione, a nostra insaputa, con altri mezzi di controllo. L'utilizzo degli ultrasuoni rende, poi, estremamente facile l'implementazione del trasporto dei dati. Gli scopi principali della tecnica, dunque, possono essere i seguenti:

- Comunicare alle aziende i gusti degli ignari utenti sulle trasmissioni televisive o sui prodotti visionati;

- Trasmettere la posizione fisica degli utenti, in modo da comunicare percorsi di cammino, sempre principalmente per scopi commerciali e per pianificazioni pubblicitarie.

Poiché questa tipologia di applicazioni non richiede connessione dati né presenza di collegamento Wi-Fi ma solo l'accesso al microfono per ascoltare i segnali, il monitoraggio funziona anche quando il telefono risulta scollegato da Internet. In certi casi, tale tecnica è utilizzata anche per togliere l'anonimato ai navigatori della rete TOR. Una pagina pubblicitaria, infatti, attiva la connessione del cellulare il quale comunica ai server, istantaneamente, il proprio IP reale bypassando, di fatto, la mascheratura della rete invisibile.

Ultrasuoni al posto del bluetooth

Ciò che prima era concepito come semplice e comodo scambio dati, tramite i beacon bluetooth, adesso è realizzato usando gli ultrasuoni, attraverso il microfono e altoparlante del nostro smartphone. La tecnica è completamente nuova e ancora tutta da scoprire e, soprattutto, da adottare. Potrebbe essere benissimo implementata in trasmissioni alla televisione o alla radio, partite di calcio, pubblicità, film, incontri politici e qualsiasi altro programma, per carpire i gusti e le preferenze degli individui. Gli spettatori, ignari, si gustano la trasmissione e i dispositivi, in gran segreto, comunicano tra loro. Proprio una situazione allarmante e anche un po' preoccupante. La stessa tecnica si potrebbe utilizzare durante i concerti o le visioni dei film al cinema. Insomma, la tecnologia ne riserva delle belle. Anche la visione privata di film potrebbe essere messa a rischio.

Cosa possiamo fare per difenderci?

La cosa migliore, ovviamente, sarebbe quella di gettare via il proprio dispositivo mobile. La protezione, in tal modo, sarebbe massima. Ma ciò non si può, pertanto vediamo quali sono alcune linee guida che consentono, quanto meno, di limitare un po' i danni ponendo, come prima priorità, l'uso del buon senso.

Innanzi tutto si dovrebbero scaricare e installare solo le app realmente utili e, magari, con la garanzia che esse non utilizzino le tecniche sopra descritte. Stare, quindi, all'erta in ogni momento, specialmente durante l'installazione del programma. Molto spesso, infatti, esso richiede il consenso per poter utilizzare alcune componenti del mobile che, apparentemente, non c'entrano nulla con il software installato (ad esempio, l'uso del microfono in background, la localizzazione GPS, la bussola, ecc). L'allerta, quando vengono chieste le autorizzazioni, deve stare alta. Nessuno chiede niente per niente e la richiesta di accesso a qualche funzionalità ha sicuramente qualche motivo. Al limite, se qualche dubbio ci assale, possiamo seguire la seguente procedura:

- Scarichiamo l'app dagli store;

- Non eseguirla subito (verrebbero attivate tutte le richieste e il tentativo di bloccarle sarebbe vano);

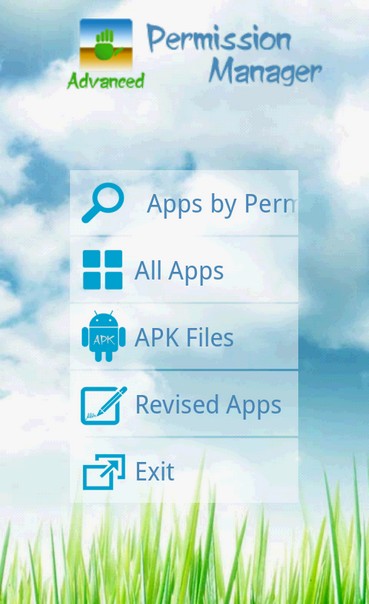

- Eseguire l'APM (Advanced Permission Manager, la cui schermata è visibile in figura 2);

- Cercare, tra tutte le applicazioni elencate, quella appena installata e selezionarla;

- Nella scheda dei permessi è sufficiente deselezionare quelli che non si vogliono autorizzare;

- Si scelga, quindi, di salvare e reinstallare l'applicazione.

Il pericolo di essere spiati non è, poi, tanto remoto. Alcuni ricercatori hanno scoperto che più di 200 applicazioni Android possono "captare" dei segnali ultrasonici senza il consenso del relativo proprietario. Inoltre, essi hanno scoperto che alcuni negozi al dettaglio erano installati alcuni beacons ultrasonici proprio in prossimità dell'ingresso.

I Makers hanno una marcia in più e potrebbero realizzare un circuito di rilevazione di frequenze ultrasoniche o un'app che, rilevando la presenza di ultrasuoni, fornisca un allarme acustico

Scovare e scoprire l'app incriminata è complicato. Una volta, infatti, che l'utente ha installato una di queste applicazioni sul suo telefono, egli non può venire a sapere se e quando il microfono venga attivato e nemmeno egli è in grado di vedere quali informazioni vengono inviate ai server aziendali e remoti. Inoltre, non è così semplice sapere se un'app utilizza la tecnologia a ultrasuoni, e come detto in precedenza, è sempre consigliabile controllare le autorizzazioni e i permessi. Ad esempio, se non c'è alcuna ragione per un gioco avere l'accesso al microfono, si può tranquillamente disattivarlo. I Makers hanno una marcia in più e potrebbero realizzare un circuito di rilevazione di frequenze ultrasoniche, al fine di monitorare l'eventuale presenza di questi, ormai, insidiosi segnali audio.

Un altro modo di spiare i dati è attraverso l’imaging, un po’ più sofisticato ma sempre una possibilità 🙂

Ricordo anni fa che c’era un metodo di spionaggio di un appartamento, rilevando le vibrazioni dei vetri delle finestre con dei laser. La luce rimbalzava sul vetro e veniva raccolta da un sensore luminoso, che ricostruiva la voce.

Si poteva andare anche oltre i vetri, sfruttando gli elementi metallici all’interno, come ad esempio gli, oramai desueti, quadri e icone su foglia oro/argento raccogliendone le vibrazioni con dispositivi di puntamento a microonde. La privacy é purtroppo sempre piu in bilico ed il “bilanciamento degli interessi”, si sposta sempre piu lontano dai diritti individuali.Se contro gli abusi imposti per legge ne l’utente e ne il provider possono far molto(data retention a 6 anni etc .) e’ importante tenere alta la guardia contro gli abusi gia puniti dal CP, tantopiù se a scopo di profilazion commercial.

Complimenti:Importante intuizione, ottimo articolo magari da approfondire.