A causa dell’incessante richiesta di misure atte ad incrementare la sicurezza, impronte digitali, caratteristiche dell’iride o geometria del volto sono ormai uscite dal mondo della fantascienza per arrivare nella nostra vita quotidiana: le tecnologie biometriche trovano infatti applicazione negli ambiti più diffusi, che spaziano dalla sicurezza dell’accesso ai dati, all’ accesso fisico a sistemi o zone sensibili.

In questo articolo descriveremo le principali tecnologie biometriche e i relativi campi di applicabilità, iniziando da alcune considerazioni sull’approccio che sta alla base dei processi che utilizzano queste tecnologie. Successivamente svilupperemo alcune considerazioni sui metodi di valutazione delle prestazioni, sugli standard di riferimento e sui livelli di sicurezza associati ai sistemi biometrici.

IL PROBLEMA DELL’IDENTIFICAZIONE

I sistemi d’identificazione di tipo “classico” sono basati su qualcosa che la persona possiede o qualcosa che la persona conosce; questi meccanismi di verifica, si sono concretizzati in tecnologie basate sull’uso di carte magnetiche o a chip nel primo caso e di PIN o password nell’altro. In generale i sistemi d’identificazione tradizionali, più che accertare l’identità si limitano a verificare un’entità che in quel momento l’individuo detiene e presentano degli evidenti punti di debolezza come la possibilità di furto o perdita delle card, scoperta o dimenticanza del Pin o della Password. La “biometria”, dal greco bios (vita) e metros (misura), utilizza invece, delle tecniche di identificazione o di verifica dell’identità di un soggetto sulla base di caratteristiche fisiche e/o comportamentali. Queste caratteristiche possono essere di varia natura e sono generalmente suddivise, in fisiologiche (ad esempio impronte digitali, volto, mano, retina, iride) e comportamentali (ad esempio voce, calligrafia, etc...). Un sistema biometrico può essere generalmente impiegato in due ambiti: per la verifica di identità o per l’identificazione. Il problema della verifica di identità consiste nello stabilire se un individuo è veramente colui che dichiara di essere; a tal fine l’utente deve fornire al sistema, oltre alla caratteristica biometrica da esaminare, anche il proprio nome o un codice di identificazione che rappresenta la sua dichiarazione di identità. Il problema dell’identificazione consiste invece nel determinare se una persona può essere associata a una di quelle presenti in un archivio e non è richiesto all’individuo di dichiarare la propria identità.

IL PROCESSO BIOMETRICO

I sistemi biometrici sono caratterizzati da un processo di utilizzo che, in linea di massima, si può ricondurre ad una operazione di confronto di una caratteristica fisica o comportamentale acquisita da un soggetto con uno o più campioni della stessa precedentemente registrati. Ogni processo biometrico inizia con una fase preliminare detta di “enrollment” in cui il soggetto fornisce al sistema biometrico, attraverso un sensore, la propria caratteristica, che viene successivamente trasformata in un modello matematico detto template. Le modalità operative di un sistema biometrico possono essere due:

# 1:1 (one-to-one) nella quale i dati prodotti dal sensore biometrico vengono comparati con un unico template realizzando così un processo di verifica dell’identità; un esempio può essere il controllo biometrico di una impronta digitale con quella depositata su una smart-card;

# 1:N (one-to many) nella quale i dati vengono comparati con un insieme di template contenuti in un archivio realizzando così un processo di identificazione. Ad esempio, nell’ accedere ad un computer un’ impronta digitale potrebbe essere comparata con quelle presenti nell’archivio degli utenti autorizzati.

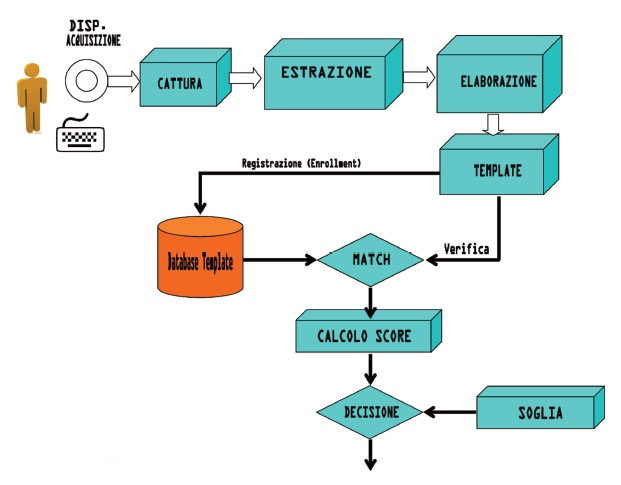

Analizziamo le fasi principali di un processo biometrico facendo riferimento alla figura 1.

Figura 1: le fasi principali di un processo biometrico.

ENROLLMENT

Nel processo di registrazione o “enrollment”, l’utente fornisce al sistema biometrico una sua caratteristica fisica o comportamentale per mezzo di un dispositivo di acquisizione. Il campione viene processato per estrarne le informazioni caratteristiche distintive, che formano il cosiddetto template ovvero una rappresentazione matematica dei dati biometrici. Il template è composto, essenzialmente da una sequenza di numeri e teoricamente, é assimilabile ad una sorta di “password fisica” dell’utente. Alla fine del processo di enrollment, il template viene registrato in un database, oppure su una smartcard.

VERIFICA

Durante il processo di verifica, l’acquisizione del campione e l’estrazione del template avvengono come nella fase precedente. Quest’ultimo viene confrontato con quello già acquisito nella fase di enrollment per eseguire sia una autenticazione che un riconoscimento.

AUTENTICAZIONE

Nel caso di autenticazione il sistema biometrico verifica un’identità, compiendo un confronto 1 a 1 tra il template del soggetto e quello di riferimento presente in archivio o su una smart card. L’autenticazione richiede che l’identità sia fornita, ad esempio, digitando un nome utente o un pin e l’output dell’algoritmo di confronto è un punteggio, che corrisponde a verifica positiva se superiore a una certa soglia, e a verifica negativa se inferiore a tale soglia. La soglia di confronto è un parametro regolabile del sistema.

RICONOSCIMENTO/IDENTIFICAZIONE

In questo caso il sistema determina l’identità dell’utente, compiendo una serie di confronti con i dati biometrici registrati nel suo archivio. Quando l’algoritmo di ricerca produce in output un punteggio superiore alla “soglia”, viene segnalata una corrispondenza detta “matching”. L’autenticazione è generalmente un processo cooperativo e manifesto mentre l’identificazione può essere sia di tipo manifesto che celato agli utenti, in quest’ultimo caso di parla di “surveillance”.

PRESTAZIONI DI UN SISTEMA BIOMETRICO

Nessun sistema biometrico reale, data la sua modalità di funzionamento e la variabilità del dato misurato nelle diverse sessioni, è in grado di fornire risposte assolute, ovvero non affette da errore sull’identità di un soggetto. Le principali cause delle differenze tra acquisizioni successive della stessa caratteristica sono dovute ad esempio a variazioni della caratteristica biometrica, errato posizionamento rispetto al sensore di acquisizione o significative variazioni dell’ambiente di acquisizione. Nel processo di decisione di un sistema si possono presentare due tipi di eventi indesiderati:

- Falso Rifiuto (FRE, False Rejection Error): la vera identità di un utente registrato è rifiutata perché non verificata o non identificata, giacché lo score prodotto è troppo basso, ovvero inferiore al valore di soglia scelto;Falsa Accettazione (FAE, False Acceptance Error ): viene accettata l’identità falsa di

- un impostore come quella di un utente registrato, poiché lo score prodotto è superiore al valore di soglia scelto. In corrispondenza a questi eventi d’errore si definiscono e si calcolano le relative probabilità di occorrenza, stimabili in termini di frequenze di occorrenza e denominate rispettivamente FRR e FAR.

- FRR (False Rejection Rate) è la frequenza o probabilità di occorrenza di errori di tipo Falso Rifiuto.

- FAR (False Acceptance Rate) è la frequenza o probabilità di occorrenza di errori di tipo Falsa Accettazione.

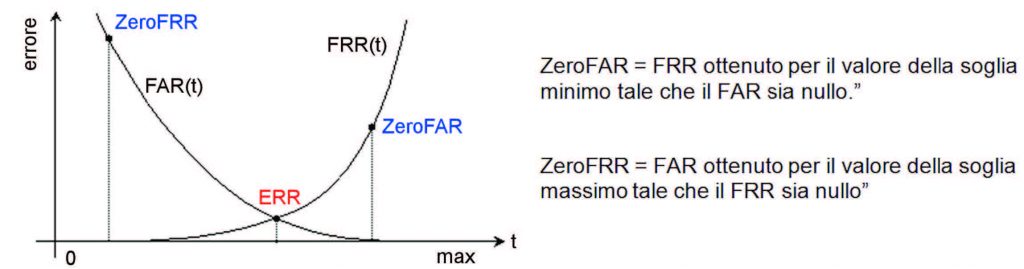

In un sistema ideale le suddette probabilità (FRR e FAR) sono nulle. In un sistema reale, invece, detti valori sono non nulli e dipendono dal particolare valore della soglia di decisione. Ad esempio, se per un particolare valore della soglia, si ha FAR = 0.0002 = 0.02% significa che in media il sistema accetta ingiustamente due impostori ogni 10.000 tentativi fraudolenti e se FRR = 0.01 = 1% significa che in media un utente abilitato viene rifiutato 1 volta ogni 100 tentativi di accesso. Il grado di sicurezza di un sistema biometrico può quindi essere impostato dall’amministratore agendo sulla soglia di sicurezza t, che stabilisce quanto stringenti debbano essere i requisiti di somiglianza delle caratteristiche biometriche. FRR e FAR sono infatti funzioni della soglia t (figura 2): incrementando il valore di t si rende più arduo il compito agli impostori (cioè diminuisce FAR), ma al tempo stesso, alcuni utenti, che tentano lecitamente di accedere al sistema, possono essere talvolta rifiutati (cioè cresce FRR) al contrario, diminuendo il valore di t per facilitare estremamente gli accessi a chi ne ha diritto (diminuisce FRR) potrebbe aumentare il pericolo di false accettazioni (cresce FAR). Il valore da scegliere per la soglia di decisione dovrebbe essere il risultato di una fase di analisi in grado di individuare un compromesso opportuno tra FAR e FRR. I criteri non possono non dipendere dalla applicazione cui il sistema è destinato. Si sottolinea che un sistema biometrico, una volta tarato, è in grado di funzionare in un solo punto di lavoro alla volta, e che, quindi, non è mai realistico pensare di ottenere, valori allo stesso tempo molto bassi per i due tipi di errore. Il miglior FAR ottenuto, o ottenibile, da un sistema biometrico, quindi, non è mai corrispondente al miglior FRR. Ogni volta che si richiedono (o si dichiarano) le prestazioni di un sistema, pertanto, occorre specificare a quale punto di lavoro ci si riferisce.FAR e FRR si incontrano nel punto detto EER (Equal Error Rate), ove FAR coincide con FRR; EER non corrisponde generalmente a un punto di funzionamento di pratica utilità, poiché individua un punto di lavoro non ottimale, ma viene spesso utilizzato per la definizione dell’accuratezza del sistema, in quanto consente di definirla indipendentemente dalla soglia e pertanto rende comparabili le prestazioni di sistemi diversi. Il valore di EER è un utile elemento di valutazione e confronto per le prestazioni di un sistema biometrico, ma, proprio per come è definito, non esplora tutta la scala di possibili modalità di funzionamento di un sistema. Il funzionamento di un sistema biometrico per i diversi punti di lavoro è descritto invece da due rappresentazioni grafiche denominate ROC e DET: ROC (Receiver’s Operating Curve) riporta la probabilità di corretta accettazione del sistema, espressa come 1- FRR, al variare della probabilità di false accettazioni FAR. Il confronto di due sistemi biometrici diversi può essere effettuato disponendo delle relative curve ROC. Nel caso in cui occorra confrontare le prestazioni di sistemi biometrici diversi, tutti caratterizzati da buone prestazioni non molto dissimili tra loro, le curve ROC tendono però ad essere sovrapposte e condensate sul grafico; per questo motivo si preferisce ricorrere a grafici di tipo DET. DET (Detection Error rate Trade-off) riporta la probabilità di false accettazioni del sistema FRR, al variare della probabilità di false accettazioni FAR. Generalmente per una migliore rappresentazione delle regioni di interesse il grafico DET è disegnato in scala logaritmica. La rappresentazione DET consente, in genere, una migliore separazione tra le diverse curve rispetto alle curve ROC e si presta quindi a una migliore analisi comparativa delle prestazioni.

Figura 2: andamenti di FAR e FRR al variare della soglia.

ELEMENTI PER LA VALUTAZIONE DI UNA SOLUZIONE BIOMETRICA

Questa sezione introduce alcuni criteri per la valutazione e la scelta di sistemi biometrici con il duplice obiettivo di fornire elementi oggettivi per stabilire se una tecnologia è idonea per una specifica applicazione e di confrontare le diverse soluzioni disponibili sul mercato. Di seguito riportiamo un elenco non esaustivo dei principali parametri di valutazione. Sicurezza: è definita non solo dai parametri FAR,FRR, e dai grafici ROC e DEC ma anche dalla resistenza all’inganno che il sistema offre rispetto alla verifica dell’esistenza in vita, alla mimica, ai tentativi di manomissione fraudolenti in genere. Robustezza: definisce la capacità del sistema biometrico di fornire buone prestazioni al variare dell’accuratezza di acquisizione, rispetto alla stabilità del dato biometrico, rispetto a classi di soggetti e rispetto alle variabilità ambientali. Usabilità: definisce la capacità di interazione del sistema biometrico con gli utenti e con l’amministratore di sistema. Altri fattori di scelta non secondari sono il costo, l’ingombro del dispositivo, l’accettazione da parte degli utenti delle procedure di identificazione, la dimensione del dato biometrico, l’aderenza agli standard, l’integrabilità con altri sistemi, l’adattabilità a specifici ambienti operativi.

QUALE TECNOLOGIA BIOMETRICA?

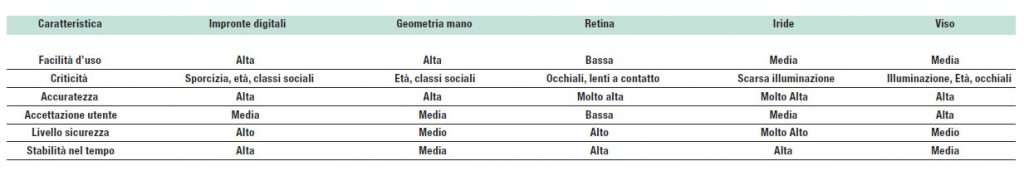

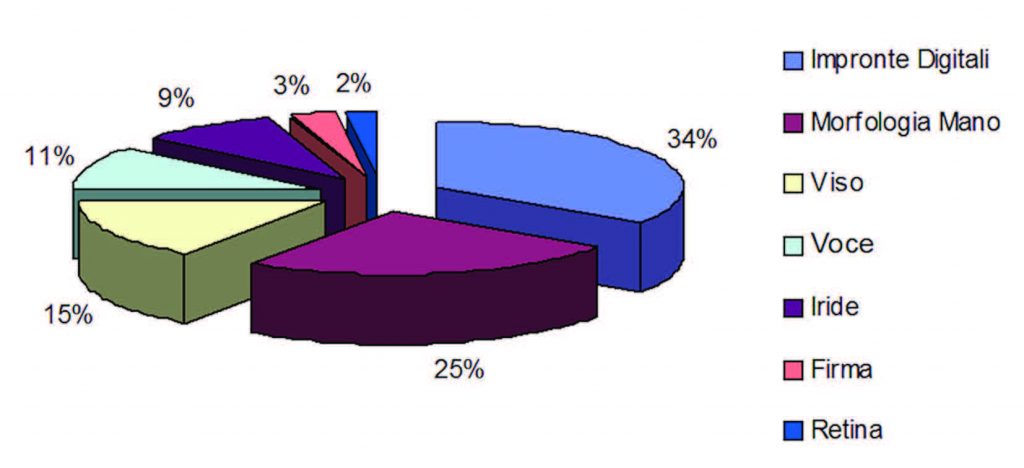

Prima di affrontare il problema della scelta di una specifica tecnica biometrica è opportuno sottolineare che non esiste una tecnologia migliore delle altre, ma sicuramente esistono applicazioni per le quali è più indicata una certa tecnologia piuttosto che un’altra. La figura 3 mette a confronto vari aspetti dei sistemi biometrici, mentre la figura 4 fornisce un’idea delle quote di mercato delle varie tecnologie biometriche.

Figura 3 : confronto fra le diverse caratteristiche delle principali tecnologie biometriche.

Figura 4: quote di mercato delle tecniche biometriche (Rif. Studio del 2004).

L’attuale tendenza del mercato è quella di ricorrere a sistemi multimodali dove più tecniche biometriche vengono utilizzate in congiunzione o in alternativa. Ricorrere all’uso congiunto di più tecnologie biometriche ha tipicamente l’obiettivo di accrescere il livello di sicurezza. In questo caso l’utente viene riconosciuto dal sistema soltanto se i controlli basati su tutte le chiavi biometriche prescelte danno esito positivo. Ricorrere a più tecnologie biometriche in modo alternativo ha invece l’obiettivo di limitare le “eccezioni”. In questo secondo caso affinché l’utente venga riconosciuto dal sistema è sufficiente che il controllo dia esito positivo su almeno una delle chiavi biometriche prescelte. In pratica l’uso congiunto (AND) di tecniche biometriche può portare a un forte incremento delle prestazioni in termini di accuratezza; ad esempio, un sistema basato su impronte digitali che richiede l’acquisizione di due dita, a fronte di un incremento solo lineare delle false reiezioni (FRR), garantisce una riduzione esponenziale delle false accettazioni (FAR); l’uso in alternativa di tecniche biometriche (OR) consente in genere di gestire meglio casi critici: in questo caso possiamo affermare che, a fronte di un livello di sicurezza circa pari a quello garantito dalla tecnologia biometrica più “debole” fra quelle individuate, si ha una notevole riduzione dei falsi rigetti. Nel seguito dell’articolo saranno descritte sinteticamente alcune delle tecniche biometriche più diffuse.

IMPRONTE DIGITALI

La verifica delle impronte digitali è attualmente il metodo più diffuso di identificazione biometrica. Il riconoscimento delle impronte, può essere considerato molto affidabile grazie alle proprietà di immutabilità, unicità e classificazione che contraddistinguono questa caratteristica biometrica.

ANATOMIA DI UNA IMPRONTA DIGITALE

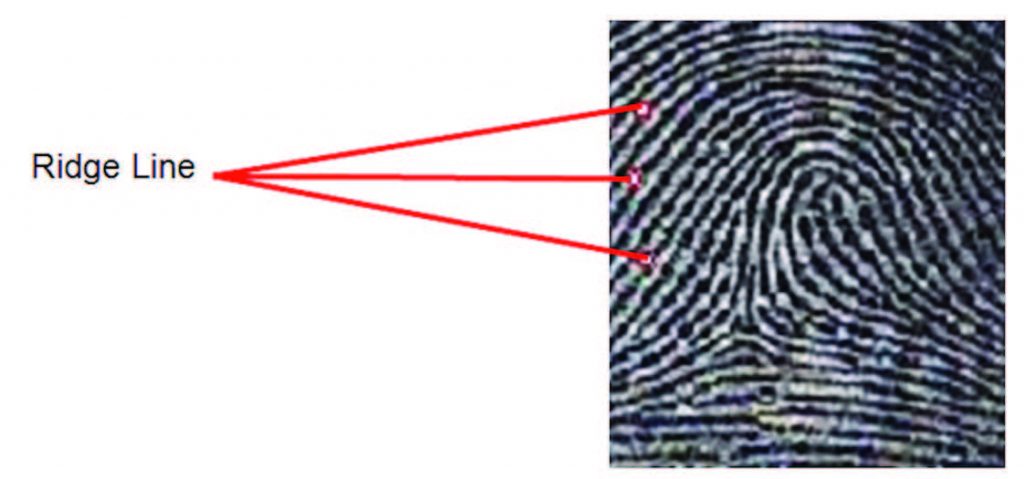

Un’impronta digitale è costituita da un insieme di linee in rilievo e di spazi posizionati sul polpastrello; le prime prendono il nome di creste o ridge line alle seconde si da il nome di valli o valley. Le ridge line (figura 5) scorrono in linee parallele che a volte si intersecano oppure si interrompono, formando un disegno detto ridge pattern.

Figura 5: ridge line.

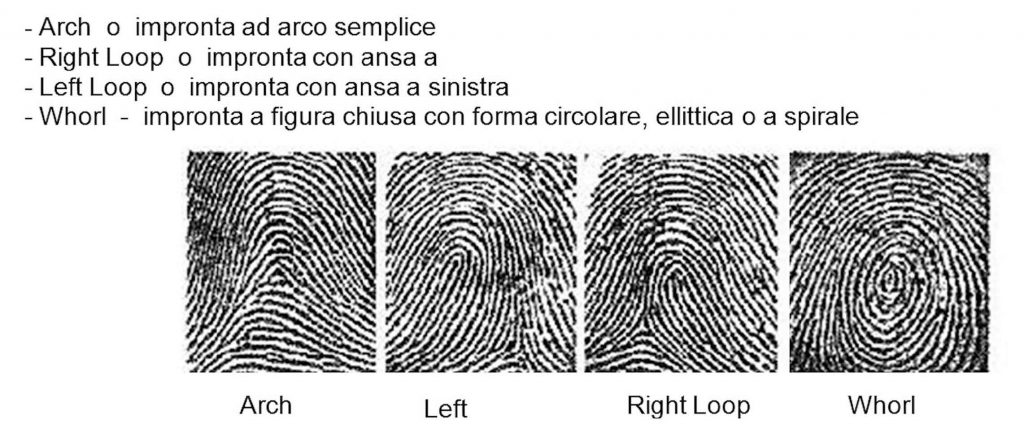

Dalla struttura di una impronta digitale possono essere estratte delle informazioni attraverso due tipi di approcci: uno di carattere globale ed uno di carattere locale. Nell’approccio globale l’attenzione è rivolta alla struttura di alto livello considerando le linee di flusso disegnate dall’andamento delle creste per individuare il modello delle creste (ridge pattern), l’area del modello (pattern rea) e le sue caratteristiche. La figura 6 riporta dei modelli tipici di impronte utilizzati soprattutto per la fase di classificazione di queste all’interno della basi di dati al fine di implementare efficienti algoritmi di ricerca.

Figura 6: esempi di modelli di classificazione delle impronte.

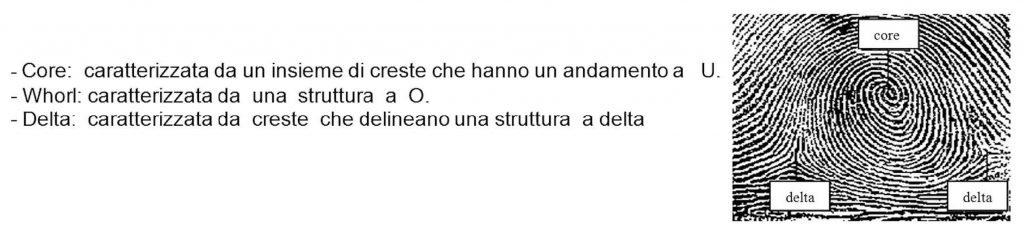

La figura 7 riporta invece alcune macro - caratteristiche tipiche della pattern area. Nell’approccio locale, l’attenzione è concentrata invece su caratteristiche quali minuzie, ridge count, etc...

Figura 7: macro-caratteristiche dell’impronta tipicamente a individuabili all’interno della pattern area.

Le minuzie costituiscono un fattore importante per la discriminazione delle impronte infatti esse sono i punti in cui si ha un comportamento anomalo delle ridge line; La figura 8 riporta alcuni tipi più comuni di minuzie.

Figura 8: alcuni tipi più comuni di minuzie nelle impronte digitali.

Il modello di identificazione delle minuzie prevede di memorizzare per ogni minuzia il tipo, le coordinate (x,y) e l’angolo che la tangente alla minuzia forma con la direzione orizzontale. La maggior parte delle tecniche per il confronto di impronte digitali basate su minuzie, prevedono in una prima fase l’estrazione completa delle minuzie dalle due impronte da confrontare e successivamente il confronto dei due insiemi di minuzie estratti. Un ‘impronta digitale è costituita tipicamente da un centinaio di minuzie, gli apparecchi commerciali ne rilevano in media 20 30 che comunque sono sufficienti per un’identificazione certa. Il ridge-count indica il numero di ridge line intersecate da un segmento avente per estremi due punti A e B, generalmente situati in zone facilmente identificabili dell’impronta, come il centro e una regione singolare.

ACQUISIZIONE DELLE IMPRONTE

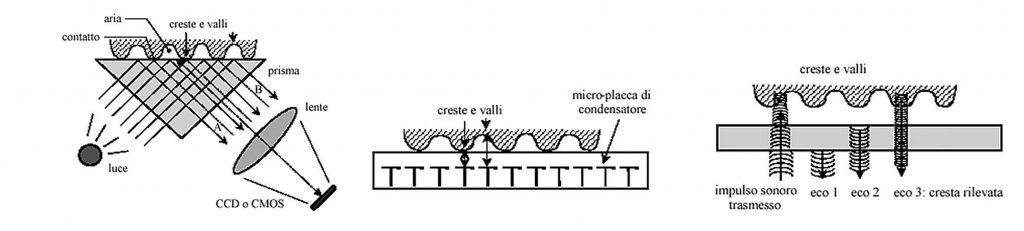

I sistemi biometrici più comuni sono basati su sensori ottici, capacitivi o ad ultrasuoni (figura 9).

Figura 9: principi di funzionamento dei principali lettori di impronte digitali: ottici,

capacitivi ed ultrasuoni.

Le dimensioni del dato biometrico, variano a seconda del formato proprietario utilizzato, ma usualmente sono comprese tra qualche decina di byte e 1kbyte.

LETTORI OTTICI

I lettori ottici sono basati sul cambiamento di riflessione nel punto di contatto delle linee dell’impronta. Le dimensioni tipiche ne precludono l’uso in apparecchi di dimensioni contenute quali portatili, cellulari, etc... La possibilità di miniaturizzazione è limitata a causa della necessità di integrare nell’apparecchio la sorgente luminosa, la superficie di riflessione ed il sensore fotosensibile (camera CCD O CMOS). Sono affidabili ma necessitano di frequente pulizia. Molti modelli incorporano anche sensori per il rilevamento della vita.

LETTORI A CHIP DI SILICIO

Offrono un basso costo ed una elevata possibilità di miniaturizzazione; sono disponibili in varie tipologie che si differenziano per le caratteristiche prese in esame nella misurazione:

- a pressione: sono basati su un trasduttore piezoelettrico che converte la pressione esercitata dal dito durante il processo di autenticazione in una grandezza elettrica. La sensibilità è piuttosto bassa e l’immagine non ben definita.

- capacitivi: si basano sulla differenza di potenziale che si rileva fra le valli e le creste dell’impronta digitale a contatto con una schiera di capacitori. Attualmente risulta la scelta di maggiore tendenza tra i produttori perché fornisce buoni risultati di accuratezza a costi contenuti e con dimensioni ridotte. Un notevole svantaggio di questi sensori deriva dalla sensibilità alle scariche elettrostatiche;

- termici: sono trasduttori in grado di trasformare la differenza di temperatura in differenza di potenziale. Al contatto del polpastrello con il chip viene rilevata la temperatura delle creste e viene assunta la temperatura delle valli uguale a quella dell’ambiente. Si è quindi in grado di rilevare l’immagine dell’impronta, che tuttavia scompare nell’arco di qualche decimo di secondo al raggiungimento dell’equilibrio termico tra chip e dito;

- ad ultrasuoni. Questa tecnica utilizza onde sonore ad alta frequenza che consentono di ottenere un’immagine reale della superficie sotto scansione sfruttando la differente impedenza acustica di pelle, aria e superficie sottocutanea senza soffrire delle limitazioni proprie della rilevazione ottica.

Questi lettori, a fronte di un’ elevata accuratezza, sono di grandi dimensioni ed hanno un costo piuttosto elevato.

ESTRAZIONE DEI DATI

Dopo la fase di acquisizione, l’immagine digitale passa attraverso diversi filtri che hanno lo scopo di ripulirla e individuare in modo chiaro le ridge line e quindi le minuzie. La prima fase è quella di binarizzazione o segmentazione e consiste nel trasformare l’immagine inizialmente in toni di grigio in una immagine binaria. La fase successiva alla binarizzazione è quella di thinning, dove le ridge line vengono rappresentate come linee formate con un solo pixel di spessore. A causa della scarsa qualità dell’impronta originaria, non sempre le ridge line appaiono come continue nell’immagine binaria, per questo sono stati pensati procedimenti che tendono ad eliminare possibili fonti di errori quali buchi e interruzioni.

LA REGISTRAZIONE

Questa fase ha lo scopo di portare tutte le impronte in un unico sistema di riferimento così da facilitare l’applicazione degli algoritmi di matching. Le trasformazioni che vengono applicate sono essenzialmente quelle di centramento dell’impronta e rotazione.

IL MATCHING

Quasto algoritmo si occupa di calcolare uno “score” di bontà tra due insiemi di minuzie ricavate da impronte distinte, sfruttando le microcaratteristiche, ossia le minuzie.

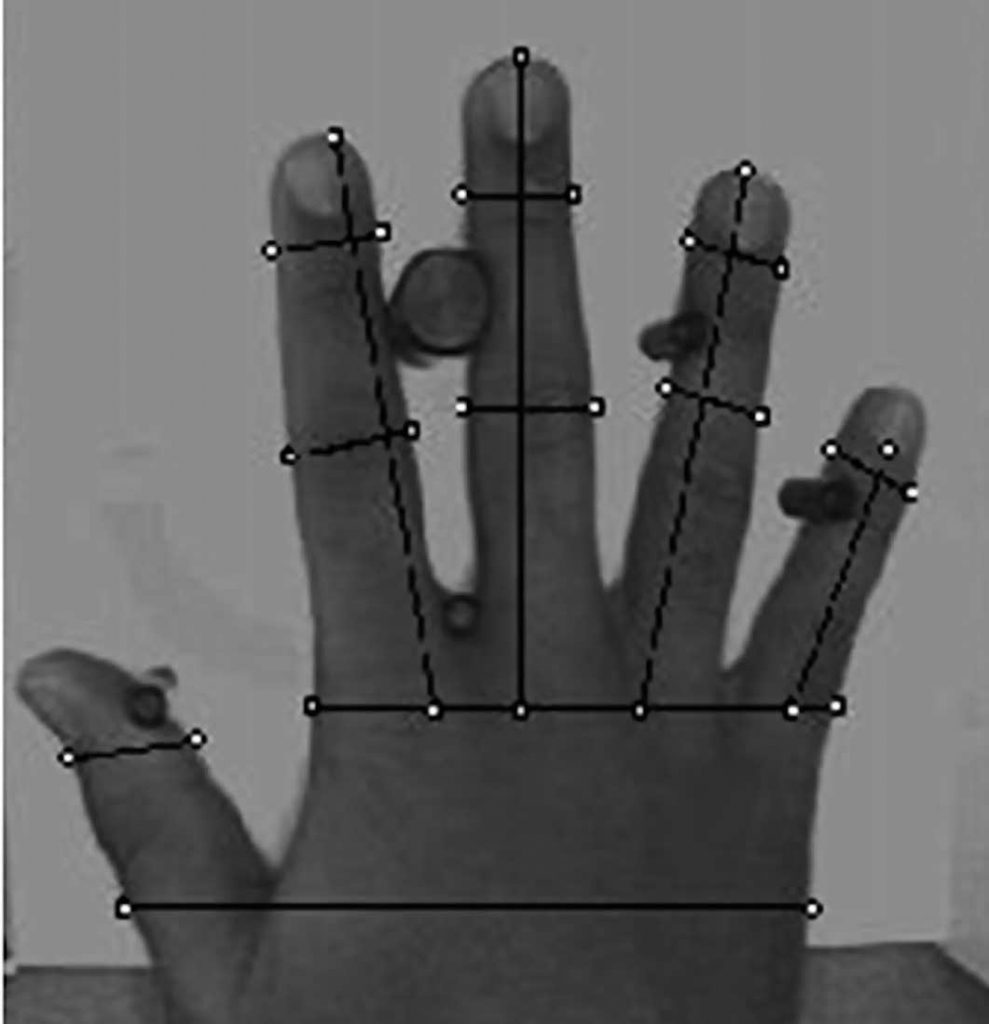

RICONOSCIMENTO DELLA MANO

Il sistema è economico e necessita di pochi byte per il salvataggio del template. La mano è un buon mezzo per verificare l’identità delle persone poiché presenta caratteristiche uniche legate alla lunghezza delle dita, all’ampiezza, allo spessore ed a particolari curvature. La geometria della mano viene registrata e confrontata rapidamente mediante i cosidetti scanner a geometria della mano. Questi tipo di scanner utilizza una tecnica che tramite una luce ad infrarossi, cattura le immagini in bianco e nero della mano in controluce registrandone il profilo ed ignorando i dettagli della superficie. Affinché la mano venga posizionata in maniera corretta vengono posti dei pioli sulla superficie dello scanner (figura 10).

Figura 10: scanner geometria della mano.

La funzionalità di questo sistema biometrico prevede diverse fasi:

- Addestramento con cui l’utente impara a collocare in maniera corretta la mano sullo scanner;vengono rilevate molte misure della mano del soggetto che concorrono alla creazione di un modello, memorizzato per effettuare i successivi confronti.

- Registrazione

Il soggetto posiziona di solito per tre volte consecutive la mano sullo scanner. Il sistema effettua una media aritmetica delle tre sagome generando un “impronta media” che sarà usata come modello nel momento in cui l’individuo dimostra di saper posizionare bene la mano sullo scanner. - Verifica

Durante tale fase l’utente digita un PIN e lo scanner rileva l’impronta corrispondente, dopodiché il soggetto pone la mano sullo scanner e viene realizzato il confronto.

CRITICITÀ

Durante l’arco della vita dell’essere umano le mani tendono a cambiare. Ad esempio la mano più utilizzata tende a diventare più grande ed è maggiormente soggetta ad alterazioni. Per tali motivi i database dello scanner devono essere aggiornati di continuo per tener conto dei possibili mutamenti avvenuti. Fattori ambientali possono inoltre condizionare il riconoscimento, ad esempio quando la mano viene in contatto con la superficie dello scanner l’umidità dell’arto provoca un alone sulla superficie dello scanner che potrebbe indurre degli errori; inoltre il riconoscimento può essere alterato dalle condizioni di illuminazione.

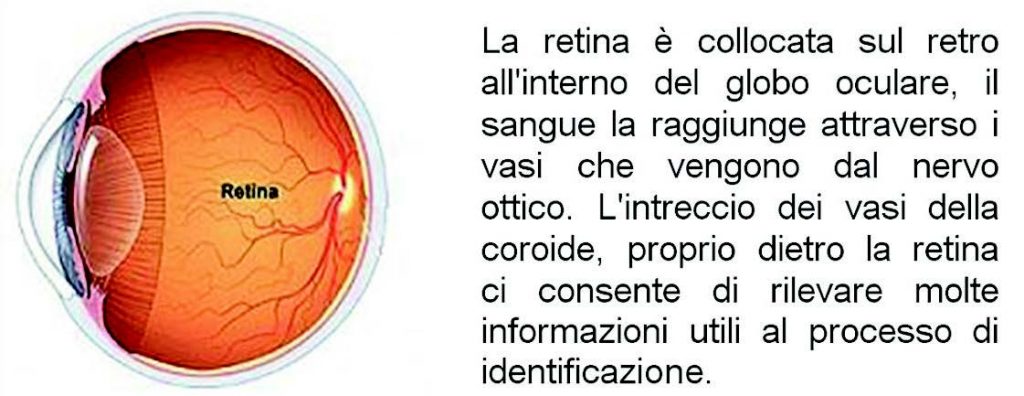

SCANSIONE DELLA RETINA DELL’OCCHIO

Questo metodo fornisce un’identificazione “certa” della persona acquisendo un’immagine interna del corpo della retina dell’occhio. Ogni occhio ha un proprio sistema di vasi sanguigni (figura 11) che è diverso per ogni individuo. Tra le caratteristiche fisiche degli individui la rete vascolare della retina è quella che presenta una stabilità nel tempo molto alta, infatti la sua collocazione interna la protegge dai rischi che derivano dall’ambiente esterno.

Figura 11: struttura dell’occhio e della rete

vascolare.

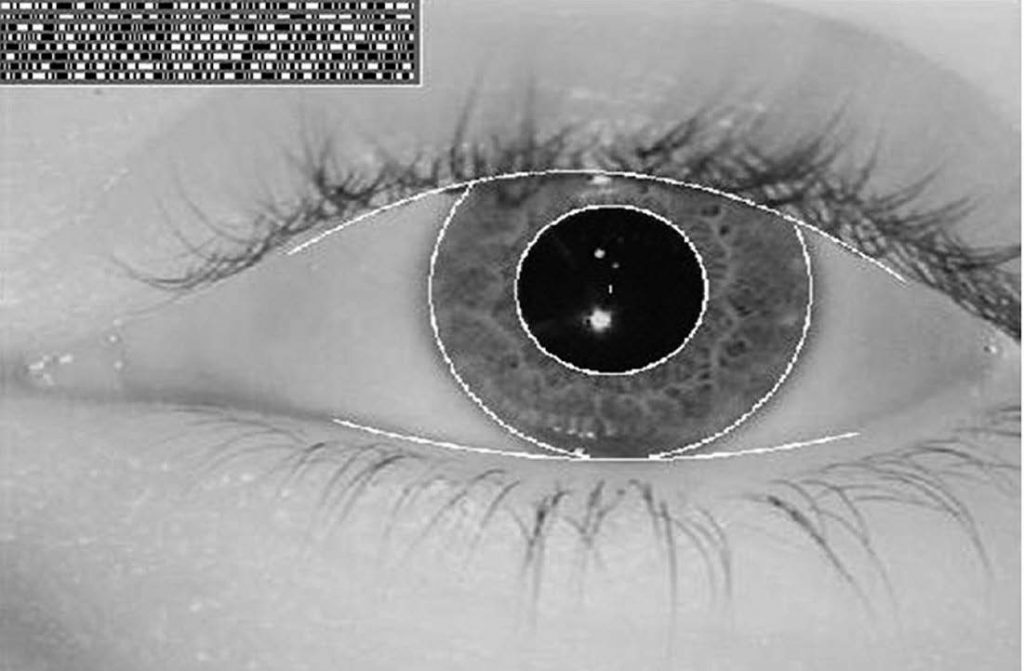

Figura 12: scansione dell’iride.

ACQUISIZIONE DELLA RETINA E SAGOMA DI RIFERIMENTO

La retina è rappresentata attraverso la scansione di una regione detta “Scan Area” o Cerchio di Scansione. La dimensione del cerchio di scansione è scelta per avere una sufficiente luce ed un elevato grado di dettaglio sul “contrasto” anche nel caso di pupilla piccola. Sono state sviluppate diverse tipi di rappresentazioni che tipicamente generano template tra 40 bytes e i 48 bytes di informazioni. Questa tecnica è di solito poco accettata da parte degli utenti a causa della poca distanza a cui si deve posizionare l’occhio rispetto all’apparecchio di rilevazione.

RICONOSCIMENTO DELL’IRIDE

Allo stato attuale è da ritenersi una delle tecniche più precise e promettenti essendo poco invasiva e molto robusta rispetto ai condizionamenti esterni. Grazie infatti alla metodologia adottata per la verifica sono ininfluenti fattori come occhiali e lenti a contatto. L’iride è un organo interno colorato posto intorno alla pupilla ed è ricco di singolarità che la rendono unica. Situata dietro alla cornea è anche immutabile rispetto all’ambiente esterno eccetto per il riflesso che la luce procura alla pupilla. Tipicamente il processo di scansione necessario per la creazione della chiave biometrica (detta Iriscode) prende in considerazione circa 200 caratteristiche distintive: la ricchezza in termini di quantità di dati estraibili consente di ottenere un elevato grado di discriminazione. Il sistema di rilevazione dell’iride è costituito in generale da una videocamera di tipo CCD che acquisisce l’immagine; questa viene preprocessata per localizzarne la posizione e successivamente si effettua una conversione in coordinate polari. Tramite una demodulazione wavelet 2D viene poi estratta una rappresentazione delle minuzie la cui risultante viene usata per effettuare un test di indipendenza statistica tra l’impronta acquisita ed una di quelle presenti nel database fornendo un parametro che permette la conferma o meno dell’identificazione. La dimensione dell’iriscode è di 512 byte e racchiude una grande quantità di informazioni (oltre 200 caratteristriche dette gradi di libertà) tale da permettere una identificazione praticamente certa. Il sistema opera attraverso le tre fasi tipiche dei sistemi biometrici 1) addestramento: si crea il database con la cattura delle immagini degli occhi del soggetto 2) verifica: un immagine dell’utente è acquisita e predisposta per la verifica nel database 3) identificazione: l’immagine acquisita viene confrontata in con quelle in archivio.

RICONOSCIMENTO BIOMETRICO DEL VOLTO

Il riconoscimento delle caratteristiche facciali è una delle tecnologie con più fascino e meno repulsione psicologica da parte degli utenti. A differenza di quasi tutte le altre tecniche biometriche, il riconoscimento del volto può avvenire ad una certa distanza dal soggetto, con o senza la volontarietà di esso, il che, ovviamente, rende questa tecnica particolarmente adatta alle applicazioni di tipo investigativo. Il riconoscimento biometrico del volto si basa sull’acquisizione delle caratteristiche del viso di un soggetto attraverso un dispositivo che è generalmente costituito da una telecamera e la successiva comparazione con una immagine fissa o con sequenze di immagini in movimento. A seconda del tipo di immagine, si opera generalmente una distinzione fra “riconoscimento statico” e “riconoscimento dinamico”. Il riconoscimento statico è impiegato, in linea di massima, nelle applicazioni inerenti l’accesso fisico o logico. La modalità “statica” è caratterizzata, generalmente, da una buona qualità dell’immagine di riferimento memorizzata. Il riconoscimento dinamico, caratteristico delle modalità di sorveglianza può invece avvenire attraverso l’analisi di immagini con sfondi e pose irregolari, ciò comporta notevoli problemi di tipo computazionale aggravati dalla necessità di dovere operare in tempo reale. Indipendentemente dalla modalità statica o dinamica del processo, il riconoscimento biometrico del volto si articola in varie fasi:

- individuazione del volto (face detection)

- segmentazione (segmentation)

- estrazione delle caratteristiche (feature extraction)

- riconoscimento (recognition).

L’idea alla base dell’individuazione del volto è escludere tutte le informazioni non utili, cioè tutto quello che nell’immagine non è un volto. Ciò non è facile come può sembrare perché la differenza fra le regioni del volto e le altre regioni di una scena non sono sempre evidente. La cosa che realmente fa la differenza è che le regioni del volto presentano caratteristiche peculiari come due occhi uno affianco all’altro, due narici appena sotto e, ancora più in basso la bocca. Attraverso una complessa procedura di individuazione e raggruppamento di queste caratteristiche fondamentali è possibile individuare il volto (o i visi) all’interno di una scena che verranno isolati dal contesto attraverso un processo detto di “segmentazione”. L’estrazione delle caratteristiche del volto è la chiave per la fase di “riconoscimento” che avviene attraverso le classiche operazioni di calcolo della “distanza” matematica fra l’immagine digitalizzata e l’archivio delle immagini contenute in un archivio.

IL RICONOSCIMENTO BIOMETRICO 3D DEL VOLTO

Esistono varie tecniche per ricostruire una superficie per punti in tre dimensioni: stereografia, laser scanner, luce strutturata. La stereografia fa uso di due video/foto camere la cui posizione relativa è fissa e nota e che focalizzano nello stesso punto. Gli algoritmi tendono ad individuare punti omologhi del viso estratti dalle due immagini acquisite del viso e con tecniche di triangolazione tentano di ricostruire la posizione nello spazio (3D) di tutti i punti della superficie visibile. Questa tecnica consente ricostruzioni molto accurate ma ha bisogno di una grande potenza di calcolo e di conseguenza i tempi di elaborazione possono essere molto lunghi. La tecnica “Laser Scanner” si basa invece sulla misura dei ritardi nella riflessione di un fascio di luce laser proiettato sul viso. L’entità del ritardo consente di acquisire l’informazione relativa alla “profondità” di ogni punto della superficie interessato dal fascio di luce. Anche in questo caso la ricostruzione è molto accurata ma, dal momento che il fascio di luce deve percorrere linearmente l’intera superficie del viso, i tempi di ricostruzioni 3D sono considerevoli considerando inoltre che, a valle del processo di acquisizione, per l’elaborazione sono richieste notevoli risorse computazionali. Il metodo detto della “luce strutturata” utilizza un proiettore ed una videocamera la cui posizione relativa è fissa e focalizzati entrambi sul viso. Il proiettore proietta sul volto un pattern ovvero una griglia, dalla forma nota. La griglia, deformata dalla superficie del viso, viene acquisita dalla telecamera ed analizzata con tecniche di triangolazioni geometriche in modo da ricostruire per punti la superficie del viso nello spazio. In questo caso la ricostruzione è meno accurata di quella relativa agli altri metodi citati ma, la velocità del processo, è sensibilmente più alta. Dopo aver ricostruito la superficie 3D, come nel processo bidimensionale, inizia una fase di elaborazione (face detection) tesa a determinare se le immagini acquisite sono o meno quelle di un viso. A valle di tale processo sono estratte le caratteristiche biometriche (feature extraction) attraverso misure lineari, di superfici e di volumi di particolari zone del voto e si costruisce un vettore numerico che rappresenta la “firma biometrica” del volto stesso.

GLI STANDARD DEI SISTEMI BIOMETRICI

Uno dei maggiori problemi nella diffusione delle tecnologie biometriche è stato l’alto grado di disomogeneità dei sistemi in produzione. A livello di interfacce applicative dei sistemi biometrici, negli ultimi anni sono stati compiuti degli importanti passi in vanti; si riportano di seguito le tappe più significative:

- 1998 nascita del consorzio BioAPI, con lo scopo di definire delle Application Programming Interface (API) standard per il mondo biometrico; tra i soci del consorzio più di un centinaio di aziende, tra operatori del settore, utenti, system integrator, organizzazioni militari, e organizzazioni istituzionali.

- 2000 - 2001 pubblicazione delle BioAPI versione 1.0 e 1.1. L’interfaccia BioAPI consente ad una applicazione di colloquiare con i dispositivi biometrici dei diversi fornitori in modo uniforme, semplificando il progetto, l’evoluzione e la manutenzione dei sistemi sviluppati.

- 1999 - 2000 un gruppo di lavoro sponsorizzato dal NIST (National Institute of Standards and Technology - U.S.) e dal Biometric Consortium (U.S.), ha sviluppato il CBEFF, documento che descrive la struttura di dati necessaria per supportare le tecnologie biometriche in una maniera comune, indipendentemente dall’applicazione e dal tipo di uso.

- Nel 2001 viene approvato dall’ANSI, l’ X9.84-2000 (Biometrics Management and Security for the Financial Services Industry) un documento orientato alle procedure di sicurezza nell’industria finanziaria in relazione all’adozione di tecnologie biometriche.

- Standard ISO 7816-11

Questo standard, sviluppato da ISO/IEC JTC1/SC177WG4, tratta aspetti quali l’uso dell’ISO/IEC 7816-4 ai fini della verifica di identità su base biometrica; affronta problematiche di sicurezza; presenta esempi per l’uso dell’ISO/IEC 7816-4 ai fini della verifica di identità su base biometrica. Nel futuro l’aderenza a standard affermati assumerà senz’altro un ruolo sempre più importante con grossi benefici per la manutenzione, evoluzione, ed espansione di sistemi, nonché per l’interoperabilità di diverse applicazioni. Sforzi significativi sono tuttora in corso nei diversi gruppi di lavoro ISO per la definizione di standard nel di riferimento per modelli relativi alle diverse tecnologie biometriche.

IL PROBLEMA DELLA TUTELA DELLA PRIVACY

Il rischio dell’identificazione basata su dati biometrici come la lettura dell’ iride o impronte digitali é che informazioni personali cadano in mani sbagliate. Questo ha indotto a prevedere rigorose cautele per la tutela delle privacy. Per esempio, i sistemi di rilevazione delle impronte digitali, non possono dar luogo a schedature; le informazioni raccolte devono essere cifrate, cancellate dopo un certo periodo e rese accessibili solo per l’autorità giudiziaria o di polizia. In questo contesto, l’uso di smartcard per la memorizzazione dei dati biometrici di riferimento, oltre a garantire buone prestazioni nelle operazioni di identificazione del titolare, costituisce una valida alternativa alla creazione di banche dati in cui memorizzare i template e permette di evitare i potenziali impatti sulle norme che tutelano la privacy. Quando si utilizzano le smartcard per la memorizzazione dei dati personali, l’informazione privata e personale rimane in possesso del titolare e viene utilizzata solo quando necessario per accedere a servizi ben identificati.

Articolo estremamente interessante. Ciò che è semplice all’Uomo è complicato alla macchina. Se un bambino, anche piccolo, vede un volto in fotografia, poi egli saprà riconoscere la persona sia se la foto è tagliata, ruotata o modificata. Per la macchina è tutto più complicato.

E il discorso è valido anche per altre caratteristiche, come la voce, gli occhi, le impronte, ecc.

Tempo fa ho provato ad allestire un database di persone (diciamo miei amici e conoscenti) con relativa foto. Sottoponevo poi una immagine al programma ed esso riusciva a dirmi a quale individuo corrispondeva nel database. Se poi il nome non era compreso in archivio, l’algoritmo mi forniva la persona più somigliante (diciamo…….).

Le foto nel database, però, dovevano sottostare ad alcune regole: essere in scala di grigi, essere in posizione frontale, eccetera.

E’ un settore molto interessante.

Ottimo articolo, completo che permette di avere una visione globale delle varie tipologie dei sensori biometrici.

Tra l’altro ho sentito che probabilmente saranno inseriti come controlli negli uffici pubblici per ridurre il problema della rilevazione delle presenze.