Search Results for: protezione codice

La protezione del codice è uno strumento ampiamente utilizzato nei prodotti elettronici moderni, permette di tutelarsi non solo dalla copia del prodotto, ma anche da possibili modifiche del software non previste. Il microcontrollore LCP1700 mette a disposizione un meccanismo detto Code Read Protection in grado di abilitare differenti livelli …

Consentire ai dispositivi di connettersi a Internet li espone a una serie di gravi vulnerabilità se non sono adeguatamente protetti. La sicurezza IoT comprende tecniche, strategie e protocolli. In questo articolo parleremo di come l'IoT sia un punto debole per …

Analizziamo in questo articolo per la rubrica Firmware Reload alcuni semplici accorgimenti per evitare di perdere i propri dati memorizzati su dispositivi di memoria flash. La maggior parte dei sistemi embedded utilizza dispositivi flash di tipo NOR per la memorizzazione …

Le applicazioni orientate al mondo embedded hanno la necessità di utilizzare sistemi di protezione? L’argomento mi sembra abbastanza interessante. Credo che qualsiasi azienda ha la necessità di proteggere il proprio lavoro, pensiamo ad alcune realtà asiatiche che nella copia hanno fatto un proprio proficuo business. L’esigenza è particolarmente sentita: qualsiasi azienda …

IOTA è un protocollo decentralizzato per micro-transazioni e orientato verso l'Internet of Things (IoT). La base di tutto è il Tangle, simile alla blockchain ma molto più versatile, che consente di effettuare transazioni sicure di pagamento machine-to-machine e provvedere ad una conservazione …

Fitness tracker, smartwatch, occhiali intelligenti e dispositivi per il monitoraggio medico, sono solo alcune delle applicazioni del settore wearable. Al centro di ogni progetto inerente questa categoria si trova una scheda elettronica, elemento fondamentale che determina potenza, consumi, connettività e …

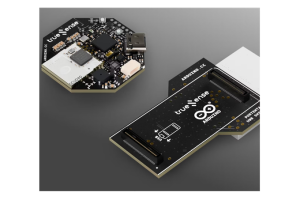

Arduino ha recentemente ampliato la sua gamma di prodotti introducendo Arduino Stella e Portenta UWB Shield, due dispositivi che sfruttano la tecnologia Ultra-Wideband (UWB) per offrire soluzioni di tracciamento in tempo reale con elevata precisione. Grazie alla loro progettazione avanzata …

La scelta tra Intelligenza Artificiale open source e proprietaria rappresenta un passaggio caratterizzante aziende e sviluppatori che vogliono integrare queste tecnologie nei loro progetti. Ogni opzione presenta vantaggi e limitazioni che influiscono su fattori chiave come personalizzazione, costi, facilità d’uso …

Nel contesto dei microcontrollori, ARM ha rivoluzionato il settore offrendo soluzioni che combinano alte prestazioni e basso consumo energetico. La loro architettura avanzata e la capacità di adattarsi a diverse applicazioni li rendono essenziali per una vasta gamma di dispositivi, …

Renesas è leader nell'industria dei semiconduttori, con una lunga storia ed un'ampia esperienza nel settore, avendo ereditato la sua expertise da aziende come Hitachi, Mitsubishi Electric e NEC. Tra la vasta gamma di prodotti, troviamo la famiglia di microcontrollori Renesas …

Zephyr OS è un sistema operativo in tempo reale (RTOS) open source, progettato per supportare i dispositivi IoT con il minimo ingombro. Come molti sapranno, esiste già un RTOS largamente utilizzato il cui nome è FreeRTOS. Ci si potrebbe allora …

Transcend Information Inc., leader mondiale nel settore delle memorie e delle soluzioni di storage, ha sempre puntato sull'innovazione tecnologica per mantenere il suo vantaggio competitivo nel settore di riferimento. Una delle tecnologie chiave che ha permesso a Transcend di eccellere …

Alla conferenza Spectra 2024, Particle, leader nell’Internet of Things (IoT), ha presentato cinque nuove innovazioni, espansioni hardware e soluzioni software per dispositivi intelligenti, incluse un’espansione per Raspberry Pi denominata M-HAT, l'involucro M1 Enclosure con grado di protezione IP67, l’EtherSIM+ ed …

La crescente domanda di case intelligenti ha portato allo sviluppo di sistemi di automazione domestica accessibili e personalizzabili. Questo articolo, suddiviso in due parti, vuole delineare in maniera generale come si può procedere alla progettazione di un sistema di automazione …

L'Industria 4.0 sta trasformando il settore manifatturiero grazie all'uso di tecnologie sempre più avanzate come l'Internet delle Cose, l'Intelligenza Artificiale, il Machine Learning, e il cloud computing. L'evoluzione non è solo tecnica, ma coinvolge anche aspetti culturali e organizzativi. In …

I digital twin rappresentano una replica digitale di macchine o processi industriali, permettendo il monitoraggio, la simulazione e l'ottimizzazione delle operazioni in tempo reale. Attraverso l'uso di strumenti open source come OpenModelica, ROS, Digital Twin Builder e AnyLogic PLE, le …

Il concetto di monitoraggio della catena del freddo è stato al centro dell'attenzione mondiale nel 2020, quando sono stati distribuiti i primi vaccini contro il COVID-19 che necessitavano di mantenere temperature ultra fredde tra -90°C e -60°C. Tuttavia, la necessità …

Il mondo dell'Internet of Things (IoT) può sembrare complesso, ma grazie a piattaforme come Arduino e Raspberry Pi, è possibile avvicinarsi a questo settore con progetti semplici e alla portata di tutti. In questo articolo, esploreremo alcune idee di base …

In questo articolo, viene descritto il progetto/tutorial di un controllo accessi da remoto basato sulla verifica delle impronte digitali controllate dal lettore di impronte di uno smartphone. Lo smartphone funge da sottosistema biometrico di autorizzazione all’accesso. L’impronta digitale viene acquisita …

In un sistema di energia solare fotovoltaico, il regolatore di carica è una delle parti fondamentali, progettato per proteggere e ricaricare la batteria del sistema. Ci sono ancora molte comunità rurali e remote dove la linea di trasmissione della rete …