In nessun altro settore il movimento verso la digitalizzazione è evidente come in quello industriale. L'ambiente della produzione è in continua evoluzione — è connesso e la comunicazione tra le varie divisioni aziendali o addirittura tra un’azienda e l’altra è in aumento. C'è un vivace scambio di dati, innumerevoli e diversi, tra tutti i componenti dell’azienda, che siano uomini o macchine.

Introduzione

Mentre in passato erano solo i singoli macchinari a essere interconnessi, nel futuro la rete sarà onnipresente — dai singoli sensori e attuatori, alle macchine e ai sistemi completi. Grazie alla transizione verso la digitalizzazione guidata da Industria 4.0 o “Industrial Internet of Things” (IIoT), saranno connesse tutte le parti in gioco nella produzione. L’ethernet e l’ethernet industriale si stanno ponendo sempre più velocemente come standard essenziali di comunicazione, dato che presentano vantaggi decisivi rispetto ai precedenti bus di comunicazione locale, come una maggior velocità di trasferimento dati e più alta affidabilità. Inoltre, l’ethernet industriale offre la possibilità di portare l'intera tecnologia di comunicazione all'interno di un network (dal sensore al cloud) verso uno standard unico. L’IIoT integra l'ethernet classica con funzioni real-time e determinismo. Parliamo di “time sensitive networking” (TSN), un'associazione di molti sotto-standard che sono in via di sviluppo all'interno del framework del gruppo di standardizzazione IEEE 802 (Time Sensitive Networking Task Group) e che definisce i meccanismi per la trasmissione dati con la minima latenza possibile o ad alta disponibilità. La base di queste reti TSN, tuttavia, è costituita da innumerevoli sensori, dispositivi e sistemi che sono sempre più dotati di intelligenza artificiale e che nel futuro saranno in grado di prendere decisioni proprie. Questo tipo di sistemi autonomi e l'aumento del volume di dati che ne risulta si presentano con sfide estreme ai produttori di apparati dedicati, specialmente nei campi dell'IT e della cyber-sicurezza. In futuro, le zone ben-isolate riservate alle macchine dovranno essere aperte e accessibili alla comunicazione verso il resto del mondo. La domanda per la cybersecurity sta acquisendo un'importanza sempre maggiore in confronto all'affidabilità di processo o alla disponibilità produttiva, con una forte interdipendenza reciproca di queste due. Questa non è, comunque, l'unica ragione per un aumentato interesse verso la cybersecurity. Anche i recenti incidenti come nei casi di Stuxnet, Wanna Cry, o l'attacco al Bundestag Tedesco hanno rappresentato una spinta enorme verso la sensibilizzazione su questo tema. Tuttavia, a causa degli obiettivi di protezione per confidenzialità, integrità e disponibilità, la cybersecurity è una materia complessa. La confidenzialità è possibile solo quando viene impedito il recupero non autorizzato delle informazioni. L'integrità comprende sia la correttezza dei dati (integrità dei dati) sia il funzionamento corretto del sistema (integrità di sistema). La disponibilità è riferita al grado di funzionalità dei sistemi di information technology; cioè, definisce se i sistemi sono utilizzabili in ogni momento e se anche l'elaborazione dei dati avviene correttamente. Ulteriori traguardi nel processo di protezione, come l’autenticazione e l'autorizzazione, chiariscono l'identità degli utenti e i relativi privilegi di accesso alla fonte sicura dei dati. Meccanismi di Commitment/non-repudiation garantiscono che i partecipanti alla comunicazione non respingano messaggi.

Perciò la cybersecurity ha a che fare con problemi continuamente mutevoli e questo, nel ciclo di vita di dispositivi, sistemi e reti, rappresenta un problema. Dato che si scoprono di continuo nuove vulnerabilità e nuovi metodi di hacking, si rende necessario l’aggiornamento continuo dei dispositivi e sistemi nei punti deboli identificati. Per questo, i sistemi devono essere progettati per consentire l'aggiornamento sicuro delle funzioni fondamentali e quindi risultare permanentemente protetti. Tuttavia, per produttori di auto e sviluppatori di simili sistemi, implementare nelle proprie applicazioni requisiti di sicurezza costantemente in evoluzione è molto difficile, dato che questo è un soggetto molto ampio e pertanto va oltre lo scopo del loro vero lavoro. Per questo, ha senso lavorare assieme a esperti competenti in IT e sicurezza fin dalle prime fasi dello sviluppo. Altrimenti, c'è il rischio che vulnerabilità non rilevate possano provocare danni di levatura del tutto superiore ai benefici potenziali offerti dai nuovi prodotti e tecnologie o addirittura, nel peggiore dei casi, mettere in pericolo il loro business.

Tradizionalmente, la cybersecurity è stata percepita come un argomento IT che richiedeva l'implementazione di sistemi operativi sicuri, protocolli di rete e applicativi, firewall, e altre soluzioni di prevenzione dall'intrusione in rete. Tuttavia, come risultato della transizione verso la digitalizzazione, nel futuro le macchine dovranno essere il più possibile intelligenti e autonome, con più funzionalità, più connettività e, allo stesso tempo, gestire un volume di dati più elevato. Di conseguenza, la valutazione del rischio di sistema ha assunto un’importanza maggiore. Anche se in passato alcuni sistemi non richiedevano sicurezza o protezione, oggi sono esposti in modo critico ad attacchi che li possono paralizzare. Per i produttori di sistemi così promettenti, è importante verificare e valutare le potenziali vulnerabilità e prendere le appropriate misure di protezione.

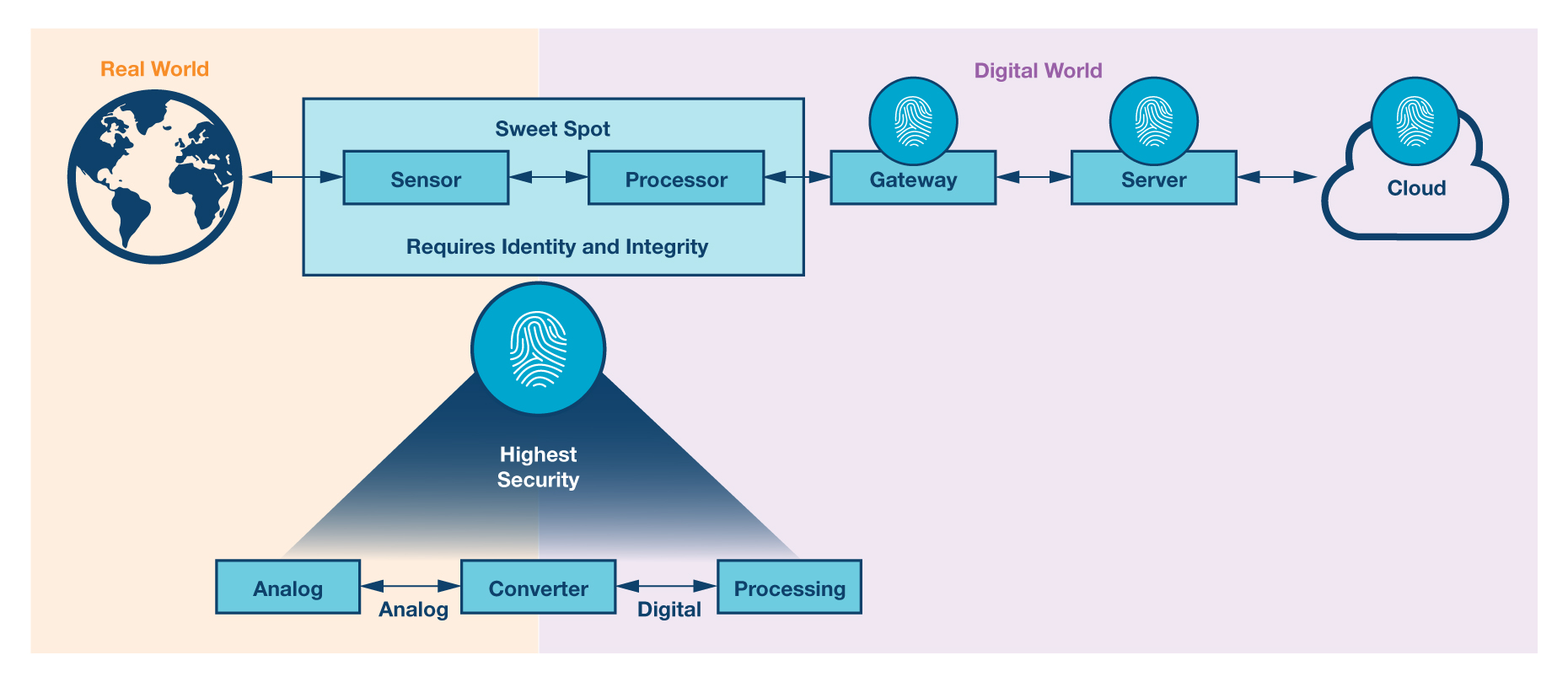

L'implementazione delle funzioni di sicurezza appropriate dovrebbe avvenire il più presto possibile, preferibilmente proprio all'inizio della catena di segnale del sistema; cioè, al punto di transizione dal mondo reale, fisico, a quello digitale. Questo passaggio è il cosiddetto “ sweet spot”, e pare si tratti del punto più interessante della catena di segnale. Di solito, questo punto è costituito da un sensore o da un attuatore. Qui, la complessità di codifica dei dati affidabili è di solito relativamente bassa, il che può anche aumentare il livello di confidenza nelle decisioni basate-sui-dati. Tuttavia, come illustrato in Figura 1, questo sweet spot richiede un alto livello di identità dell’hardware e di integrità dei dati, per poter raggiungere il più alto livello di sicurezza dati e quindi la confidenza dei sistemi operativi nel proteggere i dati stessi. L'implementazione delle identità e integrità già a livello di hardware— cioè, con le caratteristiche di protezione già incorporate nel silicio — offre l'approccio più promettente per generare la sicurezza dei dati necessaria. Qui ha inizio la cosiddetta “root of trust”.

Figura 1: lo “sweet spot”: il punto a più elevata sicurezza nella transizione dal mondo analogico a quello digitale.

La Root of Trust

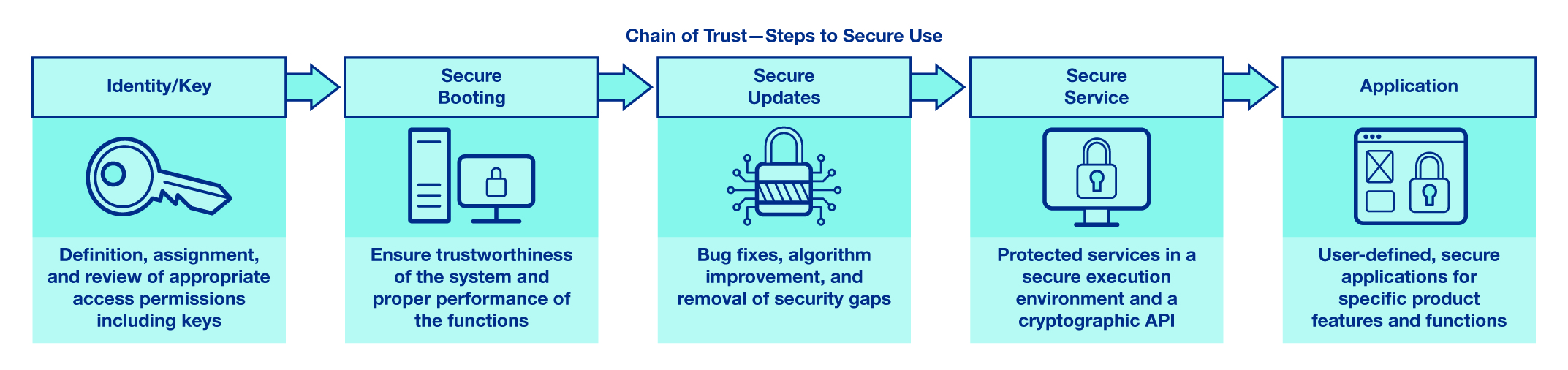

La root of trust è un insieme di funzioni di sicurezza correlate che controlla il processo crittografico nei dispositivi come un'unità di elaborazione del tutto separata. In questo caso, di solito viene generata una trasmissione dati sicura controllando i componenti hardware e software in passi successivi. La sequenza dei singoli passi, come illustrato in Figura 2, assicura che la comunicazione dati proceda come desiderato e rimanga integra. Di conseguenza, si può ritenere che l'applicazione sia ben protetta.

La messa in sicurezza di un'applicazione affidabile, non-vulnerabile si realizza utilizzando in fase iniziale la propria identità o la propria chiave. Qui sono assegnate e verificate le autorizzazioni di accesso dei dispositivi o delle persone. Nonostante identità e chiavi siano già stabilite, sono sempre gli elementi più critici in questo primo passaggio della root of trust, poiché il dispositivo è sicuro tanto quanto lo è la protezione della chiave. Per questo motivo, è necessario implementare funzioni di protezione supplementari, per assicurare la conservazione sicura della chiave e l'invio al destinatario corretto.

Per essere in grado di proteggere da un accesso indesiderato le funzionalità effettive dei dispositivi, quando quest'ultimi vengono avviati è necessario procedere a un boot sicuro. L'autenticazione e la successiva decifratura del software garantiranno la protezione dei dispositivi contro attacchi e manipolazioni. Senza un boot sicuro, per i potenziali hacker l'intrusione, la manipolazione e l'esecuzione di codici soggetti a errore risultano relativamente facili.

Gli aggiornamenti sicuri rappresentano un passaggio importante nel gestire l'ambiente applicativo in costante evoluzione e le vulnerabilità di sicurezza emergenti. Nel momento in cui vengono scoperte nuove vulnerabilità hardware o software, si dovrebbe porre rimedio il più presto possibile aggiornando i dispositivi, soprattutto prima che gli attacchi possano causare danni maggiori. Gli aggiornamenti sicuri vengono eseguiti anche per correggere qualsiasi errore di prodotto o per implementare dei miglioramenti.

Per far sì che un ambiente sicuro possa funzionare, sono necessari servizi di sicurezza aggiuntivi come le API (application programming interface) crittografiche. Vanno incluse anche caratteristiche di protezione come codifica, autenticazione e integrità.

Tutte queste funzioni di sicurezza dovrebbero essere collocate in un ambiente esecutivo protetto e separato rispetto a quello delle effettive applicazioni del dispositivo, per assicurarsi che non vi siano errori di programma che potrebbero causare danni agli apparati.

Cybersecurity, un aspetto sempre più importante per i produttori di semiconduttori

I produttori di semiconduttori come Analog Devices, Inc. (ADI), uno dei fornitori leader di mercato prodotti avanzati per i megatrend di IIoT e Industria 4.0, si stanno impegnando da molto tempo nel campo della cybersecurity. Per soddisfare le aumentate richieste di sicurezza, Analog Devices cerca di incorporare il concetto di root of trust nei propri prodotti e sviluppi. Il traguardo consiste nell'essere in grado di offrire prodotti appropriati a prova di attacco per le aree o industrie di interesse, assicurandosi in questo modo il più elevato livello di fiducia dei clienti e apportando un significativo aumento di valore alle rispettive applicazioni. Ciò significa, fondamentalmente, introdurre sicurezza laddove esista un collegamento a una rete. Questo si riferisce principalmente ai prodotti a semiconduttore destinati al settore delle comunicazioni, in particolar modo ethernet industriale e componenti TSN. Inoltre, la sicurezza è altrettanto inevitabile ogniqualvolta su un chip sia presente un sistema integrato; cioè, quando un microprocessore gestisce funzionalità essenziali.

Un fattore decisivo per i produttori è poter cooperare sin dall'inizio con i clienti che possono già trovarsi nella fase di definizione dei propri progetti. Ciò consente di includere nel processo di elaborazione i più basilari requisiti di sicurezza, proteggendo l'intera catena di segnale. In questo modo, i controlli di identità possono essere inseriti già a livello fisico, direttamente al nodo di sensore della catena di segnale, il ché garantisce una maggior confidenza nella sicurezza della comunicazione dati. È per questo motivo, tra l’altro, che Analog Devices ha esteso la propria esperienza nella cyber-sicurezza acquisendo la divisione Cyber Security Solutions (CSS) di Sypris Electronics. Grazie a questa acquisizione, è stata creata un’azienda prestigiosa di tecnologie altamente sicure per cybersecurity e fornitura di servizi di sicurezza, che in futuro permetterà ad Analog Devices di offrire ai propri clienti soluzioni di sicurezza altamente flessibili, affidabili e integrate a livello di sistema. Con la generazione/gestione sicure della chiave, boot sicuro, aggiornamenti sicuri, accesso sicuro alla memoria e debug sicuro, queste cosiddette soluzioni di sicurezza CSS vanno oltre le tecnologie tradizionali di codifica. Offrono un'alternativa completamente integrata alle soluzioni crittografiche classiche e in futuro permetteranno di realizzare senza alcuno sforzo piattaforme hardware altamente sicure, incrementando notevolmente il valore dei prodotti offerti ai propri clienti.

La tecnologia di cybersecurity CSS, o piuttosto tutte le sue funzioni di sicurezza, è normalmente implementata su un sottosistema basato su FPGA che funziona in parallelo alle stesse funzioni applicative del chip. Questa è definita “trusted execution environment” (TEE), come illustrato in Figura 3.

L'implementazione basata su FPGA permette il facile aggiornamento dei dispositivi in field, eliminando ogni potenziale vulnerabilità di prodotto con uno sforzo limitato. A differenza delle tecnologie di codifica basate su software, questa soluzione hardware utilizza un processore dedicato per il calcolo degli algoritmi di codifica e una memoria dedicata per tenere al sicuro le chiavi. L'accesso alla memoria dedicata è possibile soltanto attraverso il processore dedicato. Utilizzando componenti dedicati, il TEE e tutte le operazioni sensibili si possono isolare dal resto del sistema, aumentando la velocità di esecuzione delle funzioni di codifica e riducendo in modo significativo, nel contempo, il potenziale terreno di attacco per gli hacker.

Questo metodo previene qualsiasi accesso non autorizzato al resto del chip, mentre l'accesso alla funzionalità crittografica ha luogo attraverso l'interfaccia API. Ne consegue la possibilità di raggiungere un livello di sicurezza molto elevato.

Conclusione

La cybersecurity e la protezione da possibili attacchi dei sistemi tecnici sono elementi chiave nella transizione verso la digitalizzazione, specialmente nell'industria dell'automazione. A causa della mancanza di regolamenti e, soprattutto, di scarse conoscenze nel campo della cybersecurity, molte aziende hanno ancora una grande incertezza su come affrontare questo aspetto importante. La valutazione dei rischi (accettabili) per i propri processi è soltanto l'inizio, ma un punto centrale. Ma come sarebbe possibile far radicare ulteriormente il concetto di cybersecurity nelle aziende e nei relativi prodotti? Le aziende produttive dipendono soprattutto dal supporto di esperti e dal relativo know-how. Analog Devices ha affrontato questi aspetti da lungo tempo e si è riproposta di sviluppare un portafoglio di prodotti che faciliti l'introduzione delle soluzioni di sicurezza e costruisca attendibilità per procedere con l'introduzione di Industria 4.0 e IIoT. Queste includono lo sviluppo di soluzioni chiavi in mano, basate su hardware, che permettono ai clienti di integrare facilmente la sicurezza dei dati nei propri prodotti. Potendo fruire di numerosi vantaggi rispetto alle tecnologie di codifica basate su software, i produttori di semiconduttori si stanno concentrando sempre di più sulle soluzioni di crittografia basate su hardware per supportare soluzioni tecnologiche all'avanguardia e proteggerle dagli attacchi indesiderati. Per la maggior parte delle applicazioni sensibili, dove sicurezza e affidabilità sono fattori critici, come in automazione industriale, automotive, energia, e nei mercati a infrastruttura critica, è possibile offrire il più elevato livello di protezione.

A cura di Thomas Brand

Analog Devices, Inc.

Come l’articolo dimostra, l’approccio ai temi della sicurezza deve partire dal livello più basso di ogni applicazione, in particolare dagli stessi componenti elettronici utilizzati nel sistema.