Analizziamo in questo articolo una Smart Grid e le proposte di Freescale (NXP).

Gli attacchi ai computer sia pubblici che privati da parte di virus, rootkit, trojan, worm, keylogger, bot e altri software dannosi, sono stati da sempre al centro dell’attenzione di hacker ed esperti di sicurezza informatica. Nel corso degli anni l’infrastruttura di rete mondiale ha conosciuto un rapido aumento del numero di vulnerabilità. Risultando scontata la crescente necessità di una maggiore sicurezza, i governi di tutto il mondo hanno riconosciuto le vulnerabilità esistenti e la necessità di proteggere l’infrastruttura di rete. Per cercare di risolvere il problema, sono stati sviluppati regolamenti e standard in modo da garantire che vengano adottate le giuste misure di sicurezza. Come una delle risorse fondamentali di qualsiasi nazione, la protezione dal crescente numero di tentativi di attacco e di successo sulla rete e dei suoi sistemi di monitoraggio è (o dovrebbe essere) una priorità nazionale per tutti i paesi industrializzati. Ad oggi, la connettività di rete nei soggetti industriali più disparati, compresi i servizi elettrici, ha esposto molte comunicazioni digitali (dagli uffici alle macchine industriali) a minacce di attacchi informatici, in più quando miglioramenti e avanzamenti lungimiranti tra cui “smart grid”, “smart meters” e altre innovazioni vengono considerate, la sicurezza è la preoccupazione principale.

SMART GRID

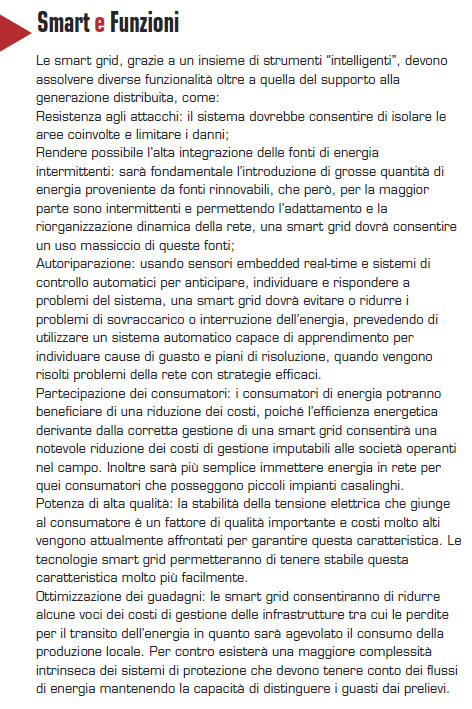

Una “Smart Grid” (rete intelligente) in ingegneria elettronica e delle telecomunicazioni, può essere definita come l’insieme di una rete di informazione e di una rete di distribuzione di energia elettrica, per poter consentire la gestione della rete in maniera “intelligente“ sotto vari aspetti/funzionalità, come, ad esempio, una gestione efficace ed efficiente della distribuzione di energia elettrica e di un uso più razionale dell’energia, riuscendo a minimizzare al contempo eventuali sovraccarichi e variazioni della tensione elettrica intorno al suo valore nominale. Questo può essere attuato mettendo in conto un diverso sistema di generazione dell’energia che non preveda solo la presenza di generazione centralizzata connessa, come di consueto, alle grandi reti di trasmissione dell’energia, ma anche una forte presenza di sistemi di generazione distribuiti (anche di piccola taglia), situati nei nodi periferici delle reti di distribuzione. Tenendo sempre presente che in una tale struttura, in genere, i sistemi di generazione dovrebbero essere a “maglia” e non ad albero, come quelli attuali che tradizionalmente sono progettati per flussi energetici unidirezionali (ovvero dal centro verso i nodi periferici). Un esempio di quanto appena detto è riportato in Figura 1 in cui si può vedere l’organizzazione concettuale di una SG.

Figura 1: Distribuzione di una Smart Grid

La smart grid non è una singola rete ma un’interconnessione di molteplici reti, che hanno il compito di mettere in contatto diverse strutture dei produttori di energia su vari livelli e con una coordinazione automatica, visto che ad oggi si connettono manualmente alla rete nazionale e si organizzano autonomamente. Perciò, la smart grid aumenta la connettività, l’automazione e la coordinazione tra vari fornitori, consumatori e reti, permettendo di compiere al meglio i lavori di trasmissione e distribuzione dell’energia. Una rete intelligente, quindi, è dotata di un sistema di gestione e comunicazione intelligente in grado di poter gestire in maniera ottimale/sicura, per esempio, situazioni in cui le reti di distribuzione siano oggetto d’inversione dei flussi di energia dai nodi periferici distribuiti sul territorio (generazione distribuita) verso il centro del sistema; oppure, dal momento che le fonti rinnovabili per loro natura non sono programmabili, la generazione distribuita richiede una gestione ottimale del sistema elettrico complessivo in modo tale da consentirgli di gestire localmente eventuali surplus di energia e poterli redistribuire in altre aree nelle quali si possono presentare dei deficit; o anche gestendo opportuni sistemi di accumulo in modo dinamico ed in tempo reale, regolando costantemente la generazione relativa alle centrali allacciate alle reti di trasmissione nazionale (produzione centralizzata). Concettualmente, una SG può essere vista come un’evoluzione delle reti di energia elettrica che dal XX secolo “diffondono” l’energia da pochi generatori e centrali verso un grande numero di utenti.

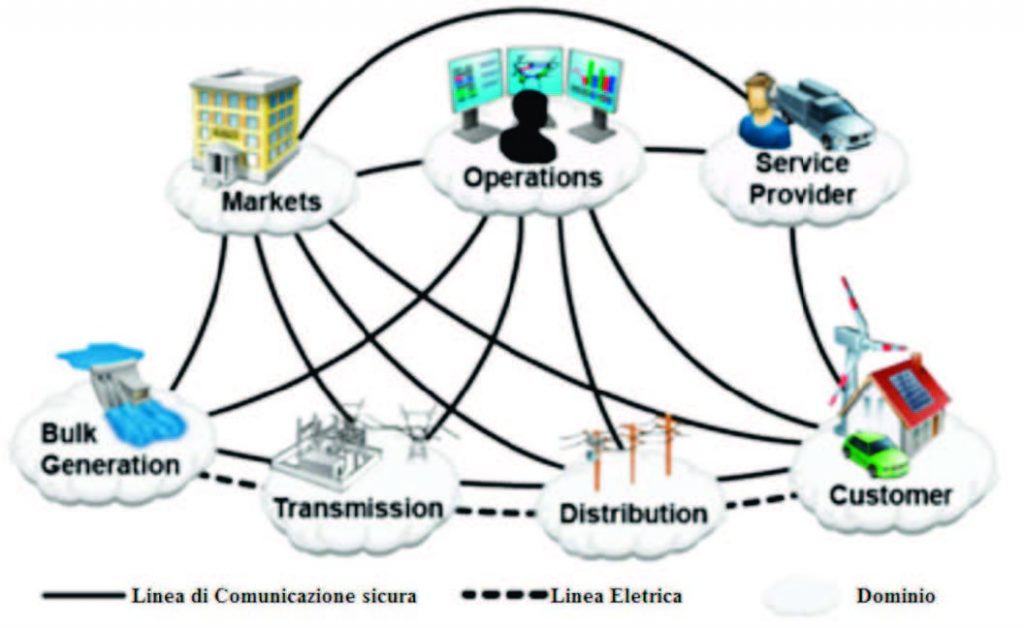

Grazie all’innovazione, si riesce a far convivere e viaggiare l’energia elettrica da più nodi, rendendo la rete in grado di rispondere tempestivamente alla richiesta di maggiore o minore consumo di uno o più utenti. Questo permette di avere una gestione immediata e ottimale come un vero e proprio organismo intelligente, permettendo il “routing” dell’energia per rispondere a diverse esigenze tecniche, riuscendo a rispondere al bilanciamento domanda/offerta di energia, fornire una banca dati con costi di gestione ridotti rispetto ai servizi di intrattenimento, dividere isole energetiche su scala nazionale e continentale, integrarsi in una Home Area Network per interagire attraverso varie tecnologie con entità comunicative, anche intelligenti, presenti in qualsiasi appartamento. A questo punto, risulta ovvio che tali reti sono controllate e regolate da opportuni software di gestione grazie anche a strumenti di monitoraggio intelligenti (es. smart meter in Figura 2), tenendo traccia di tutto il flusso elettrico del sistema e controllando vari strumenti anche per integrare energia rinnovabile nella rete.

Figura 2: Smart Meter

Perseguire questo risultato è complesso ma si sta raggiungendo per gradi, ad esempio l’Italia è stata la prima nazione a dotarsi di Smart Grid su scala nazionale nel 2006, la prima rete Smart Grid funzionante è stata implementata mediante delle simulazioni in zone limitate da parte di Enel.

LA SICUREZZA DELLE RETI INTELLIGENTI

Come analizzato, l’obiettivo delle smart grid è l’inter-connettività di varie reti ma di certo la sicurezza delle stesse è fondamentale per il successo della sua attuazione; infatti, basti pensare che, nel caso in cui siano collegati alla stessa rete, controlli industriali storicamente isolati come per esempio sistemi di vigilanza e acquisizione dati (SCADA - Supervisory Control and Data Acquisition - sistema informatico distribuito per il monitoraggio elettronico di sistemi fisici) e controllori logici programmabili (PLC - Programmable Logic Controllers), a causa di un accesso non autorizzato potrebbero verificarsi vari problemi come la perdita di servizio, danno fisico e via dicendo. Uno degli accadimenti più noti è forse legato al worm Stuxnet, che è stato poi diffuso attraverso Microsoft Windows OS prendendo di mira i sistemi SCADA della Siemens. Con il passare del tempo gli attacchi sono diventati sempre più pericolosi e sofisticati, messi in atto dalle persone più differenti, come cyber terroristi, concorrenti industriali, pirati, organizzazioni criminali ma anche persone non esperte e non del settore e così via.

Per quanto riguarda le motivazioni che muovono questi attacchi nei confronti di proprietari di contenuti, fornitori e produttori di servizi, utenti finali e via dicendo, variano molto e possono andare dal furto di identità alla violazione della privacy, dalla frode allo spionaggio ma rimane certo come linea di fondo che l’impatto dei costi può essere molto significativo. Questo fa riflettere sul fatto che i governi di tutto il mondo hanno preso provvedimenti per fornire maggiore sicurezza e ridurre il costo della criminalità informatica, come ad esempio le organizzazioni governative degli Stati Uniti, attive in norme e in altre aree, quali il North American Electricity Reliability Corporation (NERC) e il National Institute of Standards and Technology (NIST). Pensato e realizzato per garantire l’affidabilità dei sistemi elettrici di massa in Nord America, il NERC Critical Infrastructure Protection (CIP - protezione delle infrastrutture critiche) prevede lo sviluppo degli standard, l’applicazione della conformità e le valutazioni di rischio, permettendo il rispetto di requisiti specifici per salvaguardare i beni informatici critici. Essi forniscono i parametri di riferimento per le misurazioni e certificazioni di aziende di servizi, come ad esempio:

- Identificare le risorse critiche;

- Identificare e formare il personale di sicurezza informatica;

- Lo sviluppo e l’attuazione di gestione della sicurezza;

- Definizione di metodi, processi e procedure;

- Fissaggio dei sistemi identificati come beni informatici critici;

- Reporting e pianificazione;

- Stabilire i piani di recupero.

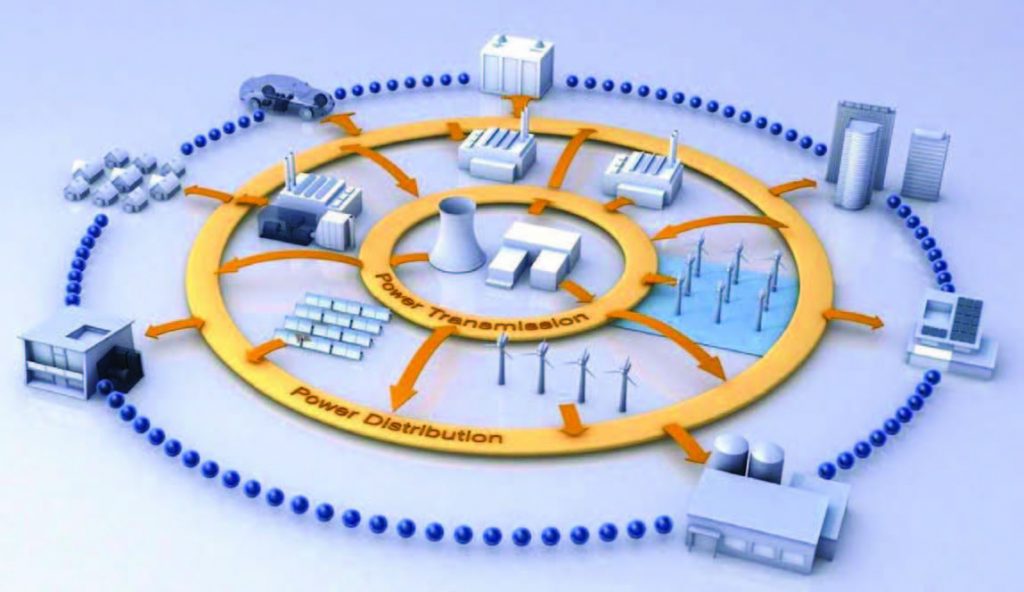

Come mostrato in Figura 3, l’obiettivo della sicurezza informatica di riservatezza, integrità e disponibilità (CIA - confidentiality, integrity and availability) coinvolge le interazioni di diverse entità. La base delle interazioni sono Internet, bus aziendali, reti geografiche (WAN), sottostazioni di reti locali (LAN) e via dicendo. In un ambito di questo tipo il "Root of Trust" (RoT) lo si vede come il passo fondamentale verso la creazione di un punto di accesso sicuro o di fiducia per una rete e il primo passo verso il miglioramento della sicurezza. Nel rapporto di Aberdeen Group, "Endpoint Security: Hardware Roots of Trust", emerge che nel corso di un periodo di 12 mesi, le aziende che hanno utilizzato un RoT hardware nel loro approccio alla sicurezza avevano il 50 per cento in meno di incidenti relativi alla sicurezza e il 47 per cento in meno di carenze di controllo.

Figura 3: Collegamenti di una Smart Grid

LE SOLUZIONI PROPOSTE DA FREESCALE (NXP)

Come fornitore leader di microcontrollori (MCU) e microprocessori (MPU) per applicazioni di controllo e monitoraggio, Freescale (NXP) ha comprovata esperienza nello sviluppo di soluzioni di sicurezza informatica, includendo:

- Più di 150 brevetti di sicurezza;

- Più di 1.7 miliardi di dollari investiti fino ad oggi;

- Più di 125 grandi progetti sui materiali sviluppati e prodotti.

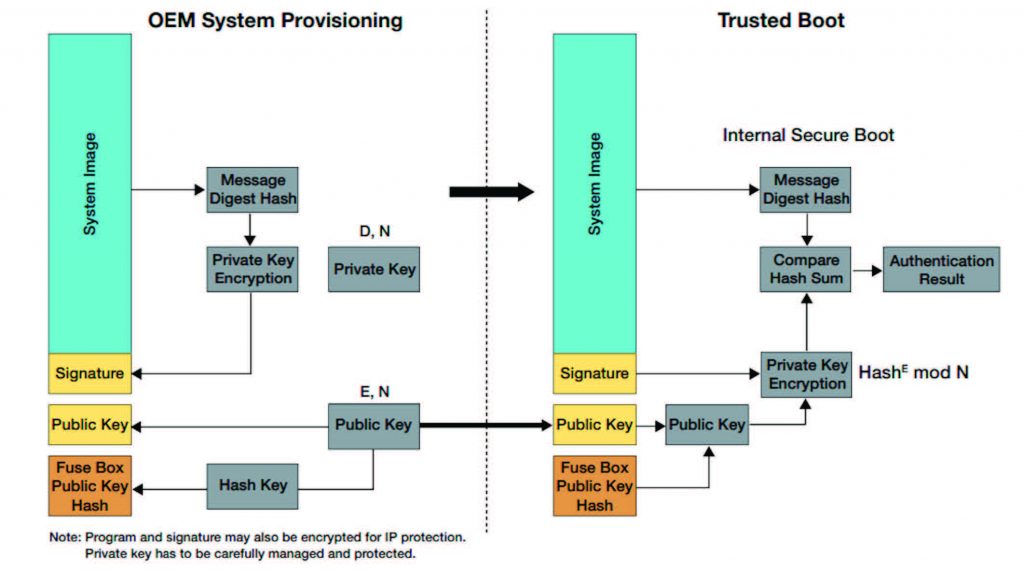

Inoltre, un ampio portafoglio di crittografia e una garanzia della proprietà intellettuale (IP) forniscono a Freescale (NXP) una posizione distintiva per affrontare i problemi di sicurezza delle reti intelligenti, infatti, per soddisfare i requisiti NERC e NIST, in ambito smart grid, Freescale (NXP) propone quattro diverse soluzioni di sicurezza: QorIQ, i.MX, Vybrid e Kinetis. La famiglia QorIQ è ideale per le modalità di utilizzo analizzate in precedenza, ad esempio, il processore single-core P1010, con una architettura “trust”, aiuta a proteggere contro le intrusioni e le clonazioni di software, con la sua avanzata firma di codice end-to-end e le capacità di prevenzione delle intrusioni. La Figura 4 mostra le caratteristiche di tale processore. Basato sul core e500, il P1010 include l’accelerazione di sicurezza, “fuses” e monitor di sicurezza, boot ROM interna e blocchi per il rilevamento di manomissione esterna. Questi blocchi e altri si combinano per fornire una varietà di opzioni di sicurezza.

Figura 4: Schema a blocchi del processore P1010 QorIQ

La Figura 5 mostra il processo di avvio “trusted” del processore QorIQ, che utilizza una chiave pubblica RSA per decifrare l’hash firmato e ricalcola contemporaneamente l’hash SHA-256 mediante il codice del sistema.

Figura 5: Processo di avvio “trusted” di un processore QorIQ

Se l’hash originale decriptato corrisponde all’hash calcolato, il codice viene autenticato. Per quanto riguarda i processori appartenenti alla famiglia i.MX, per garantire la sicurezza ed essere utilizzati nelle reti intelligenti, includono vari servizi dalla crittografia al “secure clock”, permettendo anche la generazione di numeri random ma non hanno la “deep packet inspection”. Anche i microprocessori appartenenti alla famiglia Vybrid non includono questa funzionalità come al contrario accade per i QorIQ ma contemplano altre opzioni come le esecuzioni “trusted”, archiviazione sicura di dati, rilevazione e protezione contro le manomissioni software e altro. Infine, i microcontrollori Kinetis non hanno un’unità di gestione della memoria ma supportano la sicurezza con un’unità di protezione della memoria e con altre strategie. Le soluzioni di Freescale (NXP) offrono strumenti robusti e solidi di supporto, tra cui:

- Ampia suite di strumenti hardware e software disponibile per la valutazione;

- Suite di strumenti software “VortiQa” per il centro di controllo, il monitoraggio e il controllo delle applicazioni “home gateway”;

- Certificati e suite di software di terze parti. Per maggiori dettagli e approfondimenti si faccia riferimento al sito di Freescale (NXP).

CONCLUSIONI

Come analizzato, per poter rafforzare le infrastrutture di rete, bisogna rafforzare la sicurezza delle reti. Con gli sforzi di varie organizzazioni come NERC e NIST, i requisiti specifici per incrementare la sicurezza delle smart grid sono stati ben definiti e grazie alle tecnologie rese disponibili e messe in campo da molte aziende (es. contatori intelligenti e concentratori di dati), si riescono a garantire elevati livelli di sicurezza nelle reti. Inoltre, sfruttando la comprovata leadership nel processing, nel controllo e nella sicurezza, Freescale (NXP) fornisce soluzioni basate su hardware “trusted” per reti intelligenti e sicure, mettendo a disposizione supporti completi e software di vario genere.