Search Results for: codifica

Proseguiamo il nostro viaggio nell'universo dell'HackRF One. In questa seconda ed ultima parte dell’articolo, ci immergeremo in dettagli affascinanti e pratici, esplorando casi studio che evidenziano la potenza e la versatilità di questo dispositivo nella manipolazione dei segnali wireless. Nella …

Risalente al 2014, l'HackRF One è un dispositivo innovativo nel panorama della sicurezza informatica e delle radiofrequenze. Questo dispositivo open-source ha trasformato radicalmente l'approccio al penetration testing e all'hacking, offrendo un'opzione potente e accessibile. Operante su un'ampia gamma di frequenze, …

Lo sviluppo di codice indipendente dal compilatore per i microcontrollori conferisce un elevato livello di flessibilità a qualsiasi progetto di sistema embedded. I progettisti di sistemi embedded devono affrontare problematiche quali cicli di sviluppo sempre più brevi, sono sottoposti a carichi di lavoro sempre maggiori e si trovano a operare costantemente …

La codifica Manchester permette la trasmissione dei dati e del clock in un unico pattern seriale, per questo viene utilizzata frequentemente nelle trasmissioni digitali in Radio Frequenza a basso costo. E' una particolare tecnica di modulazione bifase (BPSK, Binary Phase Shift …

Decodifica codici telecomandi Keeloq Rolling Code Microchip, MM53200 National, UM86409 UM3750 UMC e MC145026 MC145027 Motorola. Interessante capitolo sulle decodifiche dei radiocomandi dove sono presenti inoltre i datasheet introvabili dell'MM53200 e dell'MC145026/7. Schema elettrico disponibile!

Dopo aver visto la routine che esegue la crittografia secondo l’algoritmo Rolling Code nell’articolo "Routine di Encryption della codifica RollingCode", è giunto il momento di descrivere, nell’ultimo dei cinque articoli, la routine che esegue la decrittografia.

Ora che siamo a conoscenza dei passaggi da eseguire per realizzare la crittografia (articolo "Algoritmo di crittografia RollingCode"), non ci rimane che approfondire il funzionamento della Encryption Routine che è il cuore di tutta la procedura di crittografia. Grazie a …

Si sa, al giorno d’oggi la comodità regna sovrana e una tra le invenzioni più apprezzate è proprio il telecomando e, anche se non ce ne rendiamo conto, oramai gran parte degli elettrodomestici o dispositivi di uso comune possono essere …

Quindi, lasciamo che sia il selettore a controllare gli oggetti che non si trovano nella classe corrente e lasciamo che i metodi linkati dinamicamente controllino a loro volta gli oggetti nella loro propria classe.

L'idea base è chiamare cast() tutte le volte che è necessario. Quando un metodo staticamente linkato dereferenzia gli oggetti nella sua stessa classe, dovrebbe fare proprio questo;

Ripassando il capitolo precedente, sembra che siano stati risolti i grossi problemi di manutenzione della gerarchia delle classi introducendo di fatto un altro grosso problema: abbiamo un numero ampio di convenzioni su come si devono scrivere certe funzioni (con particolare …

L'RC5 è un algoritmo di cifratura a blocchi. Questo protocollo viene comunemente utilizzato nei telecomandi.

A partire dal Gennaio 2005 circa 12.000 notebook sono stati perduti o rubati negli aeroporti degli Stati Uniti (solo il 33 % è stato recuperato), più di 251,154,519 records sono stati rubati o smarriti negli Stati Uniti soltanto.

Da oggi è disponibile online il nuovo numero di Firmware 2.0 all'interno del quale potrete leggere contenuti esclusivi sul settore Wireless/RF e sul Retrogaming. La rivista propone progetti pratici, guide dettagliate, tutorial a puntate e articoli tecnici inerenti le tecnologie …

Chi di noi non ha mai giocato a Pac-Man, Tetris o al più blasonato Super Mario Bros? Il retrogaming, ovvero la passione per i videogiochi del passato, non è mai tramontata; il WEB è infatti pieno di emulatori che permettono …

In un mondo sempre più guidato dalla tecnologia, avvicinare i giovani alle materie STEM è un obiettivo imprescindibile. I mattoncini LEGO, spesso considerati semplici giocattoli, si rivelano invece strumenti didattici potenti per sviluppare logica, creatività e pensiero scientifico. Grazie ad …

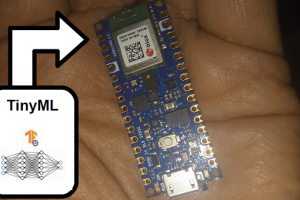

Tiny Machine Learning (TinyML) è una tecnologia che appartiene alla più grande famiglia edge AI e che consente lo sviluppo di dispositivi autonomi e sicuri in grado di raccogliere, elaborare e fornire risultati senza trasferire dati a entità esterne. La …

Whisper di OpenAI è un sistema open source per il riconoscimento vocale automatico (ASR) progettato per trascrivere la lingua parlata in testo scritto, sfruttando tecniche di Deep Learning. Rilasciata nel settembre 2022, questa rete neurale è presto diventata uno strumento …

Se per un programmatore di media esperienza la gestione di un processore “single-core” non rappresenta un problema, le cose possono complicarsi anche notevolmente nel caso in cui i “core” da gestire siano più di uno. In questo articolo della Rubrica …

Nel contesto dei microcontrollori, ARM ha rivoluzionato il settore offrendo soluzioni che combinano alte prestazioni e basso consumo energetico. La loro architettura avanzata e la capacità di adattarsi a diverse applicazioni li rendono essenziali per una vasta gamma di dispositivi, …